Pacific Rim: Sophos Exposes 5 Years of Chinese Cyber Espionage

2024/11/03 SecurityOnline — Sophos X-Ops の最新レポート “Pacific Rim” は、中国を拠点とする脅威グループを追跡し、インド太平洋地域の高価値インフラ/政府機関を、5年間にわたり標的としてきたキャンペーンを明らかにするものだ。これらの活動で用いられる戦術には、特注のマルウェアや、ステルス性の持続的機能だけではなく、高度な運用セキュリティなどがあるという。Sophos は、他のサイバーセキュリティ企業/法執行機関/政府機関との共同調査により、これらの攻撃を、Volt Typhoon/APT31/APT41 (Winnti) などの悪名高い国家支援グループと関連付けている。

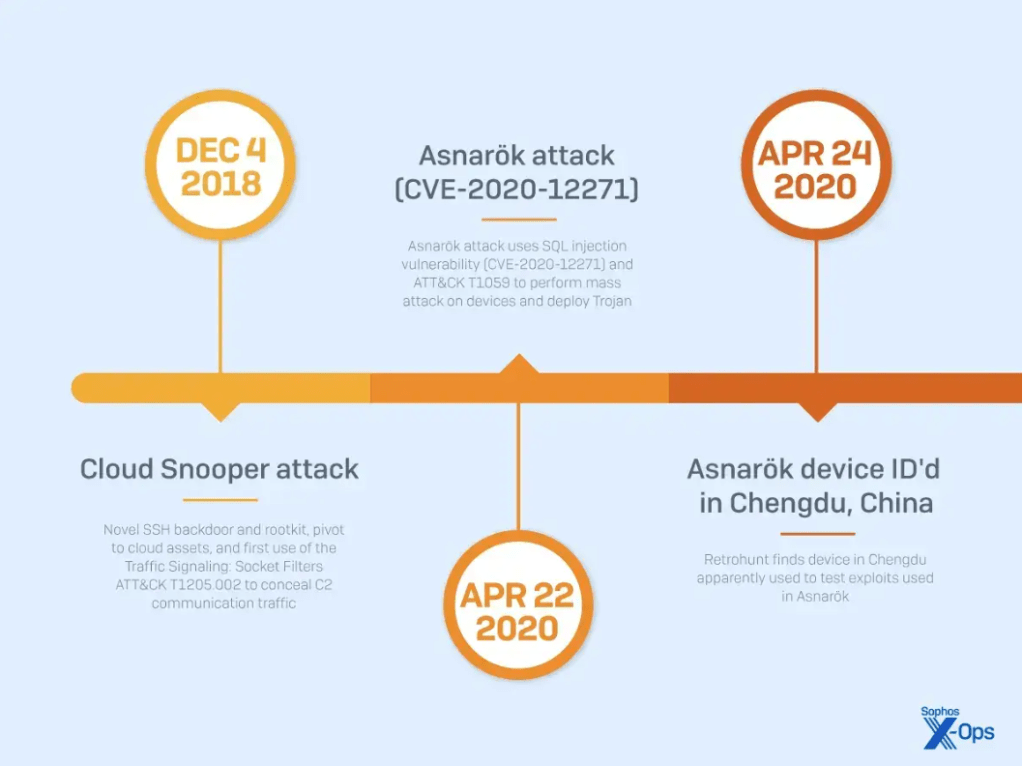

Sophos X-Ops によると、このキャンペーンの初期には、大規模で “騒々しい” 攻撃が目立ったが、攻撃者が戦略を磨くにつれて、ステルス性が高まり、価値の高い標的へのシフトが行われたという。Sophos は、「進化する攻撃者の行動パターンに、3つの大きな特徴があることが判明した。無差別な攻撃から、インド太平洋地域の価値の高い重要インフラを標的とする、ステルス性の高い活動へのシフトが行われていった。それらの標的に含まれるのは、原子力エネルギー供給業者/政府機関/通信プロバイダなどである。長期間アクセスを維持することで、これらの攻撃者は、重要な情報を窃取し、戦略的優位性を得ることができる」と述べている。

Sophos は、「一連の攻撃で使用されたのは、memory-only トロイの木馬/バックドア付き Java クラス/実験的な UEFI ブートキットなどであり、ファイアウォールでブートキット使用される初めての観測例となった。このような手法が示唆するのは、デバイス・メモリやファームウェア上でダイレクトに機能することで、検出を回避しようとする、攻撃者の意図である。

検知を回避する攻撃者は、こうしたステルス性のマルウェアの展開に加えて、デバイスのテレメトリ測定も妨害している。Sophos は、「2020年4月の時点で攻撃者は、侵入したデバイスの修正プログラムの仕組みを妨害し、その後に、テレメトリ測定システムを標的にしている。それにより Sophos は、彼らの活動に関する早期警告を得ることに失敗した」と述べている。

Sophos のレポートが強調するのは、エッジ・デバイスが重要な侵入ポイントになることだ。最近のエッジ・デバイスの悪用戦術として、攻撃を継続するための ORB (Operational Relay Box) の確立が、多くのインシデントで発見されている。これらのデバイスに存在するゼロデイ/既知の脆弱性を悪用する攻撃者が、侵入の機会を広げていると、Sophos は強調している。

さらに Sophos は、「資金力のある敵対者にとって、エッジネットワーク・デバイスは、イニシャル・アクセスと持続性のための価値の高い標的である。防御側へのメッセージは明確であり、標的型攻撃や重要サービスの中断に対抗するためには、エッジデバイスを保護が不可欠である」と指摘している。

Sophos X-Ops は、セキュリティ・ベンダー間の透明性のあるコミュニケーションを呼びかける一方で、これらの高度な脅威に対抗するための、堅牢な検出および対応戦略を採用するよう組織に促している。また、悪意の活動の特定において有効な、一連の TTP (Tactics, Techniques, and Procedures) と侵害の兆候 (IOC:Indicators of Compromise) を防御側に提供している。

中国のサイバー・スパイである Volt Typhoon/APT31/APT41 は、いずれも手強い相手であり、このブログにも何度か登場しています。特に Volt Typhoon は、LOLBin の使い手であり、検知を巧みに回避しています。よろしければ、カテゴリ APT も、ご参照ください。

You must be logged in to post a comment.