Microsoft Exchange adds warning to emails abusing spoofing flaw

2024/11/12 BleepingComputer — Microsoft が公表したのは、Exchange Server を標的とする成りすまし攻撃を可能にする、深刻度の高い脆弱性 CVE-2024-49040 に関する情報である。この脆弱性 CVE-2024-49040 は、 Exchange Server 2016/2019 に影響を及ぼすものであり、Solidlab のセキュリティ研究者である Vsevolod Kokorin により、2024年の前半に発見/報告されたものだ。

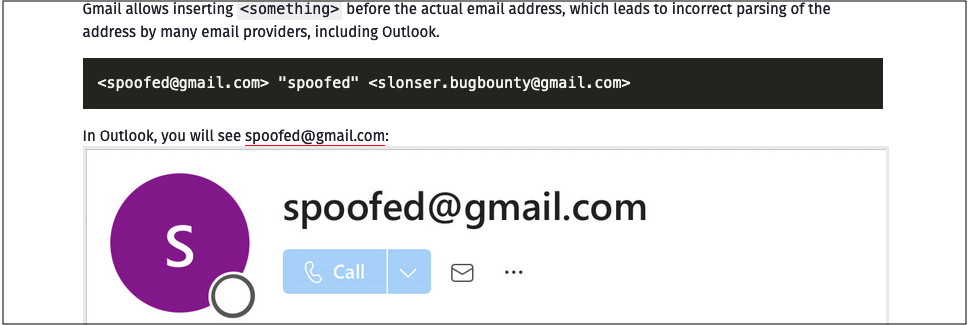

2024年5月に公開されたレポートで Vsevolod Kokorin は、「この、なりすましメールにつながる脆弱性は、異なる方法で SMTP サーバが、受信者アドレスを解析することに起因する」と述べている。

さらに彼は、「一部のメール・プロバイダーが RFC 標準に準拠せずに、グループ名に対して “<” と “>” の使用を許可するという、別の問題も発見した。RFC 標準に従って、 [From]フィールドを正確に解析するメール・プロバイダーは、この調査中に1社も見つからなかった」と指摘している。

この脆弱性 CVE-2024-49040 は、Exchange Server を標的とする成りすまし攻撃に使用される可能性があることを、Microsoft は警告している。同社は、2024年11月の Patch Tuesday の一環として、悪用の検出/警告バナーを追加するという、更新プログラムをリリースしている。

Microsoft の説明は、「この脆弱性は、トランスポートで発生する、P2 FROM ヘッダー検証の実装に起因する。現在の実装では、RFC 5322 に準拠しない P2 FROM ヘッダーの一部が通過してしまうため、Microsoft Outlook などのメール・クライアントが、成りすました攻撃者を、正当な送信者であるかのように表示する可能性がある」というものだ。

Exchange サーバが悪用を警告するようになった

現時点の Microsoft は、脆弱性 CVE-2024-49040 を修正を完了していないため、このような不正なヘッダーを含む電子メールであっても、受信が可能な状況にある。その一方で同社は、Exchange Server November 2024 Security Update (SU) をインストールすることで、Exchange Server による不正な電子メールの検出が行われ、警告が表示されるようになると述べている。

脆弱性 CVE-2024-49040 に対する悪用の検出と電子メールの警告は、セキュア設定が有効化されている、すべてのシステムのデフォルトで有効化される。

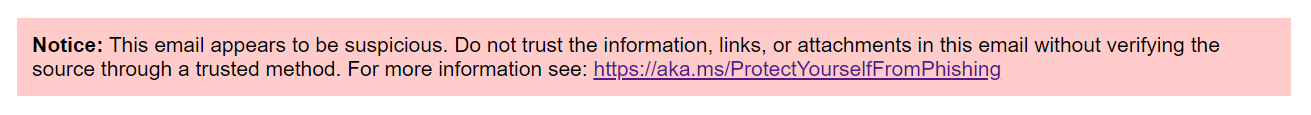

最新の Exchange server では、成りすました送信者からの電子メールだと判断された場合に、以下のような警告が本文に追加される:

“このメールは不審であると思われる。信頼できる方法で送信元を確認するまでは、このメールの情報/リンク/添付ファイルなどを信用しないようにすべきだ”

さらに、X-MS-Exchange-P2FromRegexMatch ヘッダーが表示されるため、Custom Mail Flow Rules を用いるユーザーは、この脆弱性の悪用を試みるフィッシング・メールを拒否できるようになる。

Microsoft は、この新しいセキュリティ機能を無効化したいユーザーのために、以下の PowerShell コマンドを提供している (Exchange 管理シェルから実行するものだが、推奨はしない):

New-SettingOverride -Name "DisableNonCompliantP2FromProtection" -Component "Transport" -Section "NonCompliantSenderSettings" -Parameters @("AddDisclaimerforRegexMatch=false") -Reason "Disabled For Troubleshooting"

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh

Microsoft は、「この機能は、New-SettingOverride を使用することで無効化できる。しかし、悪意の第三者からのフィッシング攻撃に対して脆弱になるため、この機能の有効化を維持することを、強く推奨する」と警告している。

Microsoft Exchange の、なりすましの脆弱性 CVE-2024-49040 ですが、悪意のメールに対する検出/警告で、取り急ぎの対応という感じですね。ご利用のチームは、ご注意ください。よろしければ、Microsoft Exchange Server で検索も、ご参照ください。

You must be logged in to post a comment.