Zero-Day Vulnerability in FortiClient Exploited by BrazenBamboo APT

2024/11/15 SecurityOnline — Fortinet の Windows VPN クライアント FortiClient に存在するゼロデイ脆弱性が、BrazenBamboo APT グループにより悪用されていることを、サイバー・セキュリティ企業である Volexity が発見した。Volexity の最新レポートで詳細が説明されている、この脆弱性の悪用に成功した攻撃者は、モジュール型マルウェア DEEPDATA を用いて、プロセス・メモリからダイレクトに、VPN 認証情報の抽出を可能にするという。

2024年7月の時点で、この欠陥を特定した Volexity は 、認証後においてもユーザー名/パスワードなどのユーザー情報が、FortiClient のプロセス・メモリに残る仕組みを説明している。中国政府系 APT グループ BrazenBamboo は、FortiClient プラグインの仕組みを通じて、この脆弱性を DEEPDATA マルウェア内で武器化した。その結果として、この悪意のプラグインは、FortiClient VPN プロセスのプロセス・メモリから認証情報とサーバー情報を抽出するものになった。この手法は、2016 年に報告された、同様の脆弱性悪用を彷彿とさせる。

Volexity は、「それらの悪意の JSON オブジェクトが、メモリ内に存在することを確認した。このアプローチが、発見された当時の最新バージョンである、v7.4.0 に対して機能することを確認した」とレポートで述べている。2024年7 月18日の時点で Fortinet は、この問題に関する通知を受けているが、現時点においても、この脆弱性は未解決の状態にあり、また、CVE は割り当てられていない。

DEEPDATA は、侵害したシステムから機密データを抽出するために設計された、高度なポスト・エクスプロイト・フレームワークである。その機能は、以下の通りであり、FortiClient 認証情報の窃取だけに留まるものではない。

- ブラウザの Cookie/履歴/パスワードの窃取

- 音声とキーストロークの記録

- WeChat/Line/Telegram などのメッセージング・アプリからのデータ収集

- WiFi 認証情報とシステム情報の抽出

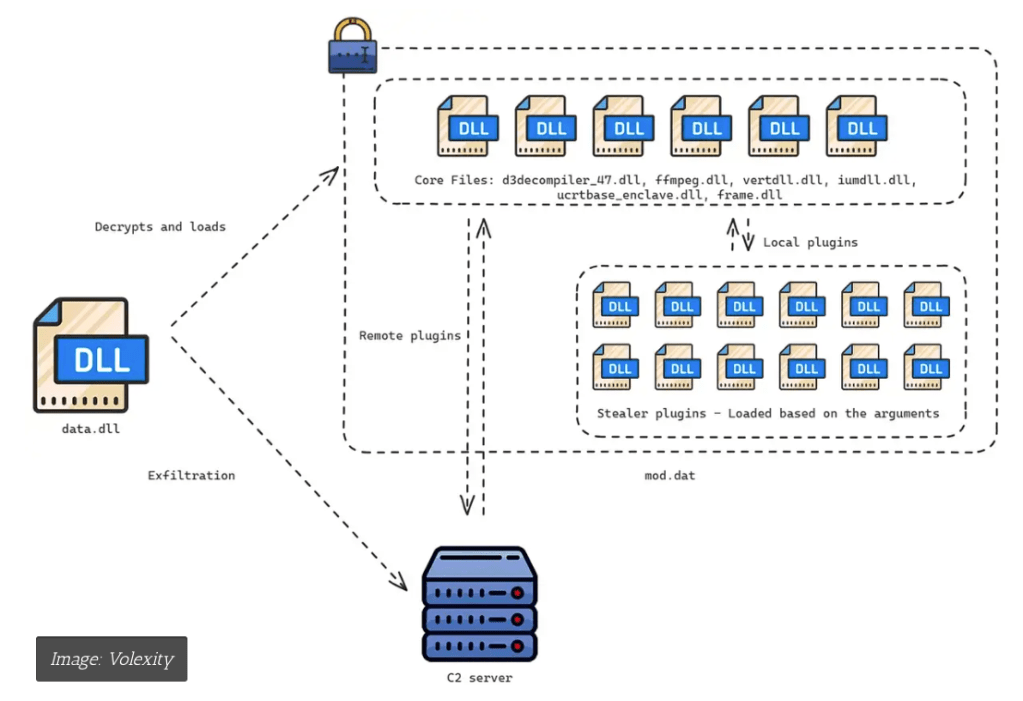

このマルウェアのモジュール型のアーキテクチャにより、攻撃者は必要に応じてプラグインのロードが可能であり、適応性を向上させている。 Volexity は、12 種類の悪意のプラグインを発見したが、その中には、FortiClient を特に標的とするものも含まれる。

LIGHTSPY /DEEPPOST マルウェア・ファミリの開発で知られる BrazenBamboo は、その戦術において、一貫した進化を示している。

Volexity は、「DEEPDATA マルウェア・ファミリは、いくつかの点で、LIGHTSPY マルウェア・ファミリと重複している。具体的な共通点としては、プラグイン名/開発パス/C2 インフラなどが挙げられる。LIGHTSPY は亜種であり、iOS/Windows などの、複数のオペレーティング・システムを標的にするものだ」と述べている。

DEEPPOST ツールは、HTTPS を用いてリモート・サーバへ向けてデータを流出させることで、DEEPDATA を補完している。これらのツールを組み合わせが浮き彫りにするのは、サイバー・スパイ活動に対する、BrazenBamboo の洗練されたアプローチである。

FortiClient の悪用が示唆するのは、広く使用されているエンター・プライズ・ツールの保護の重要性である。VPN クライアントは、リモート・ワーク環境に不可欠である。したがって、この脆弱性は、Fortinet ソリューションに依存する組織にとって大きなリスクとなる。

7月の時点で報告されていた脆弱性が放置され、4ヶ月が経過した 11月になって、BrazenBamboo APT グループによる悪用が公表されるという、混乱した状況となっています。しかも、CVE も採番されていないようです。よろしければ、FortiClient で検索を、ご参照ください。

You must be logged in to post a comment.