CVE-2024-52308: GitHub CLI Vulnerability Could Allow Remote Code Execution

2024/11/18 SecurityOnline — GitHub CLI (Command Line Interface) に、深刻なセキュリティ脆弱性 CVE-2024-52308 (CVSS:8.1) が発見された。この脆弱性を悪用する攻撃者に対しては、ユーザーのワークステーション上での RCE (remote code execution) を許される可能性があるという。それのより、浮き彫りにされるのは、開発者によるソフトウェア更新の適切な実施と、セキュリティに対する意識の重要性である。

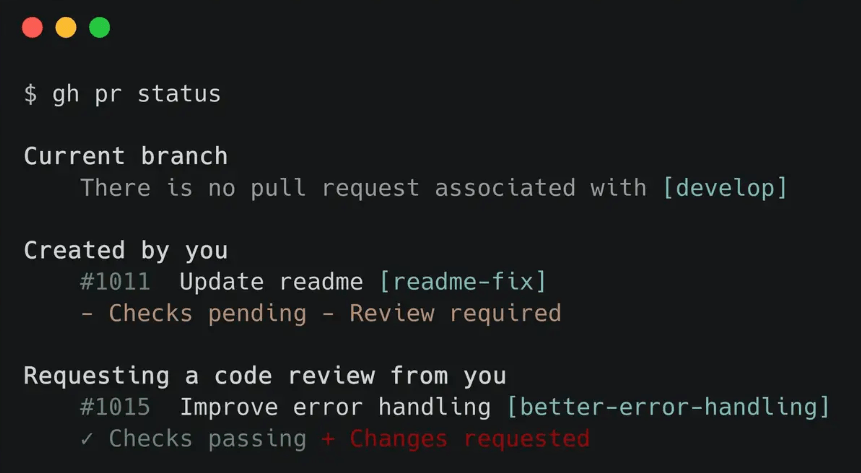

この脆弱性は、GitHub Codespaces とのインタラクションにおいて、gh CLI が Secure Shell (SSH) 接続の詳細を処理する方法に起因する。クラウドベースの開発環境である Codespaces は、ユーザーのローカル・マシンとリモート Codespace の間での、安全な通信のために SSH に依存している。

GitHub のセキュリティ勧告には、「この脆弱性は、悪意のサードパーティが開発した development に、改変された SSH サーバが取り込まれ、SSH 接続の詳細内で ssh 引数の注入が設定されている場合に発生する。gh codespace ssh/gh codespace logs コマンドは、リモート・ユーザー名に ‘-oProxyCommand=”echo hacked” #’ のような文字列が含まれている場合に、ユーザーのワークステーション上で任意のコード実行を許す可能性がある」と詳述されている。

つまり、ユーザーが悪意の Codespace に接続した場合に、侵害された SSH サーバが接続情報を操作し、任意のコマンド注入を可能にする恐れが生じる。これらのコマンドがユーザーのマシン上で実行されると、データ漏洩やシステム侵害などの、さらなる悪意の行為につながる可能性がある。

GitHub は、「悪用が成功すると、ユーザーのワークステーション上で任意のコードが実行され、ユーザーのデータやシステムが危険にさらされる可能性がある」と述べている。

すでに GitHub は、gh CLI バージョン 2.62.0 をリリースし、この脆弱性に対応している。さらに GitHub は、「信頼できるソースから提供された、デフォルトまたは事前構築済みの devcontainer を優先してほしい」と、開発者に対して勧告している。

悪意のサードパーティが開発した development に、改変された SSH サーバが取り込まれるときに、この脆弱性がトリガーされるとのことです。この悪用を成功させるためには、かなり限定的な条件をクリアする必要がありますが、逆に言えば、悪用の方法も明示化されているわけです。ご利用のチームは、ご注意ください。よろしければ、GitHub CLI で検索も、ご参照ください。

You must be logged in to post a comment.