Palo Alto Networks patches two firewall zero-days used in attacks

2024/11/18 BleepingComputer — Palo Alto Networks がリリースした、待望のセキュリティ・アップデートは、Next-Generation Firewalls (NGFW) で積極的に悪用されている、2件のゼロデイ脆弱性に対するものである。1つ目の脆弱性 CVE-2024-0012 は、PAN-OS 管理 Web インターフェイスで発見された認証バイパスの欠陥である。それを悪用するリモート攻撃者は、認証およびユーザー・インタラクションを必要とせずに、管理者権限の取得を可能にする。2つ目の脆弱性 CVE-2024-9474 は、PAN-OS 権限昇格の脆弱性であり、悪意の PAN-OS 管理者も対して、ファイヤーウォール上でのルート権限によるアクションを許すものとなる。

脆弱性 CVE-2024-9474 は、今日になって新たに公開されたものである。その一方で、脆弱性 CVE-2024-0012 は、11月8日の時点で PAN-SA-2024-0015 とタグ付けされていた RCE の欠陥である。同社は、Next-Generation Firewalls (NGFW) へのアクセスを制限するよう顧客に警告していたが、11月18日に CVE-2024-0012 が採番された。

Palo Alto Networks は、「ネットワークの外部からの、インターネット・トラフィックと接続する限られた数の管理 Web インターフェイスに対して、この脆弱性を悪用する脅威アクティビティを確認した。この、2つのゼロデイについて警告する」と述べている。

同社は、「インターネットなどの信頼できないネットワークに露出する、管理 Web インターフェイスを備えた少数の PAN-OS デバイスを特定し、被害を最小限に抑えるために積極的に監視し、顧客と連携してきた。この欠陥を狙った、進行中の攻撃の侵害の兆候を示すレポートも提供している」と付け加えている。

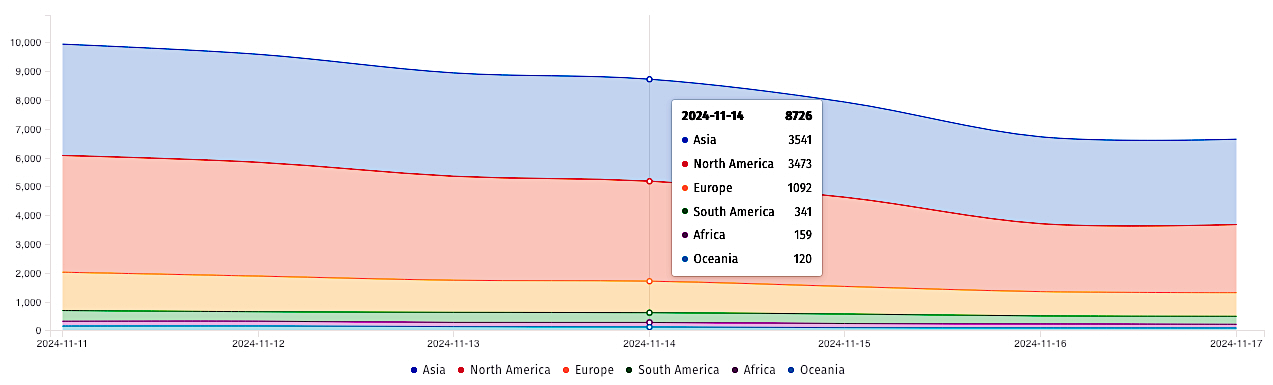

Palo Alto によると、これらのゼロデイ脆弱性は、ごく少数のファイヤーウォールに影響を及ぼすものとなる。その一方で、11月15日 (金) の時点で脅威監視プラットフォーム Shadowserver は、インターネットに露出している 8,700 以上の PAN-OS 管理インターフェイスを、追跡していると報告した。

Macnica の脅威研究者 Yutaka Sejiyama も、「Palo Alto PAN-OS 管理インターフェイスを実行し、オンラインに公開される 11,000 以上の IP アドレスを、Shodan を用いて発見した」と、 BleepingComputer に語っている。Shodan によると、脆弱なデバイスの多くは米国にあり、それに続くのが、インド/メキシコ/タイ/インドネシアであるという。

米国の CISA は、CVE-2024-0012/CVE-2024-9474 を KEV カタログに追加した。そして、連邦政府機3週間以内に、システムにパッチを適用するよう命じた。

CISA は 11 月初旬にも、Palo Alto Networks Expedition に存在する、深刻な認証不足の脆弱性 CVE-2024-5910 を悪用する攻撃が、進行中であると警告している。この脆弱性は 2024年7月に修正されているが、それをリモートから悪用する脅威アクターにより 、インターネットに公開されている Expedition サーバ上の、アプリケーション管理者の資格情報がリセットされるという問題が発生していた。

CISA は、「これらのタイプの脆弱性は、脅威アクターたちにより頻繁に攻撃されるベクターであり、連邦政府機関に重大なリスクをもたらす」と警告している。

Palo Alto ファイヤーウォールの脆弱性 CVE-2024-0012 にパッチが適用されました。ご利用のチームは、対策を お急ぎください。2024/11/08 の「Palo Alto PAN-OS の RCE 脆弱性:PAN-SA-2024-0015/CVE-2024-0012」で説明しているように、この脆弱性では CVE の採番が遅れ、パッチの適用にも時間を要していました。これだけ、騒ぎが大きくなれば、多様な脅威アクターたちが標的にするはずです。まだまだ、続報があり得る問題です。よろしければ、Palo Alto で検索を、ご参照ください。

You must be logged in to post a comment.