PoC Exploit Releases for Critical Zabbix Vulnerability – CVE-2024-42327 (CVSS 9.9)

2024/12/03 SecurityOnline — Zabbix に影響を及ぼす深刻な SQL インジェクションの脆弱性 CVE-2024-42327 (CVSSv3:9.9) に対する、詳細な技術分析と PoC エクスプロイトコードが公開された。この脆弱性に対する PoC の登場により、広く利用されているエンタープライズ・ネットワーク/アプリケーション監視のための OSS プラットフォームである Zabbix の、デプロイメントに深刻な影響が及ぶ可能性が生じている。

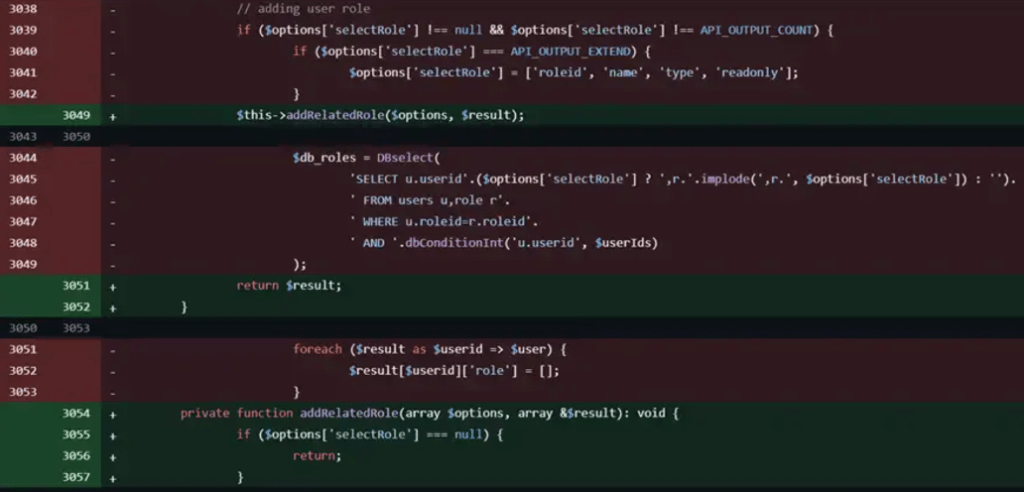

この脆弱性は Zabbix のフロントエンドに存在し、具体的には CUser クラスの addRelatedObjects 関数に関連している。この関数は CUser.get メソッドにより呼び出される。Zabbix プロジェクトの説明によると、この欠陥により、デフォルトのユーザーロールまたは API アクセスを許可する、任意のロールを持つ非管理者ユーザー・アカウントから、この脆弱性の悪用が可能になるという。

この脆弱性を分析した、セキュリティ研究者である Alejandro Ramos は、「この脆弱性は、user.get メソッドの selectRole に存在し、入力データの検証が欠如した配列の連結に起因している」と、詳しく説明している。

この SQL インジェクションの悪用に成功した攻撃者は、権限を拡大した後に、監視システムを危険にさらし、機密性の高い企業データへのアクセスを取得するという。

この欠陥を発見したのは Mark Rakoczi であり、その報告は HackerOne のバグ・バウンティ・プラットフォームを通じて行われた。Zabbix は、「この SQL インジェクションは、addRelatedObjects 関数内の CUser クラスに存在する。この関数は、API アクセス権を持つ全てのユーザーが利用できる、CUser.get 関数から呼び出される」と説明していた。

この脆弱性が影響を及ぼす範囲は、バージョン 6.0.0~6.0.31/6.4.0~6.4.16/7.0.0 である。すでに Zabbix は、この問題の深刻さを認識しており、ユーザーに対しては迅速なアップグレードを促している。ユーザーにとって必要なことは、最新の修正済みバージョンである 6.0.32rc1/6.4.17rc1/7.0.1rc1 にアップグレードし、リスクを軽減することである。

Zabbix のグローバルな顧客基盤は、各大陸に存在する数千の組織により構成されている。重要な監視業務に Zabbix を使用している企業において、この脆弱性が悪用された場合には、深刻な混乱に直面する可能性が生じる。この脆弱性を悪用する攻撃者は、データの外部流出から特権昇格にいたるまで、Zabbix 環境を不正に制御する可能性を手にする。

GitHub で Alejandro Ramos が、CVE-2024-42327 の PoC エクスプロイトを公開しているため、悪用のリスクが大幅に高まっている。この SQL インジェクション脆弱性は、API にアクセス可能なアカウントにより引き起こされる可能性があるため、組織にとって必要なことは、不要な API 権限の制限と、早急な Zabbix アップグレードとなる。

この Zabbix の脆弱性ですが、第一報は 2024/11/27 の「Zabbix の SQLi の脆弱性 CVE-2024-42327 (CVSS 9.9) が FIX:ただちにパッチを!」です。そして、わずか数日の間に、PoC が登場するという展開になっています。ご利用のチームは、十分に、ご注意ください。よろしければ、Zabbix で検索も、ご参照ください。

You must be logged in to post a comment.