New DCOM Attack Exploits Windows Installer for Backdoor Access

2024/12/11 HackRead — Microsoft の DCOM (Distributed Component Object Model) を悪用し、標的の Windows システムにバックドアをステルス展開するという新たな強力な攻撃手法が、Deep Instinct のサイバーセキュリティ研究者たちにより発見された。この攻撃手法は、Windows Installer サービスを悪用して、カスタム DLL をリモートで書き込み、アクティブなサービス内にロードし、任意のパラメータで実行するというものだ。なお、DLL (Dynamic Link Library) とは、複数のプログラムで共有されるコード/データ/リソースを含む Windows ファイルである。

SUMMARY

- Windows Installer サービスを悪用してバックドアをステルスで展開する、新たな DCOM 攻撃が発見された。

- 攻撃者は、リモート・コード実行と持続性を目的として、IMsiServer インターフェイスを悪用する。

- 悪意の DLL は、リモートからシステムを侵害するために、書込/ロード/実行される。

- 攻撃者と被害者が同じドメイン内に存在している必要があるため、攻撃の対象範囲は限定的である。

- この攻撃の緩和策として挙げられるのは、DCOM を強化するパッチ適用である。

この攻撃は、IMsiServer COMインターフェイスを悪用して展開されるものであり、その詳細は Deep Instinct のブログで紹介されている。同社の研究によると、標的システムの内部構造をリバース・エンジニアリングする攻撃者は、その機能を操作し、リモート・コード実行を達成する。そして、従来からのセキュリティ制御をバイパスし、侵害したシステム上に永続的な足場を確立する。

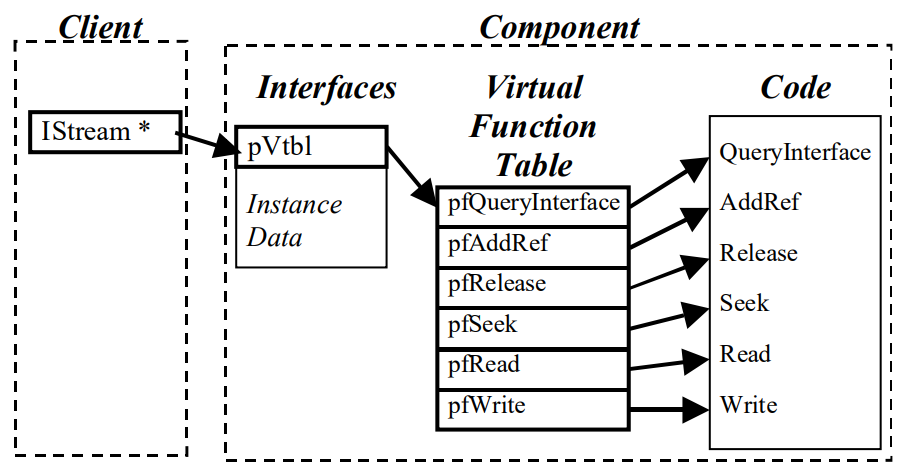

なお、DCOM Lateral Movement とは、異なるコンピュータ上のプログラム間での通信をサポートする DCOM の脆弱性を悪用し、ネットワーク内で横移動するテクニックのことである。もう一方の COM (Computer Objects) とは、コンパイル済みコードであり、グローバルで識別が可能な任意のクラス ID (CLSID) で定義され、一意の識別子 (GUID) である AppID を介してリモート・アクセスされるものだ。そのためのインターフェイスを実装することで、COM コンポーネント間における通信を実現し、システムにサービスを提供する。

上記の DCOM Lateral Movement テクニックでは、脆弱な Windows Installer サービスが特定され、その COM インターフェイスが悪用される。攻撃者は、任意のコードを取り込んだ DLL をリモートから書き込み、実行中のサービス・プロセスにロードさせ、悪意のコードとして実行させる。続いて、対象となるサービスを不正に制御し、機能を操作することで、リモートからのインタラクションを達成する。

このような悪意の DLL が、Windows Installer サービスにロードされるため、そのコードを実行する攻撃者は、システムへのリモート・アクセスを可能にし得る。Windows Installer は、幅広いシステム特権とネットワーク・アクセス性を有しているため、この手口は極めて効果的である。

その一方で、この攻撃を発見した Deep Instinct の研究者たちが指摘するのは、DCOM Upload & Execute の手口は強力であるが、限界もあるという点だ。第一に、攻撃者と被害者のマシンが、同じドメイン内に存在する必要があるため、その攻撃の対象範囲が、特定の組織の境界内に限定されることになる。

また、パッチのレベルが異なる環境でも、DCOM のパッチの状態を常に強化しておけば、攻撃の有効性を低減できる。その他にも、アップロードされたペイロードは、厳格に名前が付けられた .NET アセンブリが条件となり、また、ターゲット・マシンのアーキテクチャ (x86/x64) との互換性が必要であるため、攻撃プロセスが複雑になるという。

また、Deep Instinct は、COM オブジェクトとのインタラクションを、スクリプト言語や高レベル言語で実現するための、基本的な COM インターフェイスである IDispatch にも言及している。しかし、IMsiServer インターフェイスが IDispatch を実装していないため、DCOM Upload & Execute 攻撃にはダイレクトに関与できない。

つまり、PowerShell のようなスクリプト言語では、標準的な手法によるダイレクトなインタラクションが不可能となっている。したがって Deep Instinct の研究者たちは、低レベルのテクノロジーを介して IMsiServer インターフェイスを操作し、そのメソッドをダイレクトに呼び出し、必要なパラメータを渡すことで、リモート・コード実行を達成したという。

Windows を構成する COM コンポーネントのインタラクションを、攻撃の手法として悪用する方法が、研究者たちにより発見されたとのことです。具体的に言うと、Windows Installer サービスで用いられる COM を標的とする、攻撃が可能なことが実証されたわけです。この弱点に、ハッカーたちが気づいているのかどうかは分かりませんが、いずれは、現実の攻撃ベクターになっていくのでしょう。よろしければ、Windows で検索も、ご参照ください。

You must be logged in to post a comment.