66,000 DrayTek Gateways Vulnerable to Remote Command Injection (CVE-2024-12987), PoC Published

2024/12/30 SecurityOnline — DrayTek ゲートウェイ・デバイスの Web 管理インターフェースに、コマンド・インジェクションの脆弱性が存在することが、セキュリティ研究者の Netsecfish により発見された。この脆弱性 CVE-2024-12987 の悪用に成功した攻撃者は、リモートで任意のコマンド実行の可能性を手にするため、66,000台以上のインターネット接続デバイスが危険にさらされる。

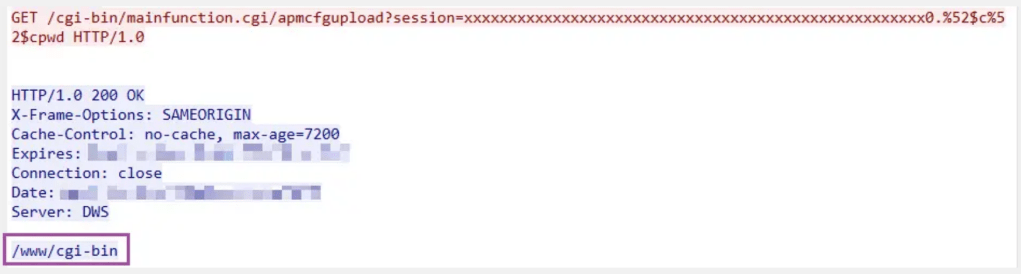

この脆弱性の原因は、影響を受けるデバイスの Web 管理インターフェースにおける、入力データの不適切な無害化にある。具体的に言うと、”/cgi-bin/mainfunction.cgi/apmcfgupload” エンドポイントが、セッション・パラメータを適切に無害化できないため、攻撃者による悪意のコマンド注入を許してしまうことになる。

脆弱性 CVE-2024-12987 に対して脆弱なデバイスは、ソフトウェア・バージョン 1.5.1.4 を実行している DrayTek Vigor2960/Vigor300B である。

脆弱性 CVE-2024-12987 の発見者である Netsecfish は、シンプルな Python スクリプトで欠陥の悪用方法を示す、 PoC エクスプロイト・コードを提供している。このスクリプトは、raw ソケット接続を用いて、16進数形式で作成された悪意のリクエストをターゲット・デバイスに送信する。その一例として挙げられるのは、pwd コマンドの注入による、カレントの作業ディレクトリのリストアップである。

悪用に成功した攻撃者は、不正なコマンド実行を達成し、以下の悪意のアクションを引き起こす可能性を手にする:

- コンフィグレーションの操作

- 機密情報の抽出

- 内部ネットワークに対する追加攻撃の開始

この脆弱性を修正せずに放置すると、重大なリスクが生じる可能性がある。DrayTek デバイスを保護するための推奨事項は、以下の通りだ:

- 入力検証の適用:すべての CGI スクリプト・パラメータが、厳格な検証と無害化処理を受けるようにする。

- Web インターフェースへのアクセス制限:信頼できる IP アドレスをホワイト・リストに登録し、管理インターフェースへのアクセスを制限する。

- ファームウェアの更新:DrayTek から提供される、ファームウェアの更新情報をチェック/適用する。

DrayTek Gateway に存在するコマンド・インジェクションの脆弱性により、インターネットに露出している 66,000台のデバイスが危険にさらされています。この文書を書いている時点では、NVD に DryTeck の参照 URL が無いので、パッチは未適用なのだと推測できます。ご利用のチームは、十分に ご注意ください。よろしければ、DrayTek で検索も、ご参照ください。

You must be logged in to post a comment.