Millions of Internet Hosts Vulnerable to Attacks Due to Tunneling Protocol Flaws

2025/01/16 SecurityWeek — インターネット上に配置される VPN Server や Home Router などの 400 万以上のシステムが、トンネリング・プロトコルの欠陥を抱えており、攻撃に対して脆弱だという、新たな調査結果が発表された。この調査は、ベルギーのルーヴェン・カトリック大学の Mathy Vanhoef 教授と博士課程の学生 Angelos Beitis が、VPN テスト会社である Top10VPN と共同で実施したものだ。Mathy Vanhoef は、Wi-Fi セキュリティ研究で著名な学者であり、Dragonblood/KRACK/FragAttacks などの攻撃を研究してきた。

トンネリング・プロトコルは、異なるネットワーク間でデータを転送するためにも使用される。たとえば、IPv4 ネットワーク上での IPv6 を実行といった、サポートしていない可能性のある通信を実現するためにも、インターネットにおいて不可欠な機能となっている。このような通信は、パケットを別のパケット内にカプセル化することで実現する。

そして、Mathy Vanhoef と Angelos Beitis は、あらゆるソースからの未認証の IPIP トラフィックを、IPv4 ホストが受け入れるという以前の研究を基に、IPIP IP6/GRE GRE6/4in6/6in4 などでの悪用に対して脆弱な、いくつかのトンネリング・プロトコルを特定した。

研究者たちによると、ミスコンフィグされたシステムは、送信者の ID を確認せずにトンネリング・パケットを受け入れるという。したがって、それを悪用する脅威アクターは、被害者の IP を格納する特別に細工されたパケットを脆弱なホストに送信し、内部パケットを被害者に転送させ、さまざまなタイプの攻撃への道を開けるという。

この方式の悪用に成功した脅威アクターは、一方向プロキシとしてのホストの悪用や、DoS 攻撃や DNS スプーフィングの実行、内部ネットワークやホストされている IoT デバイスへの不正アクセスといった、匿名による攻撃を可能にする。

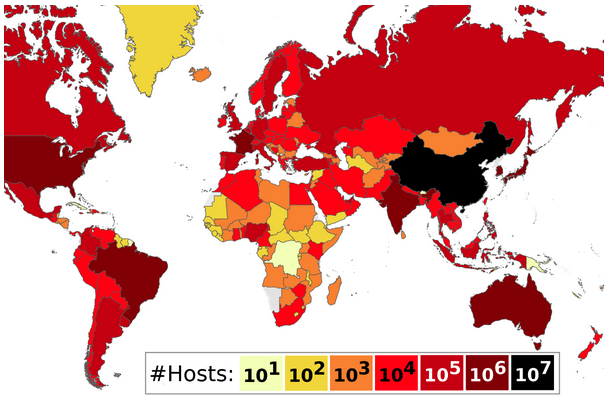

そして、研究者たちが実施したインターネット・スキャンで明らかになったのは、VPN サーバ/ISP が提供するホームルーター/コア・インターネットルーター/モバイル・ネットワーク・ゲートウェイ/CDN ノードなどの、426 万台の脆弱なホストの存在である。これらの脆弱なホストのうちの 180 万台以上が、スプーフィング可能なシステムである。

研究者たちは、「攻撃者の実際の IP アドレスを含む、外部パケット ヘッダーが削除されるため、すべて乗っ取られたホストは、匿名攻撃を実行できる。ただし、それらの侵害されたホストへの攻撃は、簡単に追跡することがあり、また、保護できる。その一方で、スプーフィングが可能なホストは、内部パケットの送信元アドレスとして、任意の IP アドレスを持つことが可能である。したがって、攻撃者は匿名を維持し、侵害されたホストの発見/保護も、はるかに困難にる」と述べている。

それらの脆弱なホストの大部分は中国で発見され、それに続くのがフランスだった。

また、この種の攻撃に用いられる脆弱性として、CVE-2025-23018/CVE-2025-23019/CVE-2024-7595/CVE-2024-7596 が特定された。

技術的な詳細については、Top10VPN が公開したブログ記事と、Vanhoef と Beitis が公開した学術論文で確認できる。研究者たちは、個々のホストや ISP ネットワークなどで実装が可能な、防御のための推奨事項も共有している。

パケットのカプセル化によって実現されるトンネリング・プロトコルには、いくつかの脆弱性が潜んでおり、その実態を明らかにする調査の結果が公表されました。文中に記載されている脆弱性ですが、以下のような内容となっています。よろしければ、VPN で検索も、ご参照ください。

CVE-2025-23018:IETF IPv6:通信チャネルソースの不適切な検証

CVE-2025-23019:IETF IPv6:通信チャネルソースの不適切な検証

CVE-2024-7595:GRE Protocol/GRE6 Protocol:不適切な認証

CVE-2024-7596:UDP Encapsulation Protocol:信頼できないソース

You must be logged in to post a comment.