Researchers Expose Critical Isolation Vulnerability in Intel Trust Domain Extensions (TDX)

2025/01/26 securityonline — Intel Trust Domain Extensions (TDX) に重大な脆弱性が存在することが、IIT Kharagpur と Intel の共同チームによる研究で明らかになった。具体的に言うと、安全な仮想化環境のための先進技術として注目されている TDX のコア分離機能に、サイドチャネル攻撃により機密情報が漏洩する危険性があることが判明している。

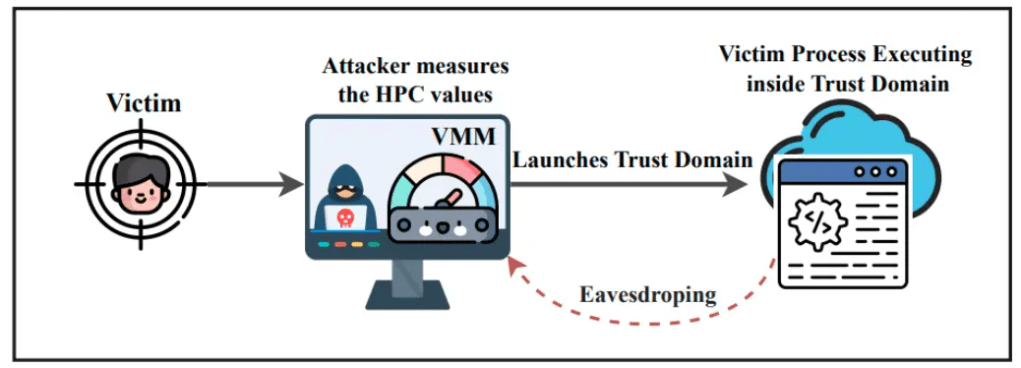

Intel TDX は、仮想化環境のセキュリティ強化を目的とし、TD (Trust Domain) を他の TD や VMM (Virtual Machine Manager) から分離するように設計されている。しかし、研究者たちの調査で判明したのは、Intel の難読化メカニズムに反して、パフォーマンス・カウンタが悪用され、TD の活動状態を識別できることである。この状況は、VMM と TD が同じプロセッサ・コアを共有している場合に発生する。

研究者たちによると、この侵害はリソースの競合状態により発生し、パフォーマンス・カウンタを分析する攻撃者は、TD のアイドル状態とアクティブ状態を区別することが可能になるという。この研究で実証されたのは、VMM により収集されたパフォーマンス・モニタ値により、TD による計算への影響が観測可能になることである。それが示すのは、TDX のコアとなる分離の保証が損なわれることである。

この脆弱性を悪用する、プロセス・フィンガープリンティングやクラス・リークなどの複数の攻撃が、チームの研究において取り上げられている。攻撃者は、perf などの広く利用されているパフォーマンス監視ツールを活用することで、CPU サイクル/キャッシュ・ミス/分岐命令などの低レベル・データを収集できる。このデータは、TD 内のプロセスのフィンガープリンティングや、機械学習モデルにおける分類に関する機密情報の推測などで利用できる。

一例として、perf stat コマンドを使用することで、TD で実行される各種ワークロードの識別に、研究チームは成功した。彼らの分析により、TD のアイドル状態とアクティブ状態のパフォーマンス・プロファイルは明確に区別できることが明らかになり、暗号化操作や機械学習のワークロードなどの計算パターンを、攻撃者が特定できることがわかった。

さらに高度な攻撃としては、ディープ・ラーニング・モデルを実行する際の、パフォーマンス指標を監視することで、画像分類を推測できる可能性があることが実証された。CIFAR-10 では、45 のクラスペアのうちの 42 が区別可能であり、機密情報を明らかにする上で、パフォーマンス・カウンターが有効であることが示された。

研究者たちは、サイドチャネル攻撃を防ぐために、現在の保護機能では不十分であるとして、TDX のアーキテクチャの即時強化を求めている。彼らは、「我々の調査結果は、パフォーマンス・カウンターが依然として利用され、TD の機密性の高いアクティビティの状態を識別できることが示され、深刻なサイドチャネル・リスクがあることが証明された。これらの結果が示すのは、さらに TDX を保護するための緊急の必要性である」と結論づけている。

Intel TDX は、同様のサイドチャネル脆弱性という問題を抱えていた、SGX (Software Guard Extensions) の欠点を補うために導入されたものである。TDX は大幅な進歩をもたらしたが、今回の調査結果が浮き彫りにするのは、いかなるシステムにおいても、脅威に対する完全な安全性が存在するわけではないという点だ。この研究チームは、「Intel は、幅広い攻撃ベクターに対して、より強固な防御を提供するために、TDX を大幅に強化した。しかし、いかなるシステムおいても、すべての脅威を完全に遮断することは不可能である」と指摘している。

訳していて、とても難しいと思った記事でした。だいたい、サイド・チャネル関連の記事は、こんな感じですが、いつもより難解でした。よろしければ、Intel Side Channel で検索も、ご参照ください。

You must be logged in to post a comment.