Do We Really Need The OWASP NHI Top 10?

2025/01/27 TheHackerNews — 先日に OWASP (Open Web Application Security Project) は、新たな指針としての Non-Human Identity (NHI) Top-10 に取り組み始めた。長年にわたり OWASP は、広く利用される API Top-10 や Web App Top-10 などのプロジェクトを通じて、セキュリティの専門家と開発者に対して、重要なガイダンスと実用的なフレームワークを提供してきた。Non-Human Identity (NHI) セキュリティは、サイバー・セキュリティ業界で新たな関心を集めている。そこで OWASP は、NHI Top-10 により、API キー/サービス・アカウント/OAuth アプリ/SSH キー/IAM ロール/シークレットなどのマシン認証情報とワークロード ID に関連する、リスクと監視の欠如を指摘している。

主力の OWASP To-10 プロジェクトが、開発者が注力すべき幅広いセキュリティ・リスクをすでにカバーしていることを考えると、NHI Top-10 の必要性に対して疑問を抱く人も多いかもしれない。その問いにシンプルに答えると、Yes となる。その理由を確認しながら、NHI リスクの Top-10 を調べていこう。

NHI Top-10 が必要な理由

他の OWASP プロジェクトでは、シークレットのミスコンフィグなどに関連する脆弱性について触れる場合があるが、NHI に関連するリスクは、それだけには留まらない。NHI が悪用されるセキュリティ・インシデントは、公開されたシークレットだけに限定されるものではなく、過剰な権限や、OAuth フィッシング攻撃、横方向の移動に使用される IAM ロールなどにも及んでいく。

既存の OWASP Top-10 リストは重要であるが、NHI がもたらす固有の課題に対しては、適切に対処していない。システム/サービス/データ/AI エージェントなどを接続する NHI は、開発環境とランタイム環境の全体に広く普及している。たとえば、開発者が使用するパイプラインの各段階では、NHI によるインタラクションが必須である。

そして、NHI を標的とする攻撃の頻度が高まっているため、開発者が直面するリスクに関する、専用のガイドの提供が不可欠になった。

OWASP Top-10 のランキング基準を理解する

実際のリスクについて詳しく説明する前に、Top-10 プロジェクトのランキングを理解することが重要となる。 OWASP Top-10 プロジェクトは、リスクの重大度を判断するための、標準的な一連のパラメータに従うものである。

- 悪用可能性:組織が十分に保護されないケースにおいて、攻撃者が特定の脆弱性を、どれだけ簡単に悪用できるのかを評価する。

- 影響:ビジネスのオペレーションとシステムに対して、特定されたリスクが与える損害の可能性を考慮する。

- 普及率:既存の保護対策を無視して、対象となるセキュリティの問題が、さまざまな環境の中で、どの程度まで一般的であるのかを評価する。

- 検出可能性:標準的な監視/検出ツールを使用して、弱点を見つけ出すことの難しさを測定する。

OWASP NHI Top-10 リスクの詳細

それでは本題に入っていこう。NHI Top-10 リストにランクインした上位のリスクと、それらが重要である理由について見ていこう。

NHI10:2025 – 人間による NHI の使用

人間が介入することのない、自動化されたプロセス/サービス/アプリを促進するために、NHI は設計されている。ただし、開発フェーズと保守フェーズにおける開発者や管理者は、適切な権限を持つ個人の認証情報を介して NHI を実行するという、手動操作による利用が繰り返される。それにより、権限の誤用が発生する可能性があり、そこで悪用されたキーがエクスプロイトの一部である場合に、責任の所在を把握し難くなる。

NHI9:2025 – NHI の再利用

NHI の再利用は、同一のサービス・アカウントを複数のアプリケーション間で、チームが再利用する場合などに発生する。この方式は便利なものであるが、最小権限の原則に違反している。したがって、NHI が侵害された場合において、複数のサービスが公開される可能性があり、影響の範囲が広がってしまう。

NHI8:2025 – 環境の分離

環境が厳密に分離されない場合に、テスト NHI がプロダクション環境に浸透する可能性がある。実際の例としては、Microsoft に対する Midnight Blizzard 攻撃がある。この攻撃では、テストに使用された OAuth アプリが、プロダクション環境でも高い権限を持っていることが判明し、その悪用により機密データが公開された。

NHI7:2025 – 長期有効シークレット

長期間にわたり有効なシークレットは、重大なリスクをもたらす。注目すべきインシデントとしては、Microsoft AI のアクセス・トークンが、誤ってパブリック GitHub リポジトリに公開され、2年以上もアクティブな状況を維持し、38 TB の内部データへのアクセスを許したという事例がある。

NHI6:2025 – 安全が確保されないクラウド・デプロイメント・コンフィグ

CI/CD パイプラインにおいては、本質的に広範な権限が必要とされるため、攻撃者にとって格好の標的になる。ハードコードされた資格情報や、過度に許容度の高い OIDC (OpenID Connect) などの誤ったコンフィグは、重要なリソースに対する不正アクセスにつながり、侵害の可能性を生じる。

NHI5:2025 – 過剰な権限が付与された NHI

不十分なプロビジョニング・プラクティスにより、多くの NHI に対して過剰な権限が付与されている。最近の CSA レポートによると、NHI 関連のセキュリティ・インシデントの 37% は、過剰な権限を与えられた ID により引き起こされているようだ。適切なアクセス制御と最小権限のプラクティスが、早急に必要とされている状況が浮き彫りになっている。

NHI4:2025 – 安全が確保されない認証方法

Microsoft 365 や Google Workspace などのプラットフォームでは、暗黙的な OAuth フローやアプリ・パスワードなどの安全が確保されない認証方法が、依然としてサポートされている。これらは MFA をバイパスするものであり、攻撃を受けやすいものである。このセキュリティ・リスクに気付いていない開発者が多いため、時代遅れのメカニズムの広範な使用と潜在的な悪用につながっている。

NHI3:2025 – 脆弱なサードパーティ NHI

数多くの開発パイプラインは、サードパーティのツールとサービスに依存することで、開発の迅速化/機能の強化/アプリケーションの監視などを達成している。これらのツールとサービスは、API キー/OAuth アプリ/サービス・アカウントなどの NHI を用いて、IDE やコード・リポジトリなどにダイレクトに統合されている。CircleCI/Okta/GitHub などのベンダーが関与する侵害により、認証情報の早急なローテーションを迫られる、数多くのユーザーが生み出されている。これらの外部所有の NHI を、厳密に監視/マッピングすることの、重要性が浮き彫りになっている。

NHI2:2025 – シークレット漏洩

依然として、シークレットの漏洩は最大の懸念事項であり、攻撃者のイニシャル・アクセス・ベクターとして多用されている。OWASP の調査によると、組織の 37% が、アプリケーション内にシークレットをハードコードしており、主要なターゲットにされている。

NHI1:2025 – 不適切なオフボーディング

最大の NHI リスクとしてランク付けされている、不適切なオフボーディングとは、従業員の退職や、サービスの削除、サードパーティの解雇などの後に、削除/廃止されない NHI が残っているという、一般的な状況を指す。現実に組織の 50% 以上が、NHI をオフボーディングするための正式なプロセスを持っていない。不要であるがアクティブな NHI は、特に内部脅威に対して、さまざまな攻撃の機会を提供してしまう。

NHI セキュリティの標準化されたフレームワーク

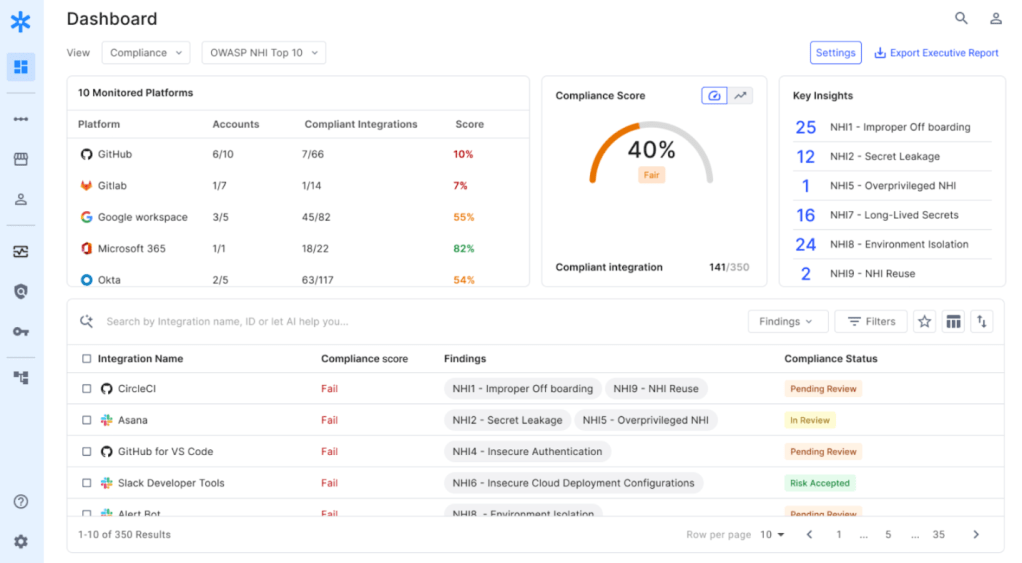

OWASP NHI Top-10 は、NHI がもたらす固有のセキュリティ上の課題に光を当てることで、重要なギャップを埋めるものだ。セキュリティ・チームと開発チームの双方において、これらの ID がもたらすリスクと、それらをセキュリティ・プログラムに取り込む方法についての、標準化された明確な見解が欠如している。そのため、Astrix Security は、コンプライアンス・ダッシュボードのフレームワークとして、OWASP NHI Top-10 を実装した。

この機能は、組織のセキュリティ調査結果を NHI Top-10 リスクと関連付けるものだ。それにより、セキュリティの専門家は、現在の態勢の視覚化と、ギャップの特定を達成し、次のステップに対する優先順位付けを効率化できる。

このダッシュボードを Top-10 フレームワークと併用することで、最も注意すべき領域を素早く確認し、タイムフレームの中での改善を追跡できる。

このところ、ちらほらと目にするようになってきた NHI (Non-Human Identity) ですが、OWASP が Top-10 を出してくれました。 いいタイミングで、いいマトメが得られて嬉しいです。2025/01/14 の「“Sign in with Google” に深刻な問題:廃棄されたメアドでクラウドにログインできる?」などは、典型的な NHI 問題だと思います。また、2024/12/30 の「クラウド・ネイティブの時代:マシン ID を狙う攻撃者が増えてくるはずだ」も、同じ領域の話ですね。

You must be logged in to post a comment.