New ValleyRAT Malware Variant Spreading via Fake Chrome Downloads

2025/02/04 HackRead — ValleyRAT マルウェアの新しいバージョンが、Morphisec Threat Lab のサイバーセキュリティ研究者たちにより発見された。ValleyRAT は、悪名高い Silver Fox APT グループに関連する多段階のマルウェアであり、フィッシング・メール/インスタント・メッセージ/侵害済み Web サイトなどの、さまざまなチャネルを通じて配布されている。

Hackread.com と共有された Morphisec の調査によると、このキャンペーンの主なターゲットは、組織内の高価値な個人であり、特に財務/会計/販売などの部門の担当者から、機密データを盗むことを目的としている。

以前の ValleyRAT のバージョンは、正当なソフトウェア・インストーラーを装う PowerShell スクリプトを使用していた。多くのケースにおいて DLL ハイジャックを試行し、WPS Office や Firefox などのプログラムの、署名済み実行ファイルにペイロードを挿入していた。2024年8月の時点で Hackread は、シェルコードを介してダイレクトにマルウェアをメモリに挿入する、ValleyRAT バージョンについて報告している。

それとは対照的に、現在の ValleyRAT バージョンは、偽の中国通信会社 “Karlos” の Web サイト (karlostclub/) を介してマルウェアを配布し、被害者の管理者権限をチェックした後に、DLLファイルなどの追加コンポーネントをダウンロードするための、.NET 実行ファイルなどをダウンロードさせる。

研究者たちのブログには、「興味深いことに、この脅威アクターは、古いバージョンと新しいバージョンにおいて、同じ URL を再利用しました」と記されている。

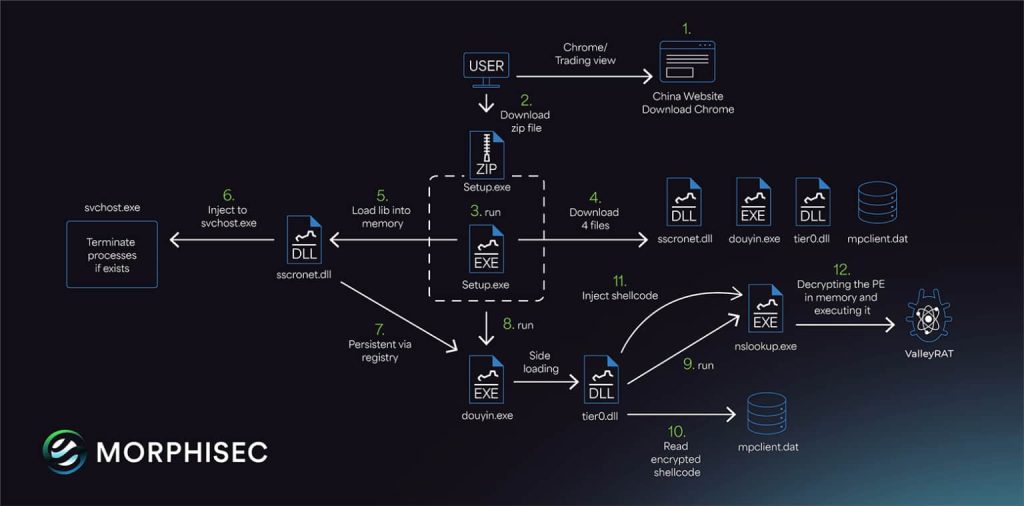

研究者たちによると、”anizomcom/” からの偽の Chrome ダウンロードが、攻撃チェーンのイニシャル感染ベクターであり、被害者を騙してマルウェアをダウンロードさせ、実行させているという。正当性を装う識別子で命名された “sscronet.dll” ファイルは、正規の svchost.exeプロセスにコードを挿入して、モニターとして機能する。さらに、マルウェアの動作に対する干渉を防ぐために、事前定義された除外リストに記載される、すべてのプロセスを終了させる。

続いて、このマルウェアは、DLL サイドローディング用の Douyin (中国版 TikTok) 実行ファイルの修正版と、Valve ゲーム (Left 4 Dead 2/Killing Floor 2) の正規の Tier0.dll を使用して、nslookup.exe プロセス内に隠されたコードを実行する。このプロセスは、mpclient.dat からメインの ValleyRAT ペイロードを取得して復号するものだ。

復号されたペイロードは、Donut シェルコードを使用してメモリ内でマルウェアを実行し、従来のディスク・ベースの検出方法を回避する。また、AMSI や ETW などのセキュリティ・メカニズムの無効化を試行する。

参考までに、ValleyRAT は C++ ベースの RAT であり、スクリーン/キーボード/マウスの操作のための WinSta0 ウィンドウ・ステーションへのアクセスや、被害者の画面の監視などの、基本的な RAT 機能を備えている。また、仮想化環境での検出を回避するための、広範な VMware 対策チェックが組み込まれており、インストール時にコード内で初期化される IP アドレスとポートを用いて C2 サーバに接続する。

研究者たちは、「このマルウェアは、仮想マシン (VM) 内での実行を検出しない場合に限り、ネットワーク通信チェックの一環として、baidu.com への接続を確立しようと試みる」と指摘している。

Silver Fox APT グループの戦術や回避の手法の変化は、最新の攻撃方法の巧妙化を示している。ユーザー組織にとって必要なことは、より厳格なエンドポイント保護/従業員のトレーニング/継続的な監視などの適切なセキュリティ戦略を採用し、リスクを軽減することである。

Chromeの偽ダウンロード・ページを利用する、ValleyRAT の新種が登場しました。この記事によると、先日に発見された ValleyRAT は、偽の中国通信会社 “Karlos” の Web サイト (karlostclub/) を介してマルウェアを配布していたとのことです。ご注意ください。よろしければ、カテゴリ Malware を、ご参照ください。

You must be logged in to post a comment.