Fake “Security Alert” issues on GitHub use OAuth app to hijack accounts

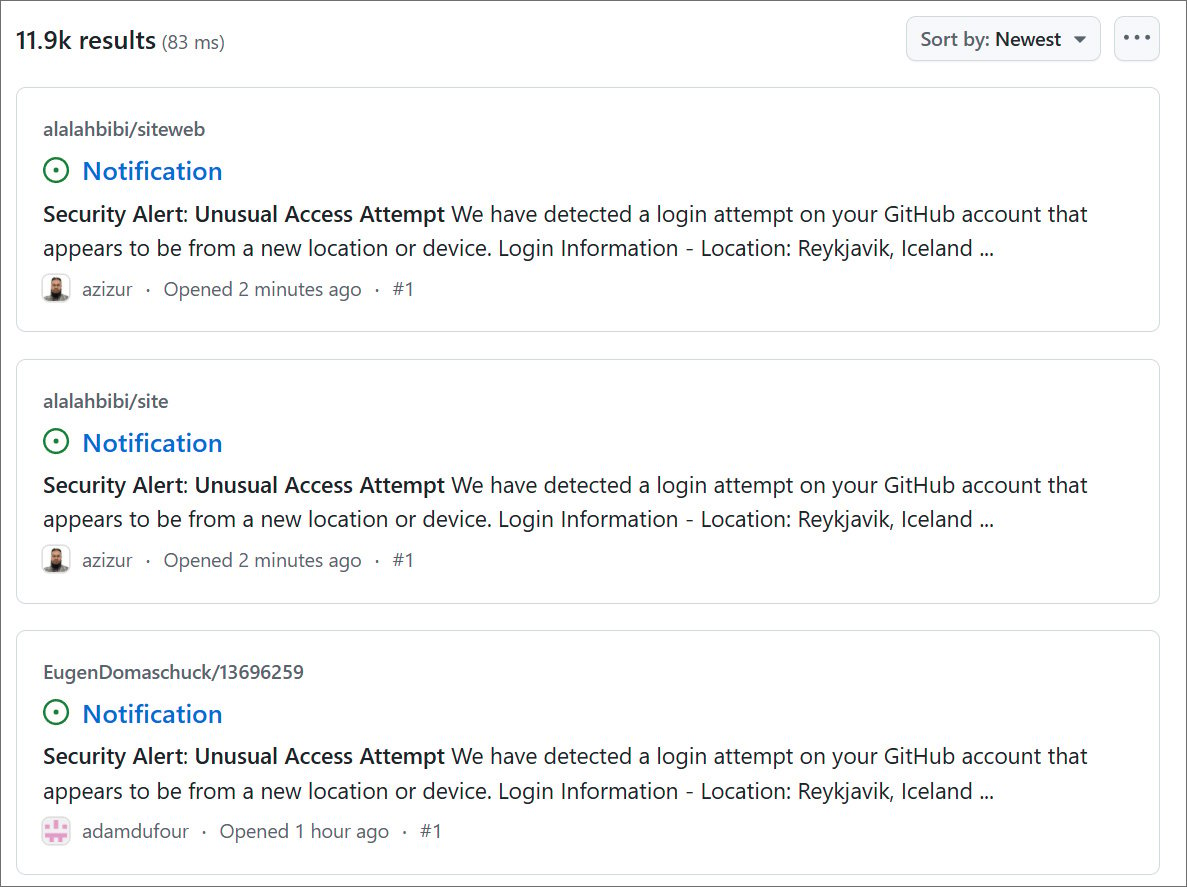

2025/03/16 BleepingComputer — 偽のセキュリティ通知を手段とする、大規模なフィッシング攻撃の標的として、約 12,000 の GitHub リポジトリが狙われている。この偽アラートを悪用する攻撃者は、開発者を騙して悪意の OAuth アプリを承認させ、アカウントやコードの完全な制御権を獲得する。その、偽のセキュリティ通知に含まれるメッセージは、「セキュリティ警告:異常なアクセス試行:ユーザーの GitHub アカウントへのログイン試行が、新しい場所またはデバイスから行われたことを検知する」というものだ。

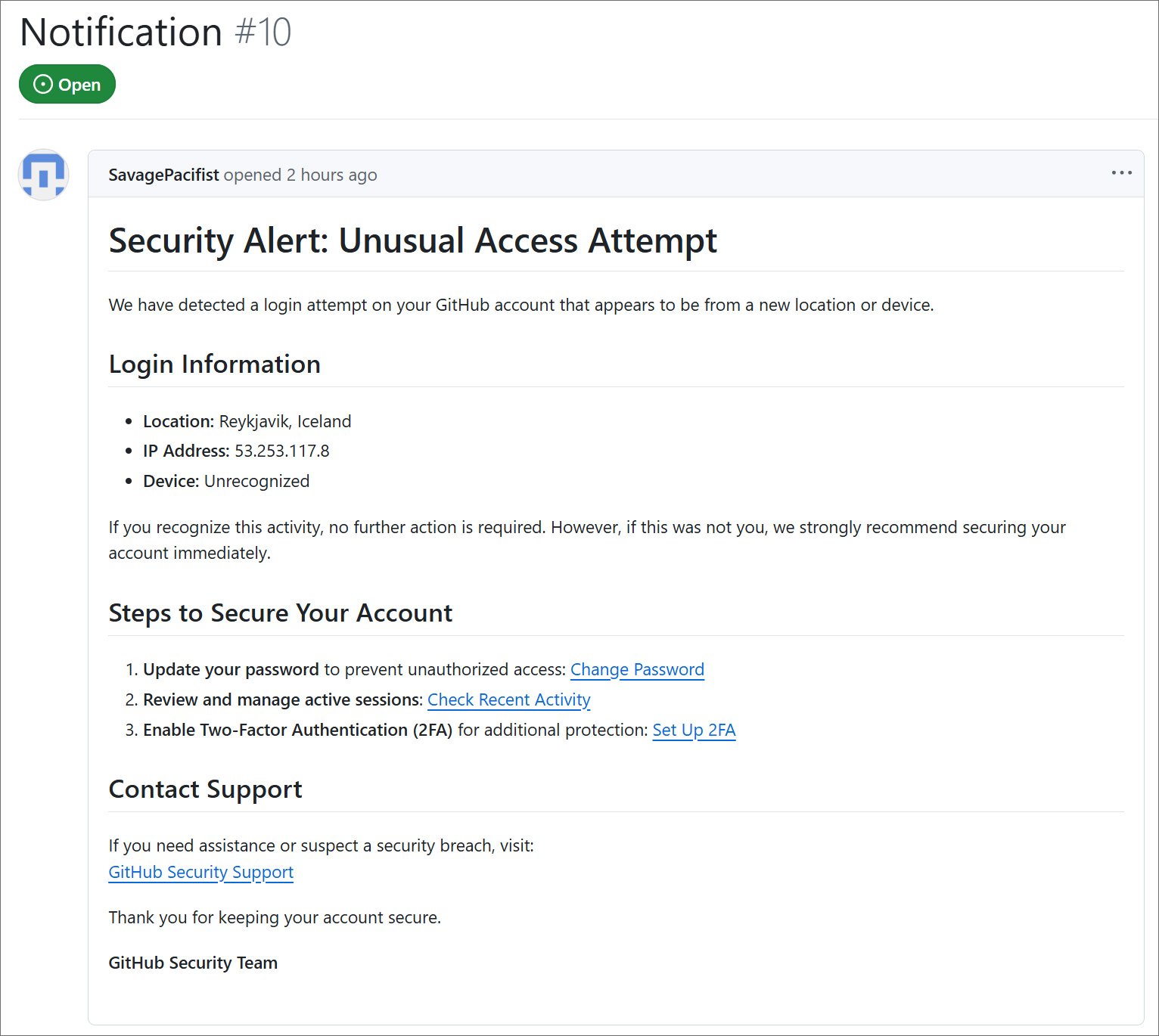

すべての偽のセキュリティ通知には、同じメッセージが含まれており、アイスランドの Reykjavik (IP アドレス:53.253.117.8) からの、異常なアクティビティがあったとユーザーに報告されている。

この通知の第一発見者は、サイバーセキュリティ研究者の Luc4m である。Luc4m が発見したメッセージは、GitHub ユーザーに対して「アカウントが侵害された。パスワードの更新/アクティブセッションの確認や管理/二要素認証の有効化などを行うように」と警告するものだった。

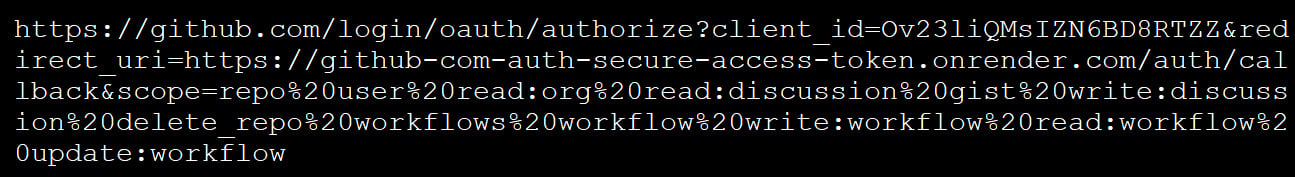

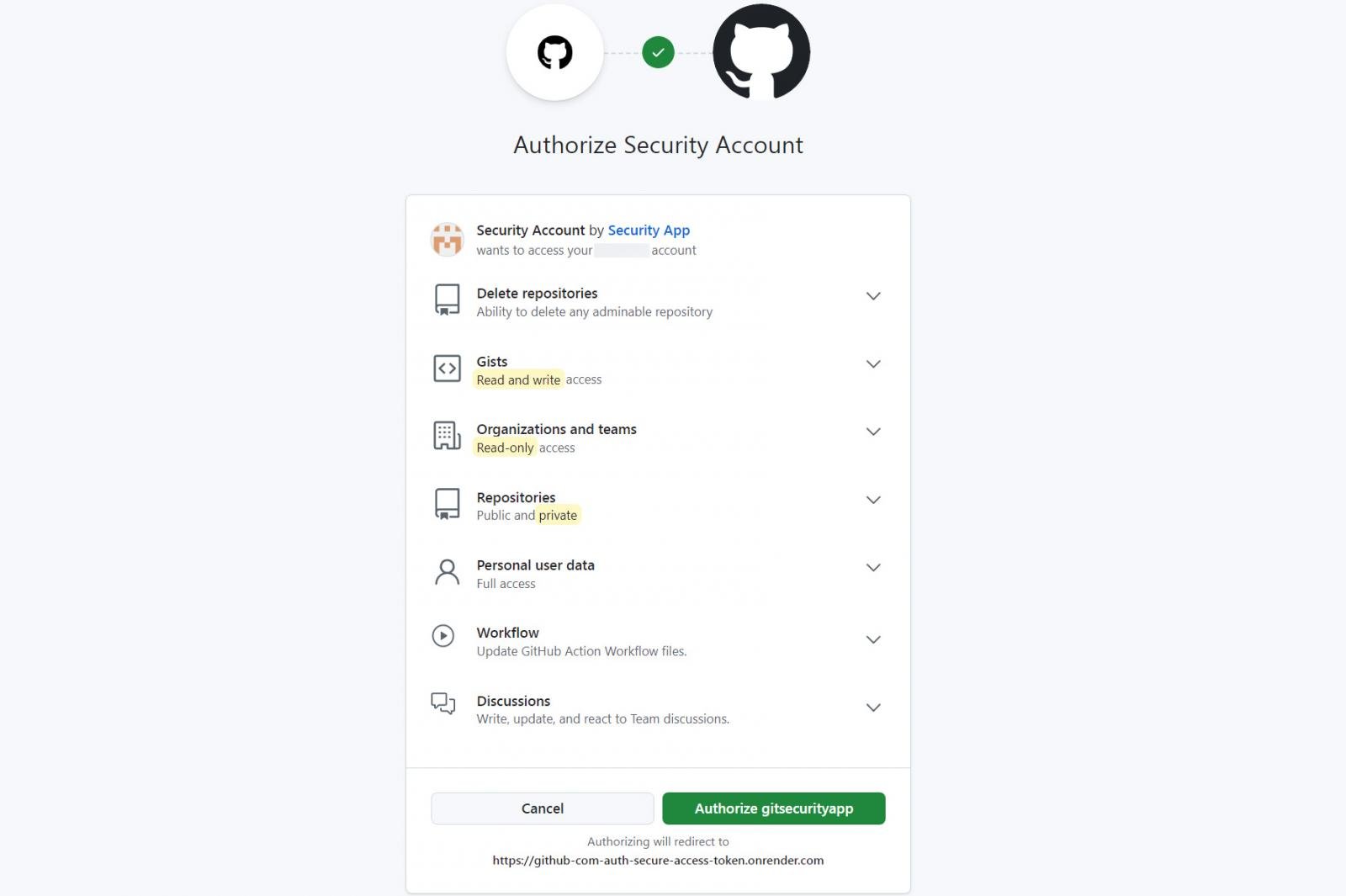

しかし、これらの推奨アクションに関連する全てのリンクは、”gitsecurityapp” という OAuth アプリの GitHub 認証ページへと誘導するものだ。このアプリは、きわめて危険な権限 (scope) を要求し、認証情報を受け取った攻撃者が、ユーザーのアカウントやリポジトリへの完全なアクセスを獲得するように設計されている。

要求される権限と、それらが提供するアクセス権は以下の通りである:

- repo:公開/非公開リポジトリへの完全なアクセス権

- user:ユーザー・プロファイルの読み取り/書き込み

- read:org:組織のメンバーシップ/組織プロジェクト/チームのメンバーシップの読み取り

- read: discussion/write:discussion:ディスカッションの読み取りと書き込み

- gist:GitHub ギストへのアクセス

- delete_repo::リポジトリの削除権限

- workflows/workflow/write:workflow/read:workflow/update:workflow:GitHub アクションのワークフロー制御

GitHub ユーザーがログインし、悪意の OAuth アプリを認証すると、アクセス・トークンが生成され、アプリのコールバック・アドレスに送信される。今回発見されたキャンペーンでは、このコールバック・アドレスとして、Render 上の Web ページである onrender.com が使用されている。

Source: BleepingComputer

このフィッシング・キャンペーンは、2025年3月16日の午前6時52分 (ET) に開始され、現在も継続中である。攻撃の対象となっているリポジトリは、約 12,000 件に上るという。ただし、この数字は変動しており、GitHub が攻撃に対応している可能性が高いことを示している。

このフィッシング攻撃の被害を受け、誤って悪意のある OAuth アプリを認証してしまったユーザーに推奨されるのは、悪意のアプリのアクセス権を、速やかに取り消すことである。

- 具体的な手順として、まずは GitHub の設定からアプリケーションへと進み、そのアプリケーション画面から、疑わしい GitHub アプリや OAuth アプリへのアクセス権限を取り消すべきだ。特に、このキャンペーンで用いられる “gitsecurityapp” に似た名前のアプリを、探すことが重要になる。

- そして、不審な GitHub Actions (Workflows) の追加や、予期しないプライベート Gist の作成などを確認する。

- 最後に、認証情報と承認トークンを変更する。

BleepingComputer は、このフィッシング・キャンペーンについて GitHub に連絡を取っている。返答があり次第、このストーリーを更新する。

本物なのか偽物なのか、その判別が難しいところを攻めてくるフィッシング・キャンペーンですね。関連情報を探してみましたが、いま現在において見つかったのは、Luc4m の X (Twitter) ポストだけでした。とにかく、ご注意くださいとしか、言いようのない状況です。よろしければ、Phishing で検索も、ご参照ください。

You must be logged in to post a comment.