Cybercriminals Exploit CheckPoint Antivirus Driver in Malicious Campaign

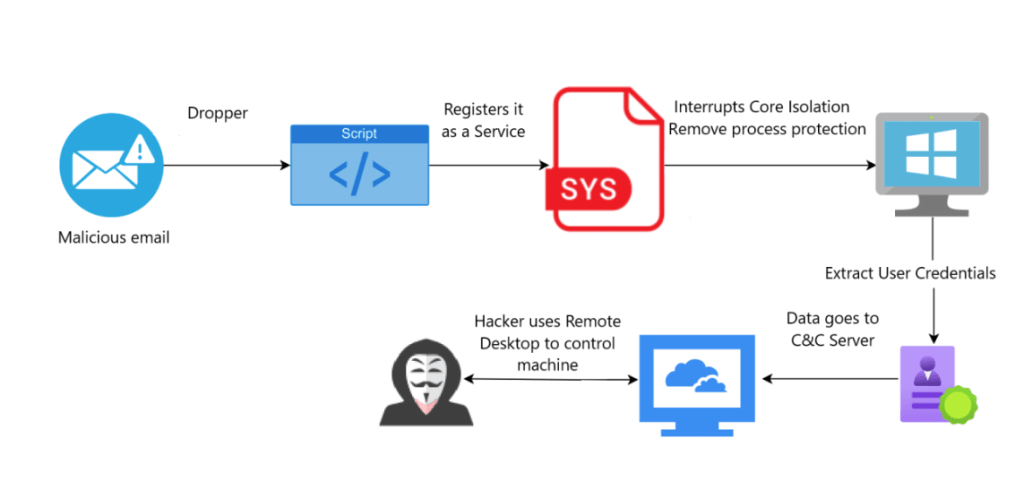

2025/03/21 InfoSecurity — CheckPoint の ZoneAlarm ウイルス対策ソフトウェアのコンポーネントが、Windows のセキュリティ対策を迂回する悪意のキャンペーンで、脅威アクターたちにより悪用されている。3月20日のレポートで、新しい Bring Your Own Vulnerable Driver (BYOVD) 攻撃の詳細を公開したのは、オースティンを拠点とする Venak Security の創設者であり、セキュリティ研究者でもある Nima Bagheri である。

この攻撃 において脅威アクターたちは、CheckPoint Software Technologies が開発した ZoneAlarm ソフトウェアの一部である、システム・ファイル vsdatant.sys の脆弱性を悪用した。

BYOVD 攻撃の条件

数多くのエンドポイント・セキュリティ・ソリューションのケースと同様に、vsdatant.sys は高レベルのカーネル権限を持っている。したがって、それを侵害した攻撃者たちは、機密性の高いシステム・コンポーネントへのアクセスと変更、および、システム・コールの傍受、セキュリティ対策の迂回などを達成し、オペレーティング・システムに対する高度な制御を可能にする。

その一方で、そのドライバーは正規のものであり、有効な署名を持つため、一般的なアンチ・ウイルスや EDR のソリューションは、それらのドライバーから発生する、すべてのアクティビティに対してセキュア・フラグを付けてしまう。

BYOVD 攻撃を成功させるためには、上記の2つの要件が必要になる。

Windows メモリ整合性セキュリティ保護のバイパス

Nima Bagheri のレポートで、2016 年にリリースされた vsdatant.sys バージョン 14.1.32.0 には、いくつかの脆弱性があると指摘されているが、その詳細については触れられていない。

それらの脆弱性を悪用する脅威アクターが、Windows メモリ整合性機能をバイパスしたとだけ、彼は説明している。この機能は、重要なシステム・プロセスを仮想化環境に分離して保護し、改竄された悪意のコードの挿入などを、困難にするように設計されている。

Nima Bagheri は、「これらの防御のバイパスに成功した攻撃者は、基盤となるシステムへの完全なアクセスを達成し、保存されているユーザー・パスワードなどの機密情報の窃取を可能にした。その後に、盗み出された機密情報の悪用により、さらなる侵害のドアが開かれた」と指摘している。

この攻撃者は、侵害したシステムへの RDP (Remote Desktop Protocol) 接続も確立し、それらのマシンへの永続的なアクセスを維持できるようにした。

ただし、Nima Bagheri は、最新バージョンの vsdatant.sys は脆弱ではないと指摘している。そして、CheckPoint ZoneAlarm ユーザーに対して、最新のバージョンへとアップデートすべきだと示唆している。

このレポートを公開する前に、Nima Bagheri は CheckPoint に連絡を取っている 。

CheckPoint の広報担当者は InfoSecurity に対して、「Venak Security が言及した脆弱なドライバーは古いものであり、当社の現在のバージョンでは使用されていない。最新バージョンの ZoneAlarm/Harmony Endpoint を使用するユーザーは、この問題が発生しないアップデート・ドライバーを取り込んでいるため、この問題の影響は生じない」とコメントしている。

同社は、「徹底的な調査を実施した結果として、過去8年間にリリースされたバージョンは、この問題の影響を受けないことを確認した。ただし、BYOVD スタイルの攻撃に対する保護機能が強化された、最新バージョンの Check Point ZoneAlarm/Harmony Endpoint の使用を推奨する」と付け加えている。

あれっと思って訳し始めた記事ですが、古いドライバーの脆弱性が悪用されているという話でした。CheckPoint として、CVE を採番しない可能性もありますね。とは言え、BYOVD 攻撃が展開されているという状況でもあります。いったい、どうなるのでしょうか? ご利用のチームは、ご確認ください。よろしければ、BYOVD で検索も、ご参照ください。

You must be logged in to post a comment.