Microsoft Trust Signing service abused to code-sign malware

2025/03/22 BleepingComputer — Microsoft の Trusted Signing プラットフォームを悪用するサイバー犯罪者たちが、有効期限が3日間のコード署名証明書を使って、マルウェアに署名していたことが明らかになった。コード署名証明書を悪用するマルウェアを、正規のソフトウェアに見せかける機会を、以前から攻撃者たちは窺っていた。なぜなら、通常はブロックされやすい未署名の実行可能ファイルと比べて、署名されたマルウェアはセキュリティ・フィルターを回避しやすく、また、疑わしいものとして警戒され難いという利点を持つからだ。

この種の戦術の中でも、攻撃者にとって最も価値があるのは、EV (Extended Validation) コード署名証明書を手に入れることだ。これらの証明書は、厳格な審査を経て発行されるため、多くのセキュリティ・ソフトからの高い信頼を得やすいからである。さらに、EV 証明書を使うことで、Microsoft の SmartScreen 機能における評価が上がり、通常は未知のファイルに対して表示されるアラートの回避が、容易になるというメリットもある。

しかし、EV コード署名証明書の取得は困難であり、他社から盗むという方法、もしくは、偽企業を設立する攻撃者が数千ドルをかけて購入するという方法が必須となる。さらに、その証明書がマルウェア・キャンペーンに使用されると、その後の利用は取り消され、再利用は困難になるという、攻撃者にとってのデメリットもある。

Microsoft Trusted Signing の悪用

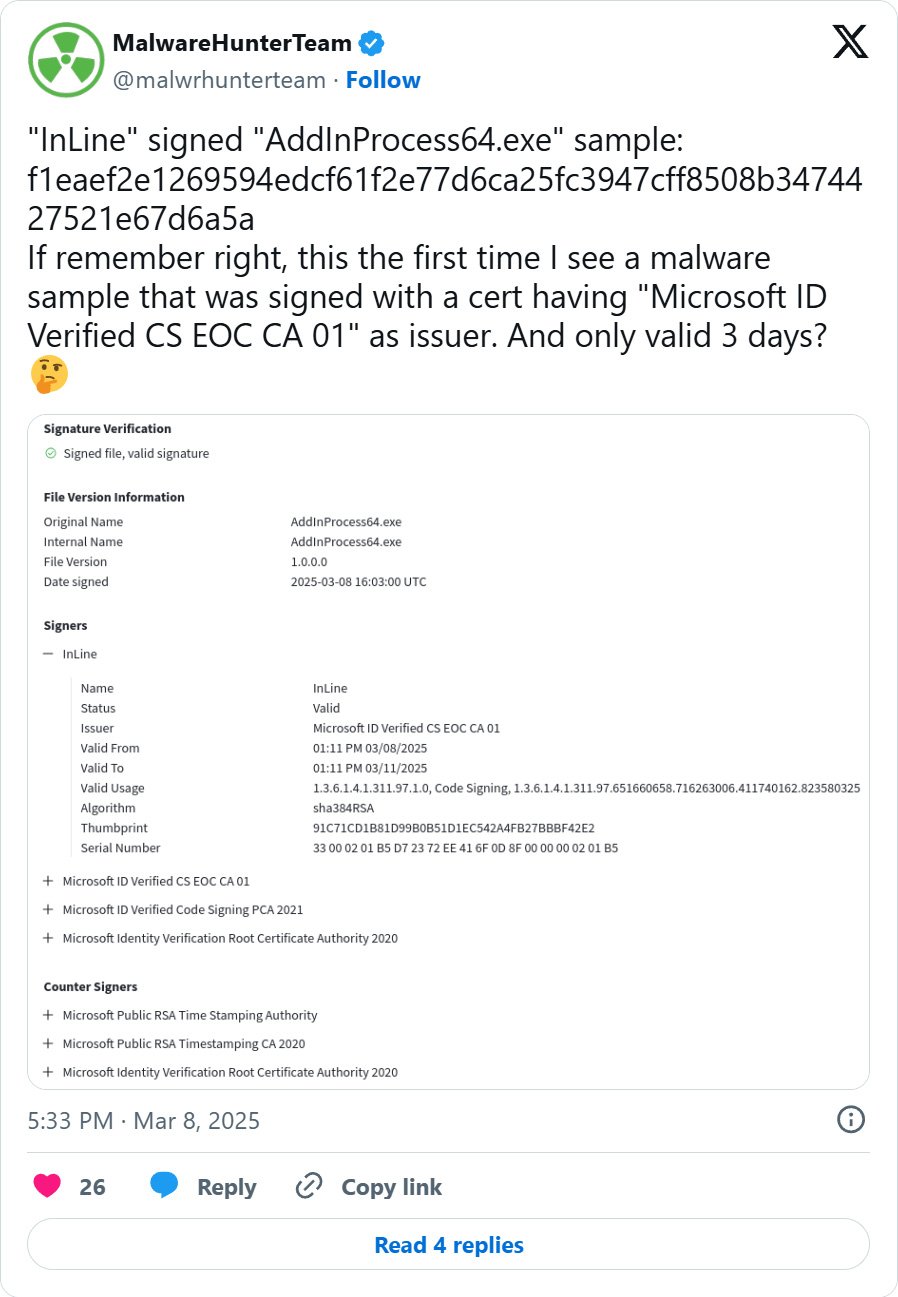

先日にサイバーセキュリティ研究者たちにより発見されたのは、Microsoft Trusted Signing サービスを悪用する攻撃者が、有効期間が3日間のコード証明書でマルウェアに署名しているという状況である。

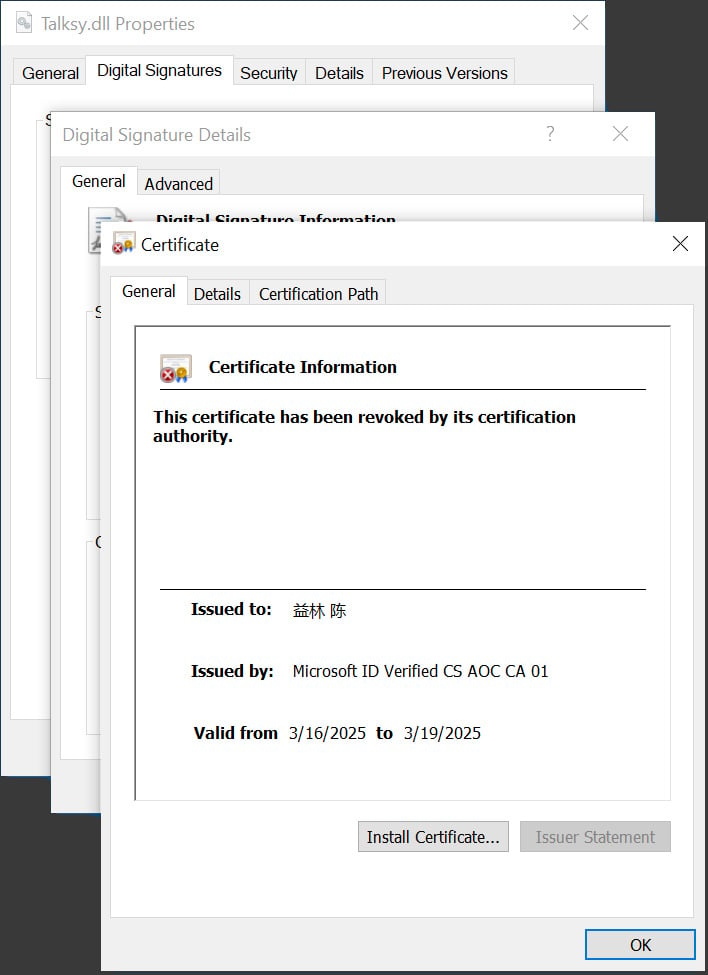

これらのマルウェアは、”Microsoft ID Verified CS EOC CA 01” により署名されており、この証明書の有効期間は3日間となっている。ただし、要注意なのは、証明書が3日間で期限切れになっても、発行元が証明書を失効させない限り、この証明書で署名された実行ファイルは有効だと、その後もみなされる点である。

さらに、進行中のマルウェア・キャンペーンで使用された多数のサンプルが、他の研究者たちや BleepingComputer により発見されている。それらのキャンペーンの中には、Crazy Evil Traffers による暗号通貨の窃取キャンペーンや、情報窃取型マルウェアの Lumma Stealer を介した攻撃も含まれる。

Microsoft Trusted Signing は、2024年に開始されたクラウド・ベースのサービスである。このサービスを利用する開発者は、Microsoft による署名を、自身のプログラムに簡単に付与できる。

当時の Microsoft のアナウンスメントには、「Trusted Signing は、Microsoft 管理の認証局によりサポートされる、完全なコード署名サービスであり、開発者や IT プロフェッショナルによる直感的に利用を促進する。このサービスは、パブリック/プライベートな信頼署名シナリオをサポートするものであり、タイムスタンプ・サービスも含まれている」と記されていた。

Trusted Signing は、月額 $9.99 のサブスクリプション制となっており、開発者による実行ファイルへの簡単な署名のために設計され、追加のセキュリティ機能も提供されている。

このセキュリティ強化は、有効期限の短い証明書を使用することで実現されている。それにより、もし悪用された場合であっても、簡単に取り消すことが可能となっている。また、侵害が発生したケースであっても、証明書の窃取を防ぐために、開発者に対するダイレクトな証明書の発行は行わない仕組みになっている。

さらに、Trusted Signing を通じて発行された証明書は、Microsoft のサービスで署名された実行ファイルと同様に、SmartScreen の評価を向上させる効果があると、同社は述べている。

Trusted Signing サイトの FAQ ページには、「Trusted Signing による署名を通じて、ユーザーのアプリケーションの信頼性が保証される。この信頼を実現するのは、SmartScreen における基本評価/Windows のユーザー・モードでの信頼性/整合性チェック署名検証の準拠などである」と記載されている。

現時点における Microsoft は、証明書の不正利用を防ぐために、ユーザーの企業名による証明書を発行する先を、3年以上にわたって継続している企業だけに限定している。その一方で、個人の場合は、自身の名前で証明書が発行されることに同意すれば、簡単に登録/承認を通過していける。

より簡単な方法

その利便性から、Microsoft Trusted Signing へ乗り換えを、攻撃者たちが考えていると指摘するのは、証明書を悪用するマルウェア・キャンペーンを長年にわたって追跡し続けてきた、サイバーセキュリティの研究者/開発者である Squiblydoo だ。

Squiblydoo は BleepingComputer に対して、「EV 証明書から Microsoft Trusted Signing へと、攻撃者たちが移行し始めた背景には、いくつか理由があると考えられる。これまで、EV 証明書の使用が標準とされてきたが、最近になって Microsoft は、その EV 証明書に関する変更を発表した。しかし、その具体的な内容は、現時点において明かされていない。その不透明さや、今後の変更の可能性を考慮すると、攻撃者の選択肢としては、EV 証明書を使わない方向と、通常のコード署名証明書で済ませる方向がある。その点において、Microsoft の証明書の認証プロセスは、EV 証明書の認証プロセスと比べてかなり容易である。いまは、EV 証明書に関する曖昧さが残されており、攻撃者たちが Microsoft の証明書を悪用するのは、理にかなっていると言える」と語っている。

Microsoft Trusted Signing の不正利用について、BleepingComputer が Microsoft に問い合わせたところ、同社の回答は、「脅威インテリジェンスのモニタリングを使用して証明書の不正使用を検出し、失効させている」というものだった。

Microsoft は、「我々は、署名サービスの悪用や不正な使用を確認するために、アクティブな脅威インテリジェンスの監視を実施している。脅威が検知された場合は、速やかに広範囲にわたる証明書の失効やアカウントの一時停止などの措置を講じ、被害の拡大を防止する。提供された今回のマルウェア・サンプルだが、すでに当社のマルウェア対策製品により検知されており、証明書を失効させる措置と、アカウントの不正使用を防ぐ措置を講じている」とコメントしている。

Microsoft のセキュリティ・コアを狙ってくる、十分な資金力とリソースを持つ、きわめて高度な脅威アクターによる攻撃という感じですね。とても気になる展開であり、続報が期待できそうな感じがします。よろしければ、カテゴリ AuthN AuthZ も、ご参照ください。

You must be logged in to post a comment.