Critical Bubble.io Vulnerability Exposes Apps to Data Theft via Elasticsearch, No Patch

2024/04/18 SecurityOnline — 人気急上昇中のノーコード開発プラットフォーム Bubble.io に、アプリケーションと機密データを危険にさらす、深刻なセキュリティ脆弱性が発見された。この脆弱性は、2024年にセキュリティ研究者たちにより発見されたものであり、その悪用に成功した攻撃者は、プラットフォームの制限を回避し、基盤となる Elasticsearch データベースに対するダイレクトなクエリ実行を可能にする。

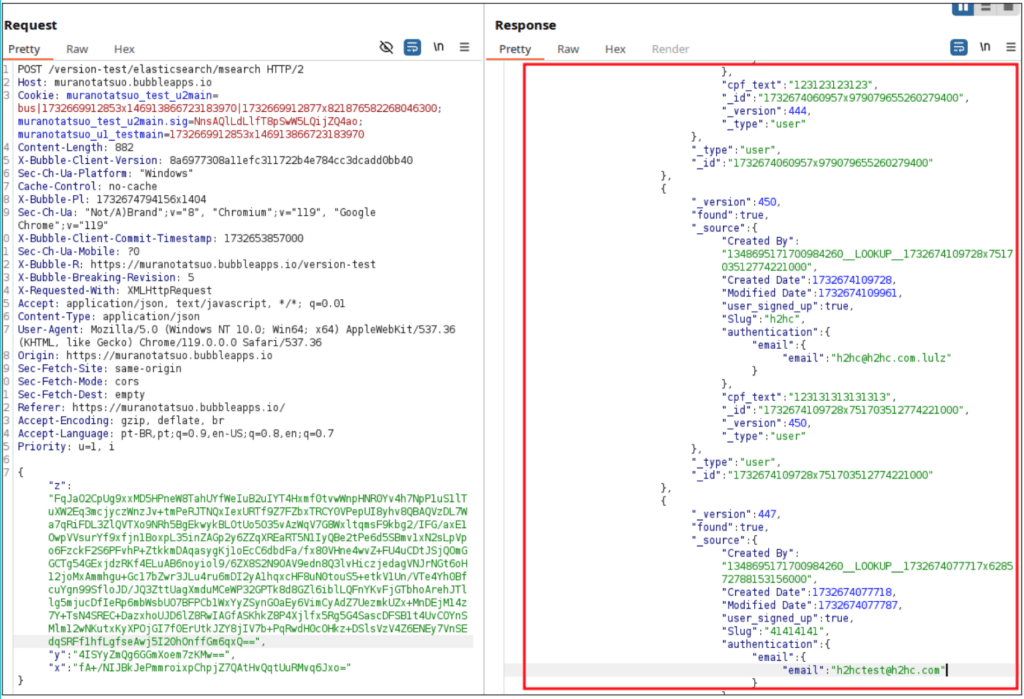

この脆弱性は、Bubble.io がペイロードの暗号化を処理し、Elasticsearch インスタンスとインタラクトする方法に存在する。研究者たちが発見したのは、このプラットフォームのフロントエンド暗号化が、すべてのアプリケーションで共有される、固定の初期化ベクター (IV:Initialization Vectors) に依存していることである。この深刻な脆弱性と、回復キーを介した任意のペイロード作成が組み合わされることで、脅威アクターたちによる攻撃が可能になる。

このエクスプロイトの仕組みを、以下で説明していく。

- ペイロードの構造:ペイロードの構成は、タイムスタンプ/IV/暗号化されたペイロードとなる。

- 復号プロセス:アプリケーション名を取得する攻撃者は、ハードコードされた IV を悪用してペイロードを復号し、クエリの構造を解明できる。

- 任意のクエリ実行:この脆弱性を悪用する攻撃者は、ビルトインされた防御策であるリターン結果数などの制限を回避する、悪意のクエリ作成を可能にする。

この脆弱性の影響は深刻である。前述のクエリ操作を達成する攻撃者は、セキュリティ対策を効果的に回避しながら、Elasticsearch データベースから、すべてのユーザー・データを抽出する可能性を手にする。アプリケーション内のカスタム・テーブルでさえも脆弱になり、”custom.(table_name)” というフォーマットを悪用することで、テーブル名を簡単に識別できてしまう。

さらに、Bubble.io の共有ホスティング環境では、別のリスク要因が発生するため、対象となるプラットフォーム上の他のアプリケーションやクライアントを、攻撃者が標的にする可能性も生じるという。

このエクスプロイトの威力は、簡単に実証できる。たとえば、メール・アドレスをベースにして、単一のユーザー名を返すように設計された単純なクエリを操作することで、すべてのユーザー・データを返すようにできる。

2024年の時点で、2人のセキュリティ研究者が、AI ベースのアプリ開発/公開サービスである Bubble-dot-io に存在する欠陥を発見した。

この研究者は、Bubble に報告したが、残念なことに、何らかの理由で無視されてしまった:

These… pic.twitter.com/EIDIyWD6YG

— vx-underground (@vxunderground) April 18, 2025

前述のとおり、この脆弱性の影響は深刻なものとなる:

- 大量データ漏洩:Elasticsearch に保存される、すべてのユーザー・データがダンプされる可能性がある。

- テナント間攻撃:Bubble は共有インフラ上で、内部的にアプリをホストしているため、悪用されたアプリが、他のアプリへの攻撃の踏み台となる可能性がある。

- 修正の未実施:脆弱性の情報が公開され、PoC も機能しているが、未だに Bubble.io は問題に対処せず、エコシステムを無防備な状態にしている。

セキュリティ研究者たちによる適切な開示が行われたが、いまも Bubble.io は、この脆弱性に対処していない。この対応の欠如により、無数のアプリケーションとユーザーが、重大なリスクに直面している。

ノーコード開発プラットフォームである Bubble.io に深刻な脆弱性が発見されましたが、パッチ未適用で PoC が登場という、とても厳しい状況です。便利なツールとされるだけに、ベンダ側の対応は、とても残念に感じます。ユーザー側で取り得る対策は限定されています。安心して開発できる環境が、戻ることを願うばかりです。

You must be logged in to post a comment.