Hacker Finds New Technique to Bypass SentinelOne EDR Solution

2025/05/08 InfoSecurity — 多くの組織において標準的なサイバー・セキュリティ製品となっている EDR (Endpoint Detection and Response) ソリューションだが、それらが万全だとは決して言えない。5月5日に公開された新たなレポートで、Aon 傘下の Stroz Friedberg インシデント対応チームの研究者たちは、広く使用されている EDR ソリューションである、SentinelOne を回避する新たな手法を発見したと表明している。

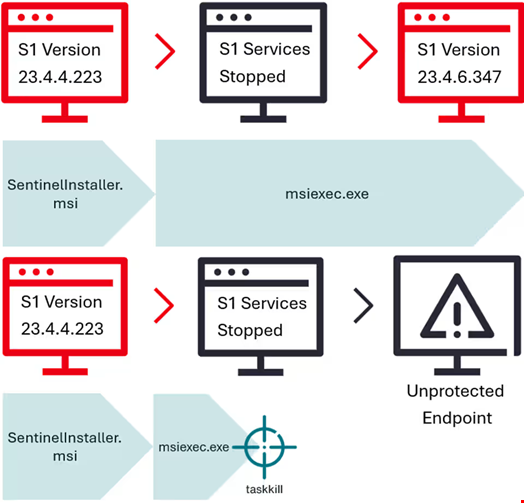

この “Bring Your Own Installer” と命名された手法は、SentinelOne エージェントのアップグレード/ダウングレード・プロセス内の脆弱性を悪用することで、その改竄防止機能を回避し、EDR 保護が無効化された状態を作り出すという。

Stroz Friedberg の研究者たちは、この手法を悪用する攻撃者が、ローカルの管理者権限を取得した後に、EDR 保護を回避して、Babuk ランサムウェアの亜種を実行したことを確認している。

この報告を受けて、SentinelOne は、顧客向けの緩和措置を提供している。

研究者たちは、「本レポートの公開時点において、製品が適切にコンフィグされている場合に限り、SentinelOne などの EDR ベンダー製品は、今回の手法による影響を受けないと認識している」と述べている。

EDR バイパスの兆候

他の EDR と同様に、SentinelOne の EDR も、不正ユーザーによる保護措置の無効化や、マルウェアによる EDR プロセスの終了を防ぐための、改竄防止の保護機能を備えている。

この機能を解除するには、SentinelOne 管理コンソールからの管理者による操作や、エージェントを削除するための固有のコードが必要となる。

しかし、研究者たちが特定したのは、公開サーバ上で動作するアプリケーションの脆弱性を悪用し、SentinelOne の EDR が稼働するホスト・デバイスの、ローカル管理者アクセスを取得した攻撃者の存在である。

システムのフォレンジック分析において、以下の EDR バイパスの指標が複数回にわたって確認された:

- 複数のバージョンの正当な署名付き SentinelOne インストーラ・ファイルの作成。このケースでは、SentinelOneInstaller_windows_64bit_v23_4_4_223.exe と SentinelInstaller_windows_64bit_v23_4_6_347.msi となる。

- 製品バージョン変更に関連する追加のイベント・ログなどのフォレンジック証拠。このケースでは、スケジュールされたタスク変更/サービスの停止と開始のイベント/ローカル・ファイアウォール設定の変更など。

EDR 脆弱性の PoC エクスプロイト

これらの調査結果を踏まえ、研究者たちは、SentinelOne EDR ソフトウェアに存在する脆弱性の再現を試行した。

その実験で使用されたのは、SentinelOne EDR バージョン 23.4.6.223 がインストールされた、Windows 2022 Server 仮想マシンである。実験中に研究者たちは、MSI 形式の Windows インストーラ・ファイルを使用し、SentinelOne エージェントのアップグレード/ダウングレードを実行した。

アップグレード/ダウングレードの過程では、新しいバージョンのプロセスが起動される約 55 秒前に、すべての SentinelOne プロセスが終了された。それにより、システム上で SentinelOne プロセスが実行されない時間的な空白が、一時的に作り出された。

この空白を利用する研究者たちは、ローカル管理者権限で taskkill コマンドを実行して、アップグレード/ダウングレードに関連する msiexec.exe プロセスを強制終了した。

その結果として、システムは SentinelOne による保護を失い、対象となるホストは SentinelOne 管理コンソールでオフライン状態になった。

SentinelOne 推奨の緩和策

今回の発見について、Aon から報告を受けた SentinelOne は迅速に対応した。同社は顧客に対して、以下の緩和策を取り込んだ、この問題に関するガイダンスを発行した:

- デフォルトで有効化されている、SentinelOne のローカル・エージェント・パスフレーズを使用する。それにより、不正なエージェントのアンインストールを防止し、不正なエージェントのアップグレードから保護する。

- ローカル・アップグレード認証機能を使用して、アップグレードが SentinelOne コンソール経由で認証されるようにする。

Aon のレポートが発表された後に、SentinelOne が公開したのは、この脅威を緩和するために社内で実施した、追加措置を紹介する記事である。

たとえば、現時点において同社は、すべての新規顧客に対して、ローカル・アップデート認証機能をデフォルトで有効化することで、セキュリティを強化している。

また、この攻撃手法に関する情報が Stroz Friedberg に公開される前には、他の EDR ベンダーにおいても、自社製品の安全性を評価するために、非公開での情報提供が行われた。

しかし、連絡を取った一部のベンダーは、この攻撃パターンの開示に対して反応を示さなかったようだ。

Bring Your Own Installer という手法が存在するようですが、この記事では、時間的な空白を作るところで、説明が終わっています。その先のことは、公表しない方が良いと判断したのでしょうか? SentinelOne に限定された話ではなく、他の ERD 製品にも該当する問題という感じもしますね。また、ミスコンフィグも絡んでいるようです。しっかりと読んでいないので分かりませんが、ひょっとすると Aon のレポートには、詳細が記述されているのかもしれません。よろしければ、SentinelOne で検索も、ご参照ください。

You must be logged in to post a comment.