Hackers Exploiting Chrome Zero‑Day Vulnerability in the Wild

2025/06/17 gbhackers — Google Chrome に新たに発見されたゼロデイ脆弱性 CVE-2025-2783 が、高度なサイバー・スパイ活動において、ハッカーたちにより積極的に悪用されている。セキュリティ研究者は、この脆弱性を悪用する標的型攻撃の急増を確認しており、攻撃元については APT グループ Team46 (別名 TaxOff) だとしている。

攻撃活動

この活動の最初の兆候は、2025年3月の時点で、ロシアの組織を標的とするフィッシング攻撃を、Positive Technologies Expert Security Center (PT ESC) 脅威情報部門が特定したときに現れた。

この攻撃者は、Primakov Readingsフォーラムなどの、注目度の高いイベントへの招待状を装うメールを送信していた。そこに埋め込まれたリンクをクリックした受信者たちは、エクスプロイトをホストする、悪意の Web サイトへとリダイレクトされていった。

この悪意のサイトに被害者がアクセスすると、CVE-2025-2783 のエクスプロイトが発動され、Chrome のサンドボックスが回避され、バックドア・マルウェア Trinper がインストールされていった。この攻撃チェーンは、ユーザーによる操作を必要としないため、きわめて危険なものである。

さらなる分析により、遅くとも 2024年10月から、同様のフィッシング・キャンペーンが実施されていたことが判明した。このキャンペーンでは、国際会議への偽装招待状や、ロシアの大手サービス・プロバイダーからの偽装通信が利用されていた。

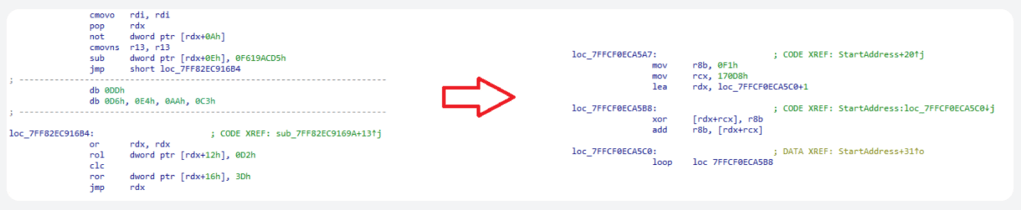

この攻撃者が駆使した手口は、多層ローダー/カスタム暗号化/検出回避/永続性確保などの高度なものであった。

CVE-2025-2783: 技術的詳細

脆弱性 CVE-2025-2783 は、Windows システム上の Google Chrome Mojo コンポーネントに存在する深刻な欠陥である。この Mojo は、IPC (Inter-Process Communication) 用のランタイム・ライブラリである。

この脆弱性は、不特定の状況下で、誤ったハンドルが提供されることに起因する。それにより、リモートの攻撃者は、悪意のファイルや Web サイトを介して、Chrome のサンドボックスを回避する可能性を手にする。

この脆弱性を悪用する攻撃者は、Chrome の主要なセキュリティ・メカニズムを回避し、被害者のマシン上で任意のコード実行を引き起こすため、きわめて危険な状況となっている。

| Field | Value |

| CVE ID | CVE-2025-2783 |

| Severity | High |

| Affected Software | Google Chrome (Windows) prior to 134.0.6998.177/.178 |

Kaspersky の研究者たちからの報告に迅速に対応した Google は、Windows ユーザー向けに Chrome バージョン 134.0.6998.177/.178 をリリースし、この脆弱性に対処した。また、米国 の CISA は、脆弱性 CVE-2025-2783 を KEV カタログに追加し、速やかな更新を促している。

セキュリティ専門家が、すべてのユーザーと組織に対して強く推奨するのは、Chrome を最新バージョンへと更新し、自動更新を有効化することだ。

さらに、将来のゼロデイ攻撃のリスクを軽減するために、エクスプロイト検出機能を備えた、強力なエンドポイント保護の導入も推奨される。

脆弱性 CVE-2025-2783 の悪用が浮き彫りにするのは、ブラウザのゼロデイを悪用する、APT グループによる継続的な脅威である。

Team46/TaxOff による攻撃キャンペーンが示すのは、フィッシングと、高度なマルウェア配信に加えて、パッチ未適用の脆弱性に対する、効果的かつ迅速な悪用の威力である。

Mojo IPC に起因する Chrome のサンドボックス回避脆弱性が、Team46 により武器化され、実戦投入されていたようです。しかも、ユーザー操作なしに、バックドア感染にまで至るというレベルです。この記事によると、対象は Windows ユーザーのみのようですが、いま一度、Chrome のバージョンを、ご確認ください。よろしければ、Chrome で検索も、ご参照ください。

You must be logged in to post a comment.