Threat Actor Allegedly Selling FortiGate API Exploit Tool Targeting FortiOS

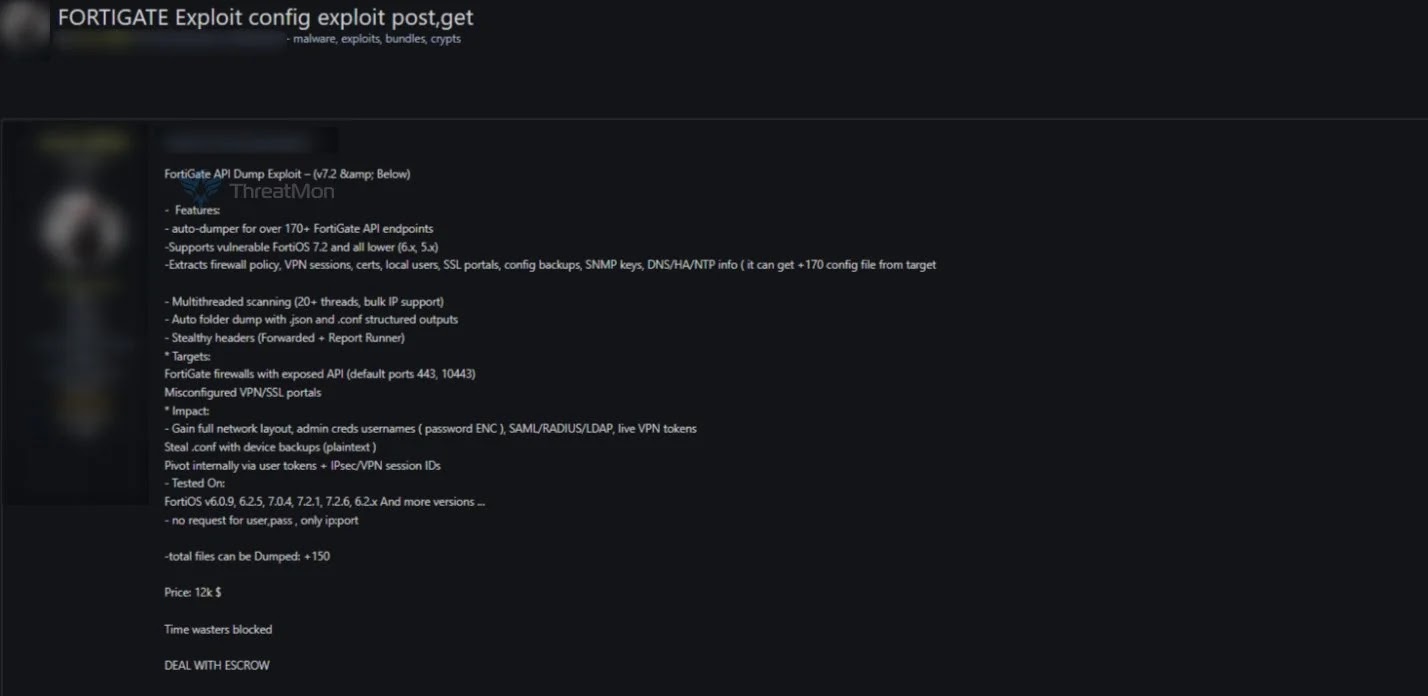

2025/06/22 CyberSecurityNews — FortiGate API を標的とする高度なエクスプロイト・ツールを、ダークウェブのマーケットプレイスで脅威アクターが販売したとの報道があり、サイバー・セキュリティ・コミュニティに大きな懸念が生じている。このツールは、$12,000 で販売されており、取引を円滑に進めるためのエスクロー・サービスまで付属しているという。このツールは、セキュリティ保護に不備がある 170以上の API エンドポイントを悪用することで、Fortinet の FortiOS システムを標的とし、感染デバイスから機密情報を収集する手段を、攻撃者に提供するとされる。このツールの機能に関する詳細は、リークされたアンダーグラウンドの広告や、フォーラムに投稿された画像を通じて明らかになっている。

API エクスプロイト・ツールに関する主張

一連の情報によると、このエクスプロイトには、脆弱とされる FortiOS のバージョン 7.2以下 実行する、広範な FortiGate ファイアウォール・アプライアンスをスキャンし、データを抽出する自動モジュールが搭載されているという。ただし、それに加えて、6.x ファミリー以前のリリースにも影響があることが確認されている。

このツールは、マルチスレッド技術を用いて、高速かつ大量にデータ抽出を行うため、攻撃者は複数の標的への同時攻撃が可能であり、1回のオペレーションで 150 種類以上のコンフィグ・ファイルをダンプが可能だという。

このエクスプロイトは、きわめて機密性の高いミッション・クリティカルなコンフィグ・データへのアクセスを可能にするとされる。そこから取得できる情報に含まれるものは、ファイアウォール・ポリシー/VPN セッション・ログ/ユーザー・アカウント認証情報/SSL ポータル設定/SNMP コミュニティ/暗号化キーなどがある。それに加えて、DNS/高可用性クラスタリング/NTP サーバーの詳細といった、難解なネットワーク設定が含まれる場合もある。

注目すべきは、このツールは従来の認証を回避し、ユーザー名/パスワードを必要とすることなく、デバイスの IP アドレスと、一般的な API ポート 443/10443 のみで、情報を窃取できると主張している点だ。

この種の不正アクセスの影響は深刻であり、組織のネットワーク/レイアウト/管理者パスワード・ハッシュ/バックアップ・コンフィグ・ファイルなどに加えて、SAML/LDAP/RADIUS/VPN セッションの認証トークンまでもが漏洩し、企業環境内でのラテラル・ムーブメントや権限昇格への道が開かれるという。

このようなエクスプロイトの出現について、セキュリティ・アナリストたちが警告するのは、単に便乗攻撃のリスクを高めるだけではなく、技術的な障壁が引き下げられることで、経験の浅い攻撃者が大規模な侵害を企てる可能性が高まる点だ。

前述の自動化機能に加えて、構造化データ出力とステルス性の高い HTTP ヘッダー操作のサポートにより、大規模なエクスプロイト攻撃キャンペーンと、標的型スパイ活動が容易に実施できるようになる。

現時点において Fortinet は、このエクスプロイトの真偽について確認していないが、影響を受ける FortiOS バージョンを実行している組織は、セキュリティ体制を見直し、不正な API アクセスを制限し、提供されているファームウェア・パッチを速やかに適用すべきだろう。

この暴露が強調するのは、サイバー犯罪市場において高度し続ける、悪用ツールのコモディティ化により引き起こされるリスクの増大である。それに対処する企業の防衛戦略においては、継続的な警戒/堅牢な脆弱性管理/セキュリティ更新の迅速な展開などが、これまで以上に重要になってくる。

この FortiGate API を狙うエクスプロイト・ツールの報道ですが、とても恐ろしい話ですね。FortiOS に存在する未修正の API エンドポイントを狙い、認証不要で機密データを窃取するというシナリオが成り立っているようです。なお、この記事を構成するオリジナル・ソースへのリンクは無いようです。ご利用のチームは、十分に ご注意ください。よろしければ、Fortinet で検索と、Info Stealer で検索も、ご参照ください。

You must be logged in to post a comment.