Threat Actors Exploit Windows and Linux Server Vulnerabilities to Deploy Web Shells

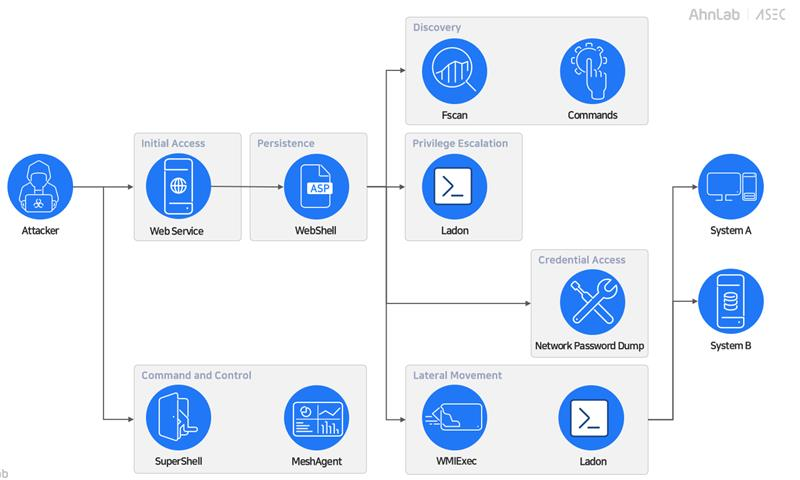

2025/06/28 gbhackers — ファイル・アップロードの脆弱性を悪用する脅威アクターが、Windows/Linux システムに対して、Web シェルや高度なマルウェアを展開する様子が確認されている。この攻撃キャンペーンの特質は、公開されている正規ツールと悪意のカスタム・ペイロードの組み合わせにあり、イニシャル・アクセス/永続化/ラテラル・ムーブメントなどを介して組織ネットワークの侵害を試行する、高度に組織化された取り組みを示している。

高度な攻撃キャンペーン

ASEC のセキュリティ研究者たちが特定したのは、MeshAgent/SuperShell および、バックドア・マルウェアである WogRAT などのツールが使用されたことである、これらのツールの、過去の使用パターンをベースに考えると、中国語圏の攻撃者との潜在的な関連性が浮かび上がってくる。

Web サーバを標的とする、この攻撃者の戦略は、特に Windows IIS 環境の脆弱性を悪用し、Chopper/Godzilla/ReGe-ORG などの Webシェルを、ASP/ASPX 形式でインストールすることで、侵害したシステムへの永続的なリモート制御を可能にする点にある。

この攻撃チェーンは、ファイル・アップロードの脆弱性を悪用するところから始まる。それにより攻撃者は、特定のサーバ・パスに Web シェルを設置し、コマンド実行や偵察を行うための環境を確保する。

続いて、ipconfig/whoami/netstat -ano などの正規のコマンドが悪用され、システム情報の収集が行われる。また、Fscan などのツールの悪用により、容易なネットワーク・スキャンが達成され、追加のターゲットが特定されていく。

多段階攻撃プロセス

多段階の攻撃プロセスにおける権限昇格は、中国語圏の脅威アクターの間で多用される、Ladon というマルウェアにより実行される。この Ladon は、PowerShell の亜種である PowerLadon を介して使用されることが多く、SweetPotato などのコマンドを用いて、より高い権限を取得していくものだ。

Command and Control (C2) には、複数プラットフォームをサポートする Go ベースのリバースシェル SuperShell と、リモートデスクトップ機能を提供する MeshAgent が導入され、アクセスを維持するためのプロキシ・ツールと併用されている。

注目すべきは、このキャンペーンが Linux サーバも標的にしている点である。その証拠として、悪意の配布ポイントに、ELF ベースのマルウェアが存在することが確認されている。

オープンソースの Tiny SHell に着想を得たバックドア WogRAT は、過去の攻撃において aNotepad などのプラットフォームを悪用した、脅威アクターとの関連性が指摘されている。また、この脅威アクターは、同一の C2 サーバ・アドレスから、繰り返して攻撃を行っているという。

Network Password Dump などのツールによる認証情報の窃取や、WMIExec/Ladon を介したラテラル・ムーブメントにより、その攻撃の影響はさらに広がる。最終的には、内部システムや MS-SQL サーバさえも標的にし、ネットワーク内の制御範囲を拡大していくという。

この脅威アクターの目的は、依然として不明であるが、データ窃取やランサムウェア展開といった被害が想定され、影響を受けた組織は深刻なリスクに直面することになる。

侵害の兆候 (IOC)

以下の表が示すのは、セキュリティ分析から提供された、このキャンペーンに関連する主要な IOC である。

| Type | Value |

|---|---|

| MD5 | 06ebef1f7cc6fb21f8266f8c9f9ae2d9 |

| 3f6211234c0889142414f7b579d43c38 | |

| 460953e5f7d1e490207d37f95c4f430a | |

| 4c8ccdc6f1838489ed2ebeb4978220cb | |

| 5c835258fc39104f198bca243e730d57 | |

| URL | http://139.180.142.127/Invoke-WMIExec.ps1 |

| http://45.76.219.39/bb | |

| http://45.76.219.39/mc.exe | |

| http://66.42.113.183/acccc | |

| http://66.42.113.183/kblockd | |

| FQDN | linuxwork.net |

| IP | 108.61.247.121 |

| 66.42.113.183 |

この攻撃の手口が示すのは、サーバや Web アプリの脆弱性を狙う、とても実践的なものという感じがします。ファイル・アップロードの弱点を足がかりに、Web シェルを仕掛けてネットワーク全体に影響を広げていくという流れは、ある種のスタンダードとも言えるでしょう。正規のコマンドなどが使用されても、防御側は気付きにくいはずです。よろしければ、カテゴリ LOLBin も、ご参照ください。

You must be logged in to post a comment.