AWS Organizations Mis-scoped Managed Policy Let Hackers To Take Full AWS Organization Control

2025/07/12 CyberSecurityNews — AWS Organizations に、深刻なセキュリティ脆弱性が発見された。この脆弱性の悪用に成功した攻撃者は、不適切にスコープされるマネージド・ポリシーを介して、マルチ・アカウントの AWS 環境全体を、完全に制御する可能性を手にする。AmazonGuardDutyFullAccess マネージド・ポリシーのバージョン1に存在する、この脆弱性により、侵害されたメンバー・アカウントからの権限昇格が可能になる。その結果として、管理アカウント制御権の奪取や、組織全体の乗っ取りが引き起こされるという。

この脆弱性の原因は、AWS マネージド・ポリシー内の不適切なスコープ設定により、organizations:RegisterDelegatedAdministrator アクションに対して、無制限のリソース・アクセス権限が付与される点にある。

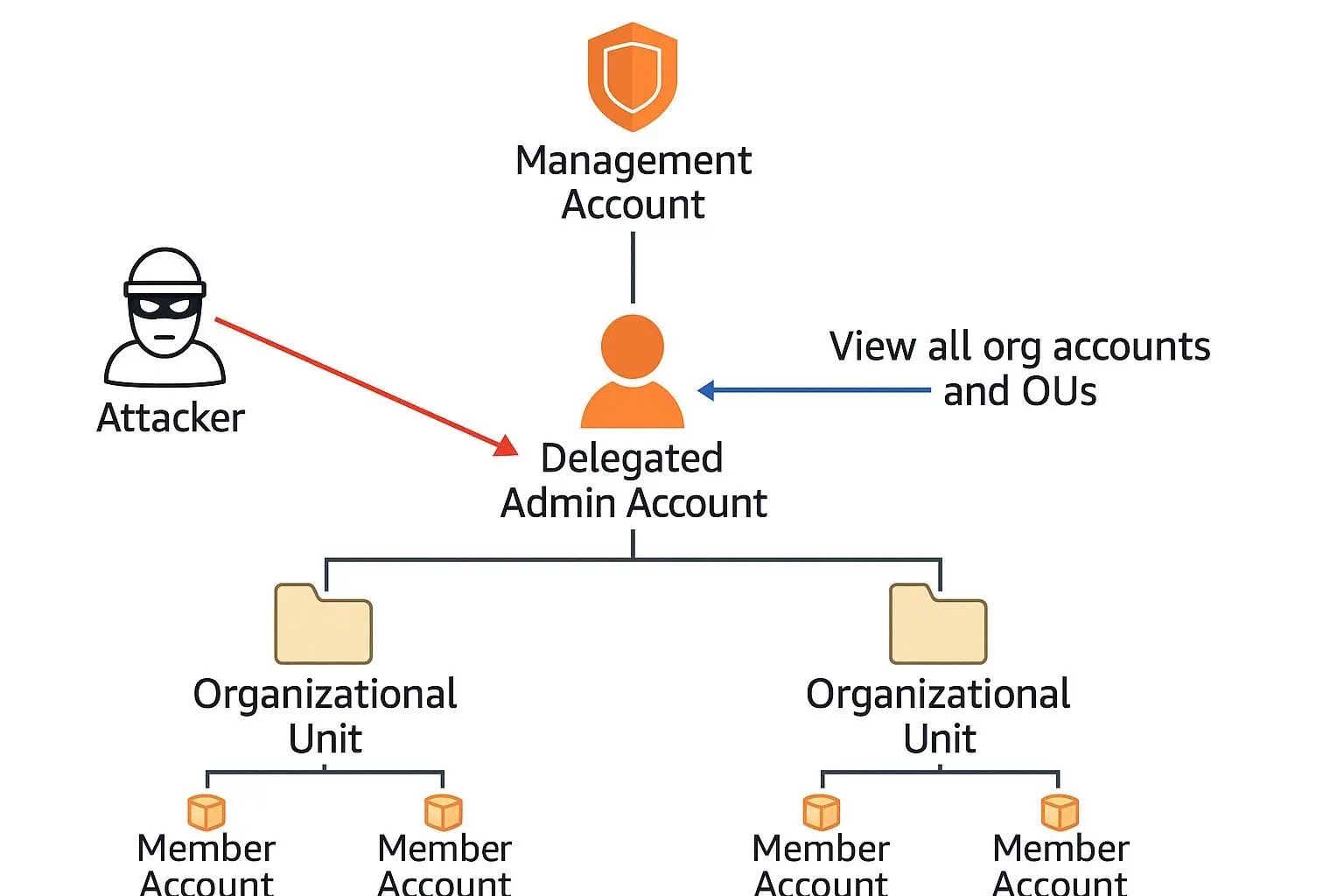

この見落としにより、脆弱なポリシーが適用された管理アカウント内において、ユーザー/ロールの侵害に成功した攻撃者は、組織内の任意のアカウントを、重要なサービスの委任管理者として登録し、設けられているセキュリティ境界を回避していく。

この攻撃ベクターは、AWS Organizations の委任管理者機能を悪用するものだ。本来においては、この機能により、特定のメンバー・アカウントに対して組織全体のサービス管理が委任され、高特権の管理アカウントへの依存度が軽減される設計となっている。

しかし、このスコープ設定の誤ったポリシーにより、便利なはずのセキュリティ機能が、強力な権限昇格メカニズムへと変貌してしまう。

このメンバー・アカウントの制御権と委任管理者の権限を組み合わせる攻撃者は、AWS Identity and Access Management Identity Center (旧 SSO) や、CloudFormation StackSets などの、組織全体に影響を与える重要サービスの管理アクセス権を獲得するとされる。

この脆弱性が発見されたのは、AWS Organizations におけるクロスアカウント攻撃や侵害シナリオを、Cymulate の研究者チームが調査していた最中のことだ。

Ben Zamir が率いる研究チームが突き止めたのは、このポリシーの過剰に許容的な構造を悪用する攻撃者が、自身の制御下にあるアカウントに対して、重要サービスの委任権限を付与できる点である。その結果として攻撃者は、組織全体に及ぶ ID 管理の操作や、環境全体への悪意のインフラ展開を可能にする。

悪用プロセスを技術的な視点で見ると、この脆弱性の深刻さを示す、複数の重要ステップの存在が判明する。

脆弱なポリシーを持つ管理アカウントの ID を、攻撃者が侵害した場合には、以下のコマンドの実行により、自身が制御するアカウントを、委任管理者として登録することが可能になる:

aws organizations register-delegated-administrator --account-id --service-principal

永続化と特権昇格メカニズム

この脆弱性において、最も懸念されるのは、正規の AWS 機能を用いることで、組織全体に対する永続的なアクセスが確立できる点だ。

.webp)

侵害済みアカウントを AWS Identity Center の委任管理者として、登録することに成功した攻撃者は、組織内の全アカウントに対して、パーミッション・セット/ユーザー・グループ/アクセス・コンフィグの操作を可能にする。

したがって攻撃者は、高権限グループへの悪意の ID の追加や、管理アカウントのアドミン・パスワード・リセットなども可能にする。

この持続性の高い侵害メカニズムでは、正規の委任管理が悪用されるため、従来のセキュリティ・アラートでは検知され難いという、厄介な問題点が生じる。

.webp)

攻撃者が得るものには、既存のパーミッション・セットの改竄や、昇格した権限を持つセットの作成などがあるため、最初の侵入経路が発見/修復された後であっても、継続的なアクセスを維持できるようになる。

さらに、委任管理者に付与される、読み取り専用の組織情報アクセス権の侵害により、組織の構造全体の把握も達成される。その結果として攻撃者は、価値の高いターゲットを特定し、巧妙なマルチ・アカウント攻撃の計画も可能にするという。

この脆弱性に対して、AWS が公開したのは、リソース制限を強化することで権限昇格の経路を排除する、AmazonGuardDutyFullAccess ポリシーのバージョン2である。

ただし、バージョン1を使用すると、既存のロール/ユーザーは依然として脆弱な状態を引きずるため、管理者が手動で更新作業を行わない限り、リスクが残存してしまう。

ユーザー組織に対して推奨されるのは、この脆弱なポリシーを使用している、すべてのプリンシパルを速やかに監査し、最新版へと切り替えることで、この深刻なセキュリティ脆弱性の悪用を防止することである。

AWS Organizations に存在する脆弱性とは、特定のポリシー設定の不備により、攻撃者に対して組織全体の管理権限の奪取を許すという、とても深刻なものです。特に、委任機能の便利さが裏目に出る構造は、誰もが驚かされるものですね。ご利用のチームは、十分に 腰注意ください。よろしければ、AWS で検索も、ご参照ください。

You must be logged in to post a comment.