Post SMTP plugin flaw exposes 200K WordPress sites to hijacking attacks

2025/07/25 BleepingComputer — Post SMTP プラグインの脆弱性により、20万以上の WordPress サイトが、管理者アカウント乗っ取りの危険に直面している。この Post SMTP は、40万以上のアクティブインストール数を有する、WordPress の人気メール配信プラグインであり、WordPress のデフォルト関数 wp_mail() の代替として、信頼性と機能性を備えているとされる。この脆弱性 CVE-2025-24000 (CVSS:8.8)は、2025年5月23日にセキュリティ研究者より、WordPress セキュリティ企業 PatchStack に報告されている。

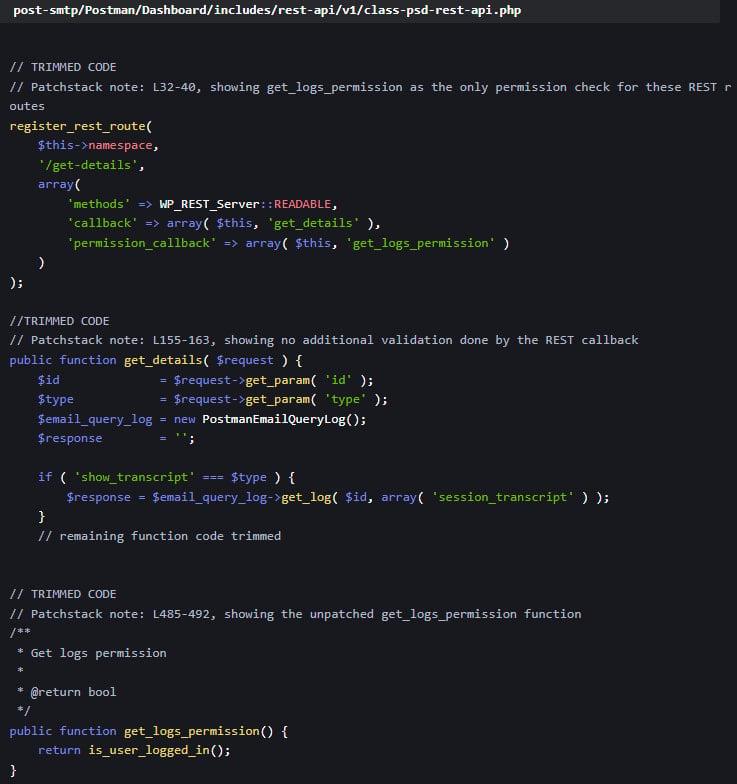

このセキュリティ問題は、Post SMTP バージョン 3.2.0 以下に存在し、REST API エンドポイントのアクセス制御の不備に起因するもの。この欠陥により、ユーザーのログイン状態は確認されるが、権限レベルが適切に検証されていなかった。

その結果として、たとえばサブスクライバーなどの低権限ユーザーであっても、送信されたメール全文を取り込んだ、メール・ログへのアクセスを達成する可能性が生じる。さらに、管理者アカウントのパスワード・リセット処理が実行されると、そのリセット・メールがログ経由で傍受され、最終的には、アカウントの管理者権限が奪取される恐れがある。

プラグインの開発者である Saad Iqbal は、この脆弱性に関する報告を受けた後の 5月26日に、PatchStack にレビュー用の修正を提出した。

対策としては、get_logs_permission 関数に追加の権限チェックを実装し、機密性の高い API 呼び出しへのアクセスが行われる前に、ユーザー権限を検証するように変更が加えられた。この修正は、6月11日に公開されたバージョン 3.3.0 に取り込まれている。

しかし、WordPress.org のダウンロード統計によると、すべての Post SMTP ユーザーのうちの 48.5% が、バージョン 3.2.0 以下に留まっており、依然として約 20 万の WordPress サイトが、脆弱性 CVE-2025-24000 のリスクを引きずっていることになる。

特に Post SMTP 2.x 系列を使用しているサイトは、全体の 24.2%(約 96,800 サイト)を占めており、他の未修正の脆弱性も抱えている可能性が高く、攻撃に対して無防備な状態が続いている。

WordPress 用のメールプラグイン Post SMTP において、アクセス制御の甘さが原因の脆弱性が発生している。本来なら、権限を持つユーザーだけが参照できるメール・ログが、低権限ユーザーによりアクセスが可能な設計になっていたようです。その結果として、パスワード・リセット・メールが盗み見られ、管理者アカウントが奪われる恐れが出てしまったと、この記事は指摘しています。ご利用のチームは、十分に ご注意ください。よろしければ、WordPress で検索も、ご参照ください。

You must be logged in to post a comment.