New Ghost Calls tactic abuses Zoom and Microsoft Teams for C2 operations

2025/08/06 BleepingComputer — Ghost Call と呼ばれる新たなポスト・エクスプロイトの C2 手法は、Zoom や Microsoft Teams などの会議アプリケーションが用いる TURN サーバを悪用することで、信頼性の高いインフラを経由したトラフィックのトンネリングを達成するものだ。Ghost Call で用いられるのは、正規の認証情報/WebRTC/カスタム・ツールなどであり、他のエクスプロイトに依存することなく、既存の防御策や検出対策の多くを回避していく。

この新たな戦術は、Praetorian のセキュリティ研究者 Adam Crosser が、BlackHat USA で発表したものであり、レッドチームが侵入エミュレーション演習を実施する際に、この手法の活用が可能であることが強調された。

プレゼンテーションの概要には、「リアルタイムで低遅延の通信を目的として設計され、自然なトラフィック・リレーとして機能する、グローバルに分散されたメディア・サーバを介する Web 会議プロトコルを利用している」と記されている。

この手法により、悪意のオペレーターはインタラクティブな C2 セッションを通常の企業内トラフィック・パターンに組み込み、一時的に参加したオンライン会議に偽装することが可能となる。

Ghost Call の仕組み

TURN (Traversal Using Relays around NAT) とは、ビデオ通話/VoIP/WebRTC サービスにおいて一般的に用いられるネットワーク・プロトコルのことであり、NAT ファイアウォールの背後に置かれるデバイス間で、ダイレクトな通信が可能な場合に通信を中継するものだ。

Zoom や Teams のクライアントが会議に参加する際には、一時的な TURN 認証情報を取得するが、それを傍受する Ghost Call は、攻撃者と被害者との間に TURN ベースの WebRTC トンネルを構築する。

このトンネルにより、Zoom/Teams が使用する信頼性の高いインフラを介した任意のデータのプロキシが達成され、C2 トラフィックを通常のビデオ会議トラフィックに偽装することが可能となる。

この悪意のトラフィックは、エンタープライズ環境内の正当なドメイン/IP アドレスを介してルーティングされるため、ファイアウォール/プロキシ/TLS インスペクションを回避できる。また、WebRTC トラフィックは暗号化されているため、高度な隠蔽も達成される。

これらのツールを悪用する攻撃者は、自身のドメインやインフラを公開することなく、高性能かつ信頼性の高い通信を維持しながら、ポート 443 上での UDP/TCP を利用できるという柔軟性を享受する。

この点において、従来からの C2 メカニズムは速度が遅く、目立ちやすく、VNC 操作に必要なリアルタイム性を欠いている場合が多い。

Source: Praetorian

TURNt が実現するもの

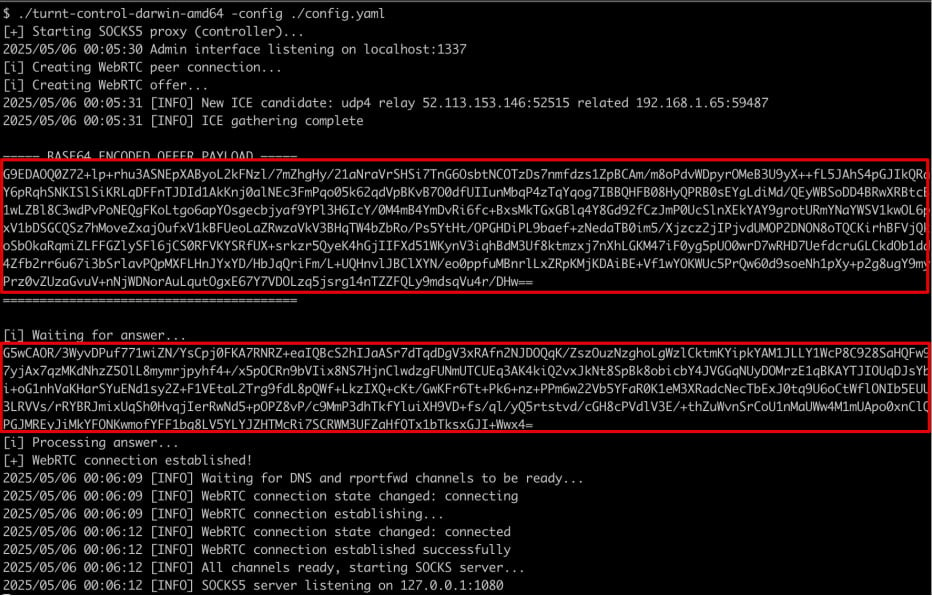

Adam Crosser の研究は、Zoom/Teams により提供される WebRTC TURN サーバを介して、C2 トラフィックをトンネリングする、”TURNt” という名のカスタム OSS ユーティリティの開発で結実した。

TURNt は、攻撃者側で実行される Controller と、侵害されたホストに展開される Relay の、2コンポーネントで構成される。

Controller は、TURN トンネル経由の接続を受け入れるために、SOCKS プロキシ・サーバを実行する。Relay は、TURN 認証情報を使用して Controller に接続し、プロバイダの TURN サーバを通じて WebRTC データ・チャネルを確立する。

Source: Praetorian

この TURNt により実現されるものには、SOCKS プロキシ機能および、ローカル/リモートのポート・フォワーディング、データ窃取などに加えて、隠蔽された VNC (Virtual Network Computing) トラフィック・トンネリングなどがある。

Ghost Call は、Zoom や Microsoft Teams の脆弱性をダイレクトに悪用するものではない。そこで BleepingComputer は、Ghost Call の成立可能性を低減するための、追加的なセキュリティ対策の導入予定について、両ベンダーに問い合わせた。両社からの返答があり次第、その内容を報告する予定である。

Zoom や Microsoft Teams などの会議アプリが利用する TURN サーバを悪用し、C2 通信を正規トラフィックに偽装する Ghost Call という手法が、BlackHat USA で実証されたとのことです。その原因は、TURN 認証情報の取得が可能であり、それを使って攻撃者と被害者の間に WebRTC トンネルを構築できる点にあると、この記事は指摘しています。よろしければ、C2 で検索も、ご参照ください。

You must be logged in to post a comment.