New Zero-Click NTLM Credential Leak Exploit Bypasses Microsoft Patch for CVE-2025-24054

2025/08/13 gbhackers — Microsoft の NTLM 認証に存在する、深刻なゼロクリック情報漏洩の脆弱性を、Cymulate Research Labs のセキュリティ研究者たちが発見した。2025年4月の時点で、脆弱性 CVE-2025-24054 に対して、セキュリティ修正が適用されているが、それが不完全であったことで、数百万台の Windows システムに高度な攻撃の可能性が生じていることが判明した。新たに確認された脆弱性 CVE-2025-50154 を悪用する攻撃者は、以前の修正プログラムが完全に適用された Windows システムであっても、ユーザー操作を必要とすることなく、NTLMv2-SSP ハッシュの抽出を可能にするという。なお、この脆弱性 CVE-2025-50154 は、2025年8月の Patch Tuesday で修正されている。

Microsoft が 4月に対処した、オリジナルの CVE-2025-24054 との比較において、新たに発見されたバイパス攻撃は、その緩和策の微妙なギャップを悪用するものであり、自動的な NTLM 認証リクエストを可能にするという。それにより、認証情報の窃取/権限昇格/企業ネットワーク全体でのラテラル・ムーブメントの可能性が生じる。

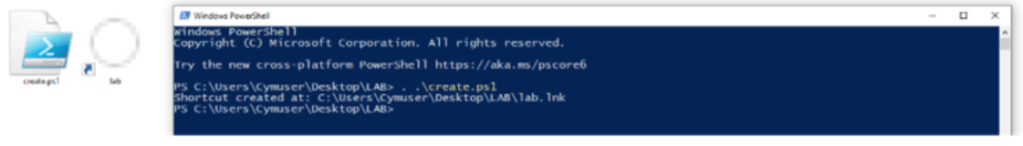

このエクスプロイトでは、Windows のショートカット・ファイル (LNK) が操作され、”explorer.exe” プロセスにおいてリモート・バイナリを取得する処理が悪用される。

Microsoft による以前の修正プログラムでは、UNC パスに基づくショートカットのアイコン・レンダリングが防止されたが、 RT_ICON/RT_GROUP_ICON ヘッダーの “.rsrc” セクションに、アイコン・データを格納するリモート・バイナリ・ファイルに対しては、この修正が適用されないことが、研究者たちにより確認された。

エクスプロイトの技術的メカニズム

このエクスプロイト・チェーンは、アイコンをデフォルトの shell32.dll に設定し、実行可能な範囲の値をリモート・ファイル・パスに指定する、特別に細工された LNK ファイルの作成から開始される。そうすることで、Windows Explorer がショートカットを表示するときに、アイコン情報を抽出するためにリモート・バイナリ全体が自動的に取得され、その過程で NTLM 認証がトリガーされる。

Wireshark パケット解析および SMB サーバ監視により、研究者たちが確認したのは、ユーザー操作を必要とすることなく、バイナリ・ファイル全体が転送されることだった。このゼロクリック動作は、オフライン・ブルートフォース攻撃/NTLM リレー攻撃などに対して、NTLM ハッシュを公開するだけではなく、標的システムへの密かなペイロード配信も可能にする。

さらに、この脆弱性は、盗み出されたハッシュを、他のサービスに中継する中間者攻撃を容易にし、NTLMv2 に固有の従来型 Rainbow レテーブルおよび Pass-the-Hash 保護を回避する。研究者たちは Sysinternals Procmon などのツールを使用し、標的のシステム上に悪意のバイナリが、フルサイズかつ正常に作成されることを確認した。

このチャレンジ/レスポンス・プロトコルの脆弱性は、Microsoft の以前のパッチだけに依存することで、NTLM 認証情報の漏洩を防止する組織にとって重大なリスクとなる。また、このエクスプロイトは、RCE シナリオにおける攻撃対象領域を拡大し、特にランサムウェア展開やネットワーク全体の侵害を目的として、高権限アカウントが標的とされる場合に、その影響は極めて大きくなる。

Microsoft Security Response Center (MSRC) に対して、Cymulate は責任を持って調査結果を開示し、この脆弱性を CVE-2025-50154 として、Microsoft により正式に認定された。Microsoft は、多層防御のギャップに対処する、包括的なセキュリティ更新プログラムをリリースする予定であるという。

この発見が浮き彫りにするのは、パッチの徹底的な検証と継続的なセキュリティ・テストの重要性である。脆弱性修正における些細な見落としにより、Windows 認証インフラを標的とする、高度な事前計算型攻撃や高度な持続的脅威に対して、重要なシステムが曝露される可能性があるためだ。

この脆弱性 CVE-2025-50154 は、Microsoft が 4月に修正した NTLM 認証の欠陥 (CVE-2025-24054) に不完全な部分が残っていたことが原因で発生します。Windows のショートカット (LNK) ファイルの仕組みを悪用する攻撃者は、Windows Explorer がアイコンを読み込む際にリモート・バイナリを取得させ、自動的に NTLM 認証を発生させます。この、ユーザー操作が不要な侵害により、認証ハッシュが攻撃者のサーバに送信されてしまうと、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、NTLM で検索も、ご参照ください。

You must be logged in to post a comment.