PipeMagic Malware Imitates ChatGPT App to Exploit Windows Vulnerability and Deploy Ransomware

2025/08/19 gbhackers — PipeMagic マルウェアを背後で操るのは、金銭目的の脅威アクター Storm-2460 だとされており、常に変化し続けるサイバー脅威の顕著な例を示している。このマルウェアは、GitHub 上の正規のオープンソース ChatGPT デスクトップ・アプリケーションを装っている。この高度なモジュール式のバックドアは、Windows の Common Log File System (CLFS) における、権限昇格の脆弱性 CVE-2025-29824 を悪用し、標的型攻撃を容易にするものだ。

Microsoft Threat Intelligence が PipeMagic を特定したのは、ある攻撃者が certutil を使用して、侵害した正規の Web サイトから悪意の MSBuild ファイルをダウンロードし、バックドアをメモリ内で実行するという、攻撃チェーンの調査の最中だった。

PipeMagic が展開されると、米国/ヨーロッパ/南米/中東などの地域において、IT/金融/不動産といった業界が、権限昇格とランサムウェア展開に遭遇するという。

ゼロデイ攻撃を可能にする

このマルウェアのアーキテクチャは柔軟性と持続性を重視しており、TCP 経由の command-and-control (C2) 通信用ネットワーク・モジュールを介してペイロードを動的にロードし、名前付きパイプを介した暗号化プロセス間通信を利用することで、検出を回避している。

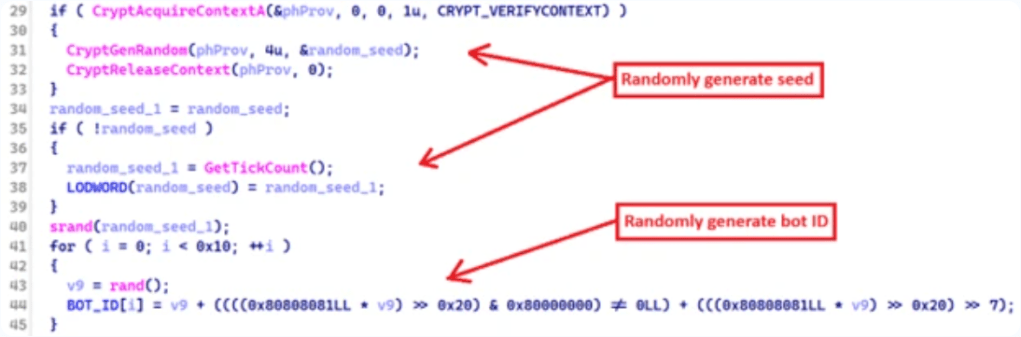

PipeMagic は 16 Byte のランダム・ボット ID で初期化され、スレッドを生成した後に、”.\pipe\1.<Bot ID hex string>” といった形式の双方向名前付きパイプを作成し、ペイロードの継続的な配信を可能にする。

続いて、受信されたモジュールは、ハードコードされた 32 Byte の RC4 キーで復号化され、SHA-1 ハッシュにより検証された後に、二重リンク・リスト構造に格納される。

さらに、このマルウェアは、以下のような4つのリストを保持する。

- PE 形式のペイロード・モジュール用

- メモリにロードされた実行可能モジュール用

- C2 処理用のネットワーク・リスト

- 動的ペイロードのステージングに関連すると推測される未知のリスト

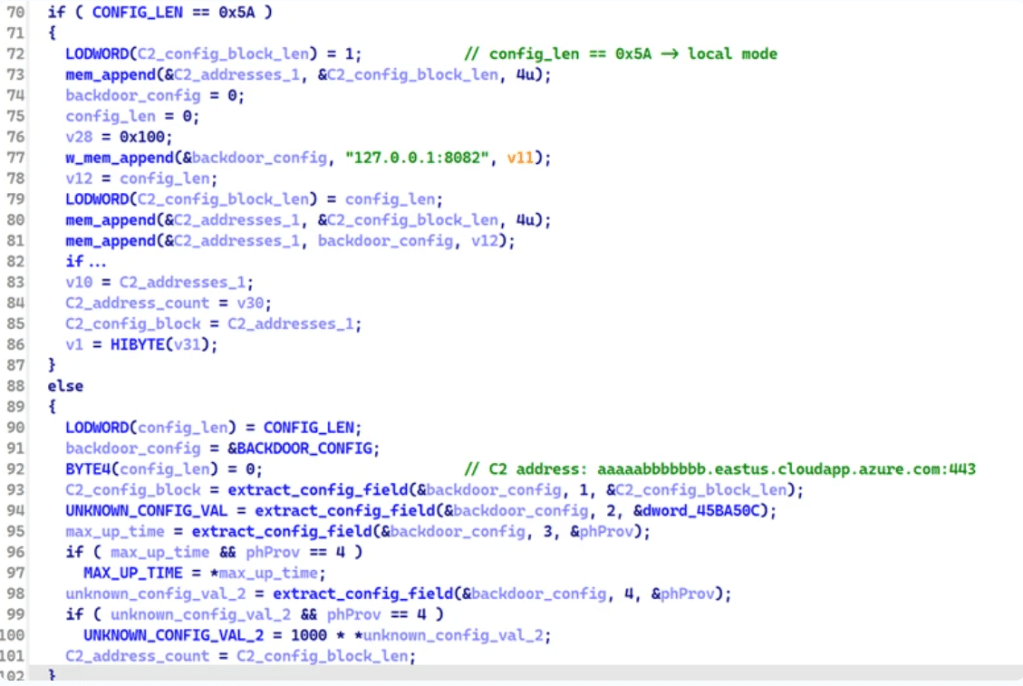

続いて、その時点では無効化されている C2 ドメイン (aaaaabbbbbbb.eastus.cloudapp.azure.com:443) を取り込むコンフィグ・データは、オペレーション管理のため解析され、テスト時にはローカル・ループバックにフォールバックされる。

それに加えて、aPLib を介して XOR 復号化/解凍された組み込みネットワーク・モジュールは TCP 接続を確立し、データ送信とセッション終了の関数をエクスポートする。ただし、その試行回数は、セッションあたり5回までに制限される。

高度な機能

C2 接続時において PipeMagic が収集するのは、ボット ID/OS バージョン/プロセスの詳細/整合性レベル/ドメイン所属などの広範なシステム情報であり、ランダム化されたパスを持つ HTTP GET リクエストを介した送信が行われる。それに対するレスポンスは、内部バックドア機能を起動する外部コマンドにより処理され、モジュール管理/データ操作/プロセス列挙/自己削除などが可能となる。

たとえば、処理コード 0x1 は、ペイロード・リストと実行リスト内への、モジュールの挿入/読取/書込/削除といったコア操作を実行し、インデックス/オフセット/ハッシュ/暗号化などの引数を指定する。さらに、同様のコマンドは、サイズ変更や抽出のための未知のリストとのインタラクションを担当しており、モジュール拡張における補助的役割を示唆している。

それに加えて、バックドア・コードが提供するのは、メタデータ取得/実行ファイル名の変更/システムデータの再収集/暗号化ペイロード交換のための、名前付きパイプとのインターフェイスといった、きめ細かな制御である。

この脅威に対抗するために、ユーザー組織が必要とするのは、Microsoft Defender for Endpoint 内での改竄防止/ネットワーク保護/ブロックモードの EDR の有効化および、自動調査とクラウド経由保護の併用などである。

その一方で、Microsoft Defender ウイルス対策は、PipeMagic を Win32/64 の亜種として検出し、マルウェア検出/防止/ランサムウェア関連のアクティビティに関するアラートを表示する。

この脆弱性管理ツールが浮き彫りにするのは、脆弱性 CVE-2025-29824 の存在である。また、Microsoft Security Copilot は、インシデント調査/ユーザー分析/脅威プロファイリングのためのプロンプト・ブックを提供する。

最後に、この脅威分析レポートが強調するのは、エクスプロイト・パターンの詳細と、攻撃者の TTP (戦術・技術・手順) である。それらを活用することで、攻撃を阻止するための、また、高い回復力を得るための、効率の良い防御策が提供されると指摘している。

侵害の兆候 (IOC)

| Indicator | Type | Description |

|---|---|---|

| aaaaabbbbbbb.eastus.cloudapp.azure[.]com:443 | Domain | PipeMagic’s C2 domain |

| dc54117b965674bad3d7cd203ecf5e7fc822423a3f692895cf5e96e83fb88f6a | File SHA-256 hash | In-memory dropper (trojanized ChatGPT desktop application) |

| 4843429e2e8871847bc1e97a0f12fa1f4166baa4735dff585cb3b4736e3fe49e | File SHA-256 hash | PipeMagic backdoor (unpacked in memory) |

| 297ea881aa2b39461997baf75d83b390f2c36a9a0a4815c81b5cf8be42840fd1 | File SHA-256 hash | PipeMagic network module (unpacked in memory) |

PipeMagic というマルウェアが、Windows の Common Log File System (CLFS) に存在する脆弱性 CVE-2025-29824 を悪用しているようです。原因は、CLFS の権限昇格の欠陥を突くことで、本来であれば管理者権限を持たない攻撃者が、システムを操作できる点にあります。さらに、このマルウェアは GitHub 上の、ChatGPT 正規アプリを装い、複雑な名前付きパイプ通信や暗号化処理を利用して検出を避けながら、不正モジュールを組み込む仕組みを持っていると、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、カテゴリ Malware と、ChatGPT で検索も、ご参照ください。

You must be logged in to post a comment.