Cisco Nexus 3000 and 9000 Series Vulnerability Let Attackers Trigger DoS Attack

2025/08/28 CyberSecurityNews — Cisco が発表したのは、Nexus 3000/9000 Series スイッチ向け NX-OS ソフトウェアの、Intermediate System-to-Intermediate System (IS-IS) 機能に存在する、深刻な脆弱性を警告するセキュリティ・アドバイザリである。この脆弱性 CVE-2025-20241 は、CVSS 3.1 ベース・スコア 7.4 (High) と評価されている。認証されていない Layer 2 隣接攻撃者が、不正な パケットを送信することで IS-IS プロセスを再起動させ、デバイスのリロードによるサービス拒否 (DoS) 状態を引き起こす恐れが生じる。

主なポイント

- Cisco Nexus 3000/9000 の IS-IS 機能において、隣接 DoS 攻撃が発生する可能性がある。

- 回避策は存在しないため、IS-IS エリア認証を有効化する必要がある。

- Cisco が提供する無料の NX-OS アップデートを適用すべきである。

Cisco Nexus 3000/9000 の脆弱性

この脆弱性は、入力 IS-IS パケットの解析における検証不備に起因する。細工された IS-IS L1 または L2 パケットを送信することで、この脆弱性の悪用が可能になるが、攻撃者のロケーションは、標的スイッチと同一のブロードキャスト・ドメインに限定される。

その結果として、パケット受信時に NX-OS の IS-IS デーモンがクラッシュし、その後にスイッチ全体が再起動する可能性が生じる。それによりネットワーク・ルーティングおよびトラフィック転送が中断される。

影響を受ける製品は、以下の通りである。

- Cisco Nexus 3000 Series スイッチ

- Cisco Nexus 9000 Series スイッチ (スタンドアロン NX-OS モード)

少なくとも1つのインターフェイスで、IS-IS が有効化されているデバイスが、この脆弱性の影響を受ける。ACI モードの Nexus 9000 や Firepower 1000/2100/4100/9300 および、MDS 9000/UCS Fabric Interconnect などは影響を受けない。また、このアドバイザリで指摘されるのは、IS-IS 認証が有効化されている場合に、攻撃者は有効なキーを提供しなければ悪用できない点である。

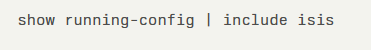

IS-IS の状態を確認するために、管理者は以下の CLI コマンドを実行できる:

機能としての isis の存在および、router isis <name>/ip router isis <name> エントリが確認されると、この脆弱性の影響が及ぶことになる。

稼働中の IS-IS ピアも、専用コマンドで表示できる:

リスク要因の詳細

| Risk Factors | Details |

| Affected Products | Cisco Nexus 3000 Series SwitchesCisco Nexus 9000 Series Switches (standalone NX-OS) |

| Impact | IS-IS process restart causing device reload (DoS) |

| Exploit Prerequisites | Layer 2 adjacency; IS-IS enabled on interface |

| CVSS 3.1 Score | 7.4 (High) |

一時的な回避策は存在しないが、IS-IS エリア認証を有効化することで、攻撃者に対して認証を要求できるため、リスクの軽減が可能となる。Cisco が推奨するのは、この緩和策の十分な評価と、ネットワーク要件との互換性の確認である。

すでに Cisco は、無償アップデートを提供し、この脆弱性に対処している。有効なサービス契約を持つ顧客は、Cisco Support and Downloads ポータルから修正リリースを入手できる。また、契約を持たない顧客であっても、アドバイザリの URL と製品シリアル番号を添えて Cisco TAC に連絡することで、追加費用なしで修正を受けられる。

Cisco Nexus 3000/9000 シリーズに見つかった、IS-IS 機能の脆弱性について説明する記事です。原因は、受信した IS-IS パケットを解析する際の、不十分な検証にあります。この欠陥を突く攻撃者は、特別に細工したパケットを送り込み、IS-IS プロセスをクラッシュさせることが可能だと、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、Cisco Nexus で検索も、ご参照ください。

You must be logged in to post a comment.