Axis Communications Vulnerability Exposes Azure Storage Credentials

2025/10/13 gbhackers — ネットワークビデオ/監視ソリューションの大手プロバイダー Axis Communications は、Autodesk Revit プラグインに深刻な脆弱性が存在することを認めた。この脆弱性が悪用されると、署名済み DLL 内の Azure ストレージ・アカウントの認証情報が、外部に漏洩する可能性がある。

2024年7月に Trend Micro の Zero Day Initiative (ZDI) により発見された、この脆弱性を悪用する攻撃者は、Axis と顧客のクラウド資産にアクセスし、それらを操作できる状況にあった。

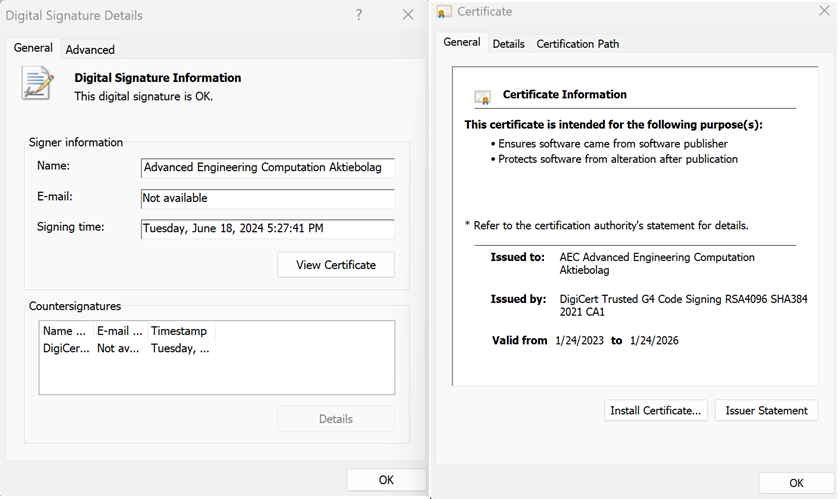

2024年7月8日に ZDI の研究者たちが特定したのは、Autodesk Revit 用の AXIS プラグインにバンドルされる、デジタル署名付きの DLL “AzureBlobRestAPI.dll” に存在する問題である。

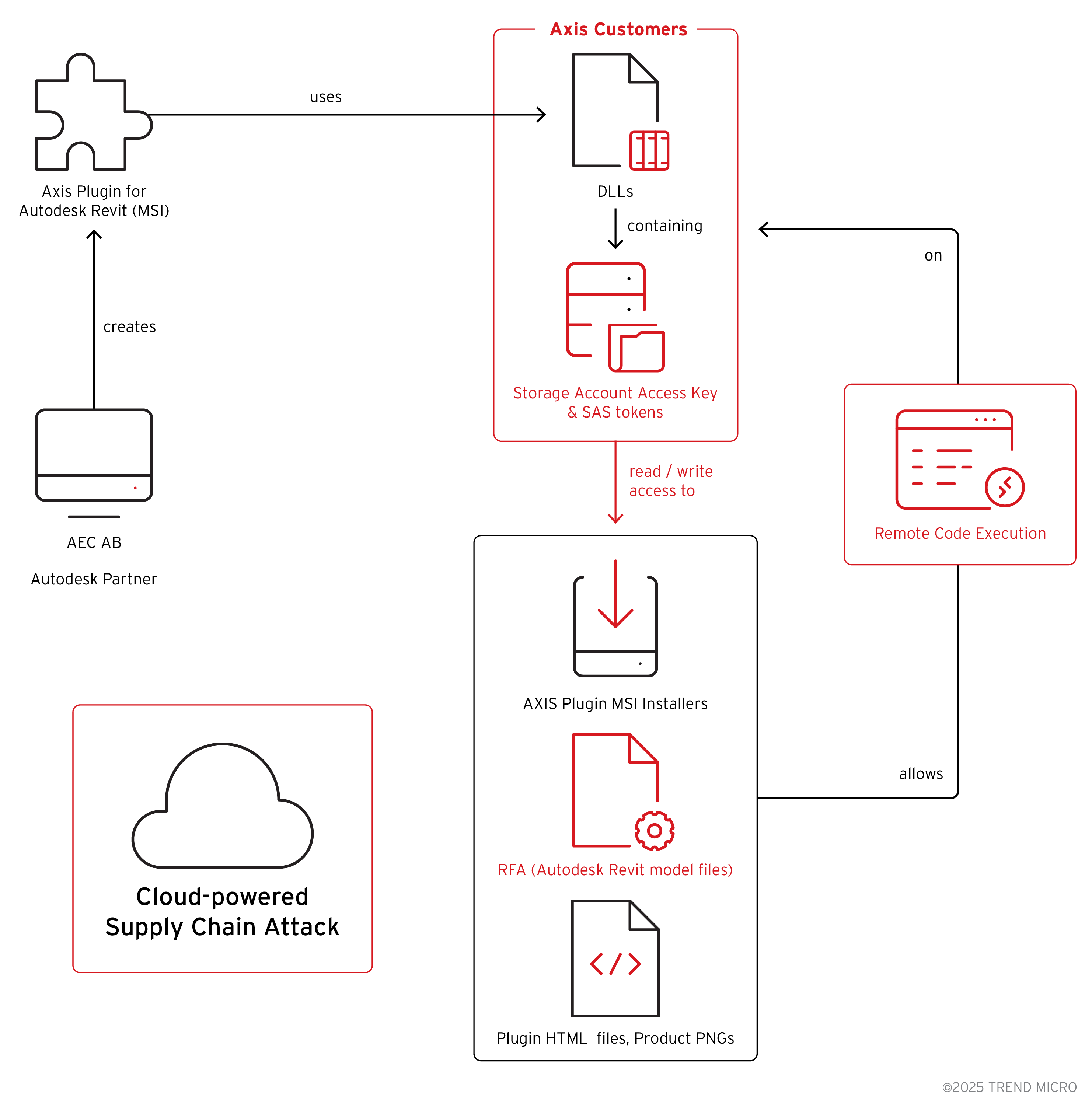

Axis のパートナーである AEC Advanced Engineering Computation AB により署名された DLL には、Azure の Shared Access Signature (SAS) トークンとアクセス・キーの平文ペアが含まれていた。それらは、”axisfiles” と “axiscontentfiles” という2つのストレージ・アカウントのためのものだ。

DLL コードのプライベート・メソッドに有効な認証情報が埋め込まれるため、プラグインをインストールした全ユーザーが、これらのアカウントを制御できるようになり、保存されたリソースの読取/書込/変更などが可能になった。

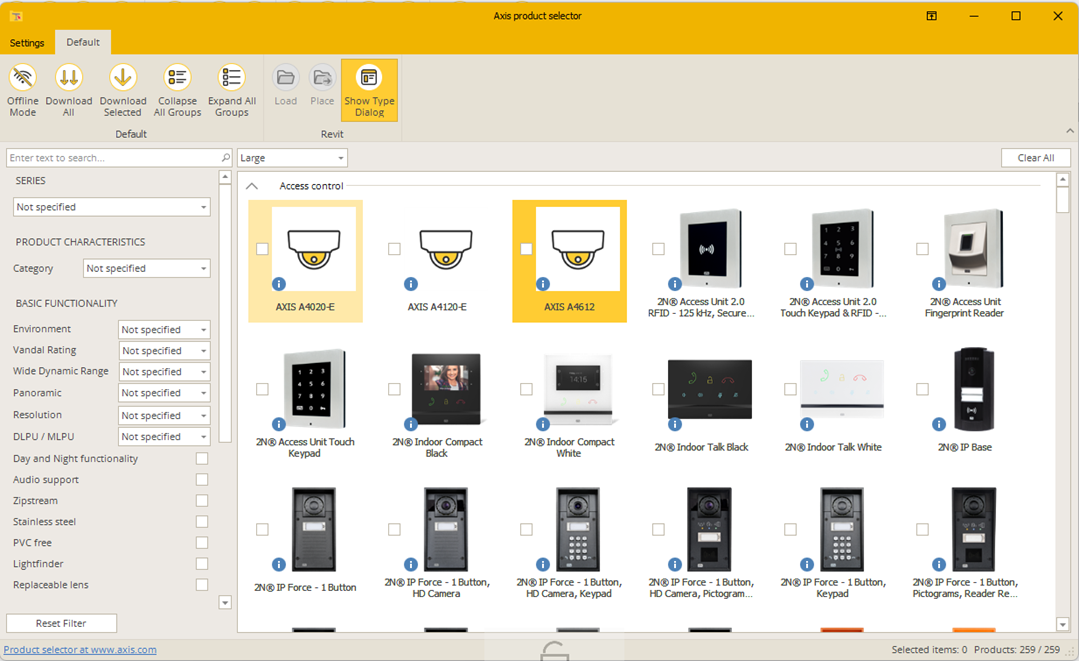

さらなる調査の結果、両方のストレージ・アカウントには、Revit プラグインの MSI インストーラーと、IP カメラやレーダーなどの Axis 製品用の RFA モデル・ファイルがホストされていることが判明した。

これらのインストーラーと RFA ファイルは、公開されたストレージ・アカウントを介して配布されていた。したがって攻撃者は、インストーラーのダウンロードや、建築家やエンジニアが BIM ワークフローで使用するモデル・ファイルの改竄が可能だった。

ベンダーの対応とパッチの展開

Zero Day Initiative のアドバイザリ ZDI-24-1181 に基づく開示を受けて、Axis はプラグインのバージョン 25.3.710 をリリースし、.NET の難読化により認証情報を隠蔽した。

しかし、de4dot などのツールにより、SAS トークンとアクセスキーが容易に復元されたことで、追加のアドバイザリ ZDI-24-1328/ZDI-24-1329 が発行された。

これを受けて Axis は、バージョン 25.3.711 を発行し、ストレージ・アカウントのアクセスキーを完全に削除し、新しいアカウント用の読み取り専用 SAS トークンを埋め込んだ。

こうして権限は削減されたが、新しいトークンを使用しても、攻撃者は以前の MSI インストーラーの一覧表示と取得が可能であった。その中には、オリジナルの権限が制限された認証情報が含まれているものもあった。

最終的なアドバイザリ ZDI-25-858 を受けて、Axis はオリジナルのストレージ・アカウントキーを失効させ、2025年3月にバージョン 25.3.718 を公開した。

一連のアップデートにより、埋め込まれた認証情報が削除され、最小限の権限によるアクセスが強制され、承認された顧客のみがプラグイン・アセットとモデル・ファイルをダウンロードできるようになった。

さらに Axis は、ストレージ・インフラから脆弱なプラグイン・バージョンをすべて削除し、影響を受けるパートナーに即時アップグレードするよう通知した。

サプライチェーンとリモートコード実行 (RCE) リスク

ZDI の研究者たちは、認証情報の漏洩に加えて、侵害された RFA ファイルの潜在的な影響についても調査した。Revit ファミリー・ファイルは 3D モデリングの入力ファイルとして使用されており、これまでも、パーサーの脆弱性の影響を受けやすいことが指摘されていた。

Trend Micro の ZDI は、Revit の RFA 処理に複数の脆弱性を発見した。Axis のストレージ・アカウントにホストされている正規のモデル・ファイルを、これらの脆弱性を悪用する攻撃者が悪意の亜種に置き換えた場合には、リモート・コード実行が可能になる。

このエクスプロイト・チェーンが成功すると、悪意のインストーラーや改竄された RFA ファイルが、世界中のエンジニアリング企業に拡散し、サプライチェーンの侵害につながる可能性がある。

このインシデントが思い出させるのは、2023 年に発生した Microsoft の PC Manager ツールに関する事例である。そのときには、SAS トークンが漏洩し、WinGet パッケージ/サブドメイン/URL 短縮サービスの完全な制御が奪われた。

この2つの事例が浮き彫りにするのは、署名付きバイナリはセキュリティを保証するものではなく、顧客向けインフラにおける認証情報の漏洩が、多段階攻撃の踏み台となり得ることだ。

すでに Axis Communications は、バージョン 25.3.718 をリリースし、この問題に対処している。しかし、この事例が明らかにするのは、サードパーティ製エクステンションの継続的なセキュリティ・レビュー/クラウド認証情報に対する最小権限の原則の厳格な遵守/厳格なファイル形式解析保護策の必要性である。

クラウド配信メカニズムとサードパーティ製エクステンションを活用する組織は、サプライチェーンにおける脆弱性攻撃を防ぐために、信頼性を積極的に検証し、堅牢な秘密管理を実装し、異常を監視する必要がある。

Axis には、署名済み DLL に Azure の SAS トークンやアクセス・キーが平文で埋め込まれるという問題があり、難読化だけの対策は簡単に回避され、認証情報が流出する状況にありました。さらに、そのストレージ経由で配布される RFA やインストーラーが改竄され得る設計が、サプライチェーンを通じた二次被害を生みやすくしていました。署名の有無や難読化に依存する実装と、クラウド配信の設計が主因であると、この記事は指摘しています。よろしければ、カテゴリ SupplyChain を、ご参照ください。

You must be logged in to post a comment.