Critical Chrome 0-Day Under Attack: Mem3nt0 Mori Hackers Actively Exploiting Vulnerability

2025/10/27 gbhackers — 2025年3月に Kaspersky のセキュリティ研究者が検知した攻撃は、それまで知られていなかった Google Chrome の脆弱性 CVE-2025-2783 を悪用して、著名な標的に高度なスパイウェアを配布するものだった。Operation ForumTroll と呼称される、この洗練された攻撃キャンペーンは、パーソナライズされたフィッシング・リンクを用いて、ロシア国内のメディア/大学/研究機関/政府機関/金融機関など多様な組織を侵害してきた。

悪意のあるリンクを1 回クリックするだけで、Google Chrome/Chromium ベースの Web ブラウザを介した感染が発生する。この攻撃者が作成する、きわめて短命なパーソナライズされたリンクは、検知システムを回避するために設計されたものだった。

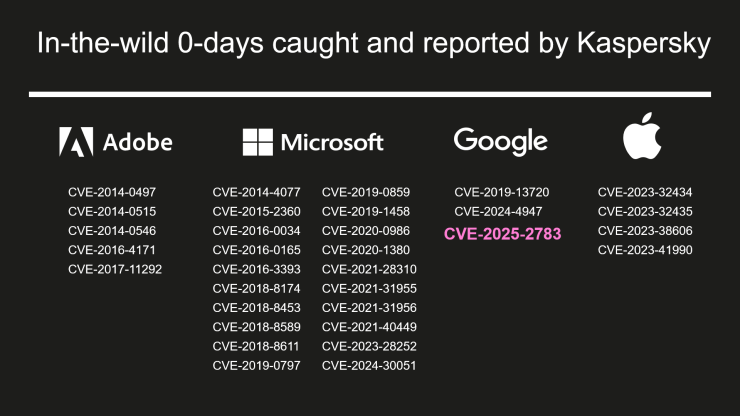

その一方で、Kaspersky の脅威インテリジェンス・チームが特定したのは、感染チェーン内に埋め込まれた複雑なサンドボックス・エスケープのゼロデイ脆弱性である。この脆弱性 CVE-2025-2783 は、その後に Google に報告され、Chrome 134.0.6998.177/134.0.6998.178 で修正されている。

今回の発見が浮き彫りにするのは、最新のブラウザ・アーキテクチャに存在する未知の攻撃対象領域である。それを武器化する脅威アクターが、重要インフラや政府組織を標的にしているという。

攻撃インフラ

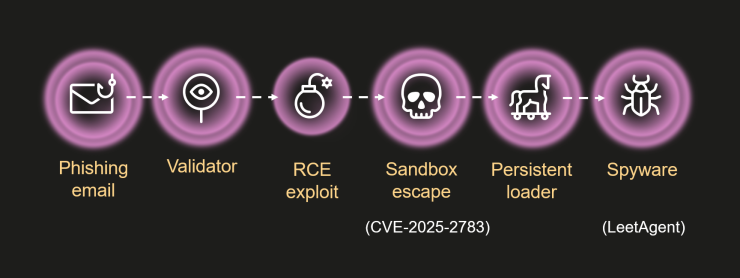

Operation ForumTroll は、権威ある Primakov Readings への招待状を装う巧妙なスピアフィッシング・メールを起点とする、多段階の感染チェーンを利用している。パーソナライズされたリンクにより、被害者を悪意の Web サイトへ誘導し、標的を確認した上でエクスプロイトを実行していた。さらに、高度な難読化技術を用いる攻撃者は、正規インフラ・プロバイダ上に C2 (Command and Control) サーバをホストするなど、洗練された運用を行っていた。

この感染プロセスでは、悪意のリンクをクリックする以外に、追加の操作は不要である。侵害済みの Web サイトに被害者がアクセスすると攻撃チェーンが自動的に始動し、Chrome のサンドボックス保護をエスケープした上で、感染端末への永続的なアクセスが確立される。

なお、Kaspersky が調査を開始した時点では、攻撃者によりデプロイメント・サーバがサニタイズされており、侵害インフラからエクスプロイト・コードを完全に復元することは不可能だった。しかし、初期感染の状況を記録したテレメトリ・データは、この攻撃手法を再構築するに足る十分なアーティファクトを提供した。

サンドボックス・エスケープの正体

脆弱性 CVE-2025-2783 は、近年に発見されたサンドボックス・エスケープの中でも、特に興味深い事例の一つである。

このエクスプロイトは、Chrome のセキュリティ・アーキテクチャが想定していなかった Windows の未知の挙動を悪用しており、その疑似ハンドルの不適切な処理に起因する。疑似ハンドルとは、GetCurrentThread/GetCurrentProcess などの Windows API 関数が返す特殊な定数であり、標準のプロセス・ハンドルとは異なる方法で、カーネルによる解釈が行われる。

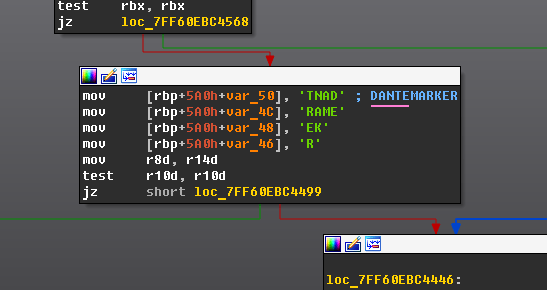

スパイウェアである Dante は、VMProtect のアンチデバッグ技術に加えて、デバッガを検出するための複数の手法を併用している。

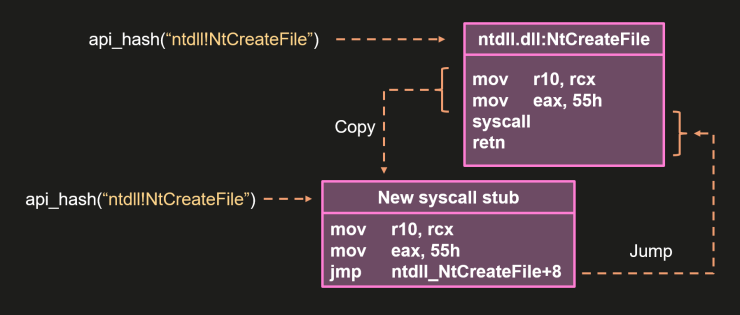

これまでの Chrome の IPC (inter-process communication) コードは、値 “-1” が示す疑似ハンドル (INVALID_HANDLE_VALUE) をチェックしていたが、カレント・スレッドを表す定数 “-2” を見落としていた。この見落としを悪用する攻撃者は、メッセージ・リレー・システムを介して疑似ハンドルを中継させ、IPC ブローカーは値 “-2” をブラウザ・プロセスに属する実際のスレッド・ハンドルに変換していた。

その結果として、悪意のレンダラー・プロセスは、ブラウザのメイン・スレッドへの正当なハンドルを受け取り、すべてのサンドボックス制限を回避した。

このエクスプロイトは、静的にコンパイルされた Mojo/ipcz ライブラリを用いて IPC ブローカーと通信することで、手動でのメッセージ作成を不要にする。それにより、ハイジャックしたスレッドを操作して、特権ブラウザ・プロセス内で任意のシェルコードを実行できる。

Kaspersky の調査によると、ForumTroll キャンペーンは 2022 年まで遡るという。また、Memento Labs (旧 Hacking Team) が開発したツールセットの存在も明らかになった。研究者たちが特定したものには、Memento Labs ブランドへの変更後も、長年にわたり検出されていなかった、Dante という商用スパイウェアの使用も含まれる。

ForumTroll におけるコード・パターンの類似性から、このキャンペーンでは、カスタムな攻撃機能だけではなく Dante ツールセットの使用も示唆される。

この発見が浮き彫りにするのは、商用スパイウェア・ベンダーが政府や組織のセキュリティに対して持続的な脅威をもたらしていることだ。

なお、Firefox の開発者たちも、自社の IPC コード内で同様の脆弱性パターンを特定し、同様の問題に対処するパッチ CVE-2025-2857 をリリースしている。

ユーザー組織にとって必要なことは、すべての Chromium ベース・ブラウザをアップデートし、2025年3月以前に発生した可能性のある不審なアクティビティを、ネットワーク・ログを確認することだ。

この問題の核心は、Chrome の IPC (inter-process communication) 処理が Windows の疑似ハンドルを十分に考慮していなかった点にあります。INVALID_HANDLE_VALUE を示す “-1” は弾いていましたが、カレント・スレッドを示す “-2” を見落としており、レンダラーがブラウザ本体のスレッド・ハンドルを得ることで、サンドボックス・エスケープが成立していました。短命な個別リンクで誘導し、Mojo/ipcz を使って中継することで、この脆弱性を少ない手順で確実に悪用していたと、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、CVE-2025-2783 で検索も、ご参照ください。

You must be logged in to post a comment.