Cloud Atlas Exploits Office Vulnerabilities to Execute Malicious Code

2025/12/19 gbhackers — Microsoft Office の旧来の脆弱性を悪用する Cloud Atlas 脅威グループは 2014年から活動しており、東ヨーロッパおよび中央アジアの組織に対して高度な攻撃を実施し、深刻なリスクをもたらし続けている。このグループにおける攻撃手段の拡張と感染チェーンの進化は、2025年上半期を通じてセキュリティ研究者により追跡および分析されてきた。その結果、これまで不明であったスクリプトおよび攻撃手法が明らかになった。

Cloud Atlas による攻撃は、巧妙に作成された悪意の Word 文書 (DOC/DOCX 形式) を添付するフィッシング・メールから始まる。これらの文書を開くと、Microsoft Office の数式エディタ・プロセスに存在する、脆弱性 CVE-2018-0802 を介した連鎖的な感染チェーンが起動する。この7年前の脆弱性は依然として有効であり、パッチが適用されていないレガシー・システムが企業環境にもたらす継続的なリスクを明確に示している。

この悪用プロセスは、体系的かつ意図的に隠蔽されている。被害者が悪意の文書を開くと、リモート・テンプレートがダウンロードされ、実行されるという仕組みである。この RTF ファイル形式の文書にはエクスプロイト・コードが含まれており、それにより HTML アプリケーション (HTA) ファイルのダウンロードと実行が引き起こされる。

この攻撃者が用いる隠蔽工作には、悪意のファイル・サーバに対する時間ベース/IP ベースのアクセス制限がある。それにより、フォレンジック分析を困難にし、攻撃者自身のインフラの露出を抑制している。

多層型マルウェア・インフラ

最初の HTA ファイルは、攻撃グループの主要な初期アクセス・ツールであり、VBShower バックドアを構成する複数の VBS ファイルを抽出/生成するステージング・メカニズムとして機能する。

その後に VBShower は、PowerShower/VBCloud/CloudAtlas という3つの追加バックドアの展開を調整する。このモジュール型アプローチにより、継続的なアクセスを維持するための柔軟性と冗長性が確保される。

この感染フローは 2024年の攻撃パターンと類似しているが、ファイル命名規則および実行方法には段階的な改善/変更が加えられている。たとえば、VBShower は、ペイロード・サイズには無関係に、ダウンロードされた VB スクリプトの実行を可能にするよう強化されている。それにより、実行前にファイル・サイズを確認する従来の制限が撤廃された。

新しいペイロード・コンポーネントが示唆するのは、このグループにおける偵察能力の強化である。VBShower ペイロードの亜種は、作成タイムスタンプ/プロセス名/コマンドライン引数などの詳細なプロセス情報を収集する。追加のペイロードは、Yandex WebDAV などのクラウド・サービスに対して体系的なチェックを実行し、アクセス性および HTTP 応答を記録することで、有効な C2 (Command-and-Control) チャネルを特定する。

さらに、このグループは、複数のバックドアにおいて高度なファイル・グラビング・メカニズムを展開している。FileGrabber コンポーネントは、システム・ディレクトリおよび許可されたファイル名を除外の条件とし、過去 30 日以内に変更されたドキュメントをスキャンする。そのファイル・サイズ制限 (1KB〜3MB) により、攻撃者は過剰なデータ転送による検知リスクを抑制しながら、優先度の高いデータ収集を実施する。

CloudAtlas:高度な永続的バックドア

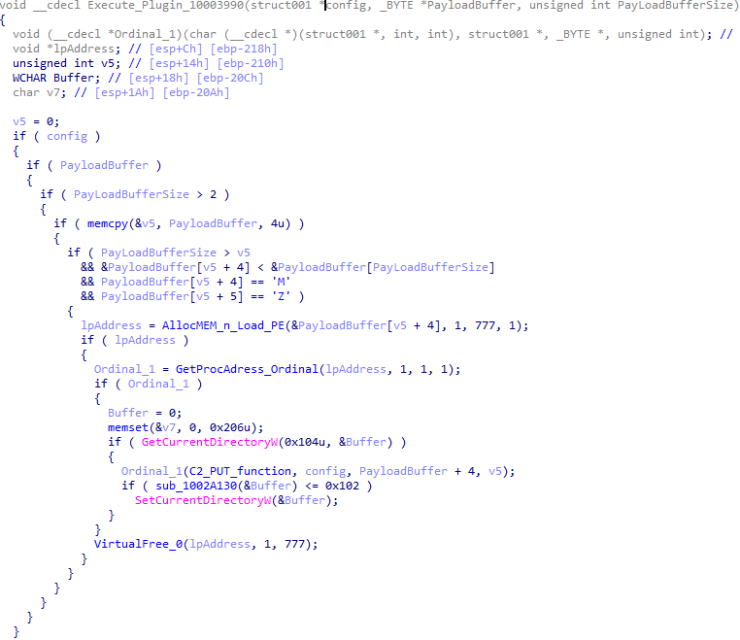

CloudAtlas バックドアは、このグループが用いる中で最も高度なコンポーネントであり、正規アプリケーションに対して DLL ハイジャック攻撃を実行する。このバックドアは VLC メディア・プレーヤーをローダとして利用し、悪意のライブラリを正規プラグインに偽装する。クラウド・サービスとの通信は WebDAV プロトコルを介して行われ、システム情報/ユーザー名/ボリューム・データを含む暗号化ビーコンが送信される。

CloudAtlas プラグインは、以下のような機能を標的型攻撃のために提供している。

- FileGrabber:ローカル・ディスク/リムーバブル・メディア/ネットワーク・リソースからドキュメントを窃取する

- InfoCollector:システムおよびネットワーク構成の詳細を収集する

- PasswordStealer:Chrome App-Bound Encryption 復号ユーティリティを使用して、Chromium ベース・ブラウザから認証情報を抽出する

- Common Plugin:レジストリ操作およびリモート・ファイル実行などの任意コマンドを実行する

2025 年初頭に観測された攻撃キャンペーンでは、ロシアやベラルーシの通信/建設/政府機関/製造工場などの、多様な分野における組織が標的とされた。このグループの 10年以上にわたる活動実績は、高価値標的に対する運用効果を維持しながら、攻撃手法を進化させ続ける粘り強さと適応力を示している。

いまだに CVE-2018-0802 が悪用される状況が示すのは、レガシー・システムに対するパッチ適用およびアプリケーション強化が極めて重要であることだ。ユーザー組織にとって必要なことは、Office マクロ制限/フィッシング兆候検知を目的とする、メール・フィルタリング/VBS スクリプト実行挙動の監視を実施することだ。

詳細なテクニカル指標、YARA ルールなどの脅威インテリジェンスは、Kaspersky Intelligence Reporting Service の法人向け提供情報として利用可能である。

この問題の原因は、Microsoft Office の数式エディタに存在する古い脆弱性 CVE-2018-0802 が、修正されない状態で数多くのシステムに残っていることにあります。攻撃者は、巧妙に作られた文書ファイルをフィッシング・メールを介して送りつけ、この脆弱性を悪用してコンピュータへの侵入を試みます。具体的には、そのファイルが開かれた直後に複数のプログラムが連鎖的に実行され、最終的にはパスワードの窃取やデータの窃取のための高度なバックドアが設置されてしまいます。7年以上も前の欠陥が、いまだに悪用され続けているのは、アップデートが届かないレガシー・システムが狙われているためです。よろしければ、Office での検索結果も、ご参照ください。

You must be logged in to post a comment.