Fake Researcher Profiles Spread Malware through GitHub Repositories as PoC Exploits

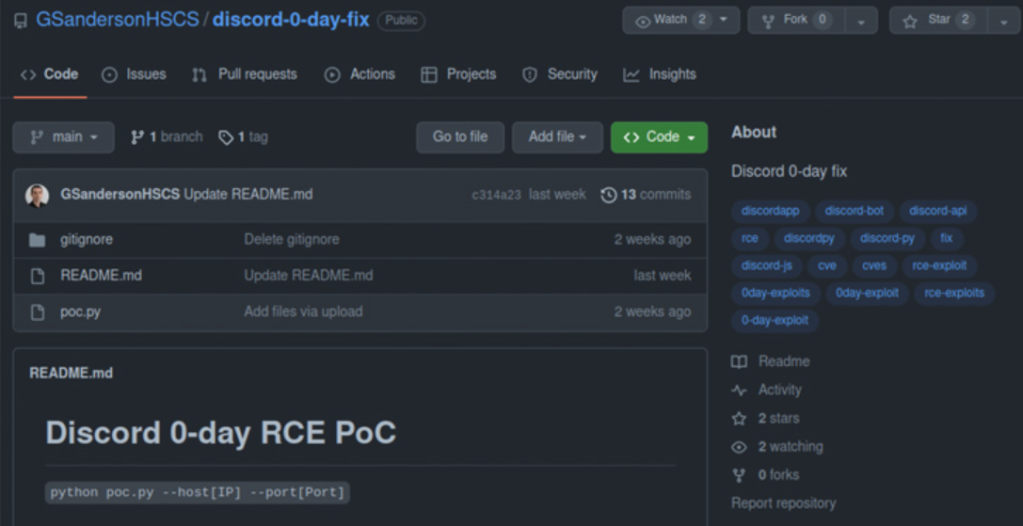

2023/06/14 TheHackerNews — 不正なサイバー・セキュリティ企業の研究者たちによる、少なくとも6つの GitHub アカウントが、7つの悪意のリポジトリをプッシュしていることが確認された。この7つのリポジトリは、Discord/Google Chrome/Microsoft Exchange Server などの、ゼロデイ脆弱性の概念実証 (PoC) だと見られている。

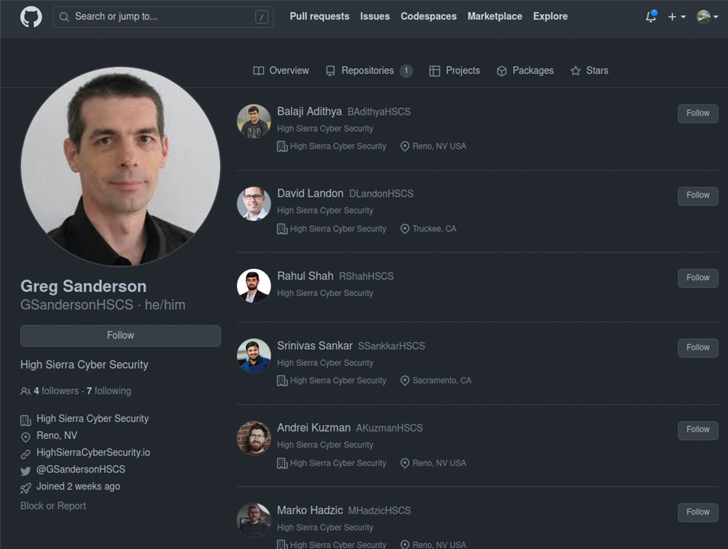

この動向を発見したセキュリティ企業 VulnCheck は、「これらのリポジトリの作成者は、High Sierra Cyber Security という架空の会社の一員として振る舞い、アカウントだけではなく Twitter プロファイルのネットワークも作成し、多大な労力と引き換えに合法を装っている」と述べている。

VulnCheck によると、この不正なリポジトリが発見された5月初旬には、Signal と WhatsApp のゼロデイ脆弱性に対しても PoC エクスプロイトをリリースしていたことが確認されたという。その後に、これらのリポジトリは削除されている。

また、これらのアカウントは、正当性を高めるために、いくつかの発見と称する情報を Twitter で共有し、また、Rapid7 などに所属する実在のセキュリティ研究者たちの顔写真を使用していることが判明している。つまり、この脅威アクターは、キャンペーンを実行するために多大な労力を費やしていたようだ。

問題の PoC は Python スクリプトであり、悪意のバイナリをダウンロードし、被害者の OS (Windows/Linux) 上で実行するように設計されている。

GitHub リポジトリと、Twitter の偽アカウントの一覧は以下の通りだ:

- github.com/AKuzmanHSCS/Microsoft-Exchange-RCE

- github.com/BAdithyaHSCS/Exchange-0-Day

- github.com/DLandonHSCS/Discord-RCE

- github.com/GSandersonHSCS/discord-0-day-fix

- github.com/MHadzicHSCS/Chrome-0-day

- github.com/RShahHSCS/Discord-0-Day-Exploit

- github.com/SsankkarHSCS/Chromium-0-Day

- twitter.com/AKuzmanHSCS

- twitter.com/DLandonHSCS

- twitter.com/GSandersonHSCS

- twitter.com/MHadzicHSCS

VulnCheck の研究者である Jacob Baines は、「この攻撃者は、マルウェアを配信するためだけに多大な労力を費やし、偽ペルソナを作成していた。成功したのかどうかは不明だが、この攻撃手段を追求し続けていることから、彼らは成功すると確信しているようだ」と述べている。

これがアマチュアのアクターの仕業なのか、それとも APT (Advanced Persistent Threat) によるものなのかも、今のところは不明である。しかし、2021年1月に Google が明らかにしたように、北朝鮮に支援されるグループが、セキュリティ研究者たちを監視するという出来事もあったようだ。

今回の調査結果が示すものは、オープンソース・リポジトリからコードをダウンロードする際には、注意を払うべきだという意味合いのほうが強い。つまり、ユーザーにとっては、コードを実行する前に内容を精査し、セキュリティ上のリスクを確認することが不可欠となる。

GitHub に限らず、PyPI や npm でも同じですが、オープンソース・リポジトリからコードをダウンロードして利用する場合には、信頼できるアカウントを選ぶべきだと、いろんな識者が述べています。それを逆手に取るような、今回の悪意の行為の発覚ですが、これで全てだとは、思わない方が良いのでしょう。よろしければ、DevSecOps ページを、ご参照ください。

You must be logged in to post a comment.