Android spyware camouflaged as VPN, chat apps on Google Play

2023/06/19 BleepingComputer — Google Play 上の3件の Android アプリが、標的のデバイスから位置情報や連絡先リストなどを収集するに、国家に支援された脅威アクターにより運用されていたことが判明した。それらの悪意の Android アプリを発見した Cyfirma は、「遅くとも 2018年以降において、東南アジアの著名な組織を標的としている、インドのハッキング・グループ APT-C-35 (DoNot) が操作していたと、中程度の信頼性で判断している」と述べている。

2021年の Amnesty International の報告書は、この脅威グループをインドのサイバー・セキュリティ企業と結びつけ、チャット・アプリを装うスパイウェア配布キャンペーンを行っていたと強調している。

最新の DoNot キャンペーンで使用されているアプリは、より危険なマルウェア感染の下準備としての、基本的な情報収集を行うものであり、この脅威グループによる攻撃の第一段階だと思われる。

Play Store のアプリ

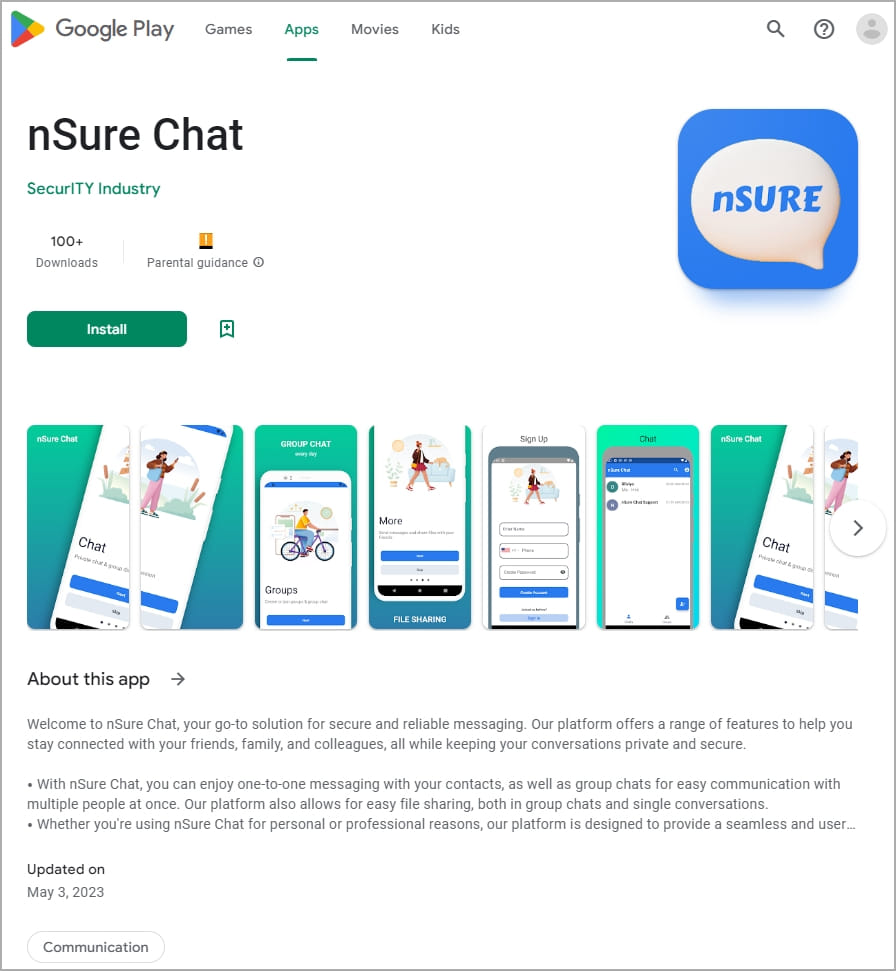

Cyfirma が Google Play で発見した不審なアプリケーションは、SecurITY Industry からアップロードされた nSure Chat と iKHfaa VPN である。

この2つのアプリとは別に、SecurITY Industry からは3つ目のアプリも提供されているが、Cyfirma によると悪意は見つからず、また、Google Play からダウンロードできる状態となっている。

いずれの SecurITY Industry アプリも、ダウンロード数は少なく、特定のターゲットに絞り込んで運用されていたことが分かる。

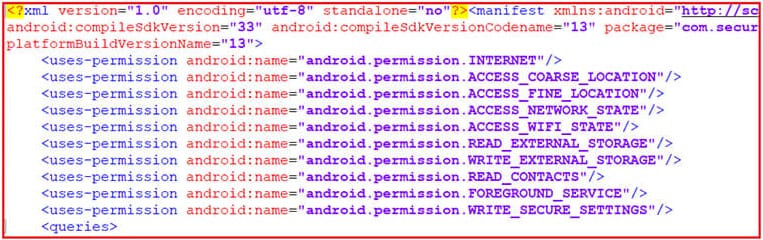

この、2つの悪意のアプリはインストール時に、ユーザーの連絡先リストへのアクセス “READ_CONTACTS” や、正確な位置情報 “ACCESS_FINE_LOCATION” といった危険なパーミッションを要求し、これらの情報を脅威アクターへ向けて流出させる。

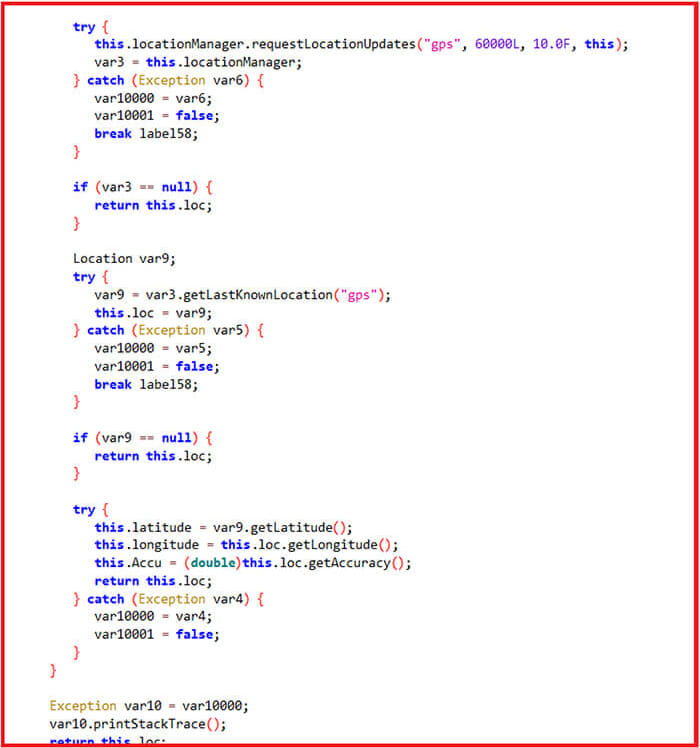

ターゲットの位置情報にアクセスするためには、GPS がアクティブである必要がある。したがって、非アクティブの場合には、最後に確認されたデバイスの位置情報を、アプリは取得していた。

収集されたデータは、Android の ROOM ライブラリを用いてローカルに保存され、後に HTTP リクエストを介して攻撃者の C2 サーバに送信されていた。

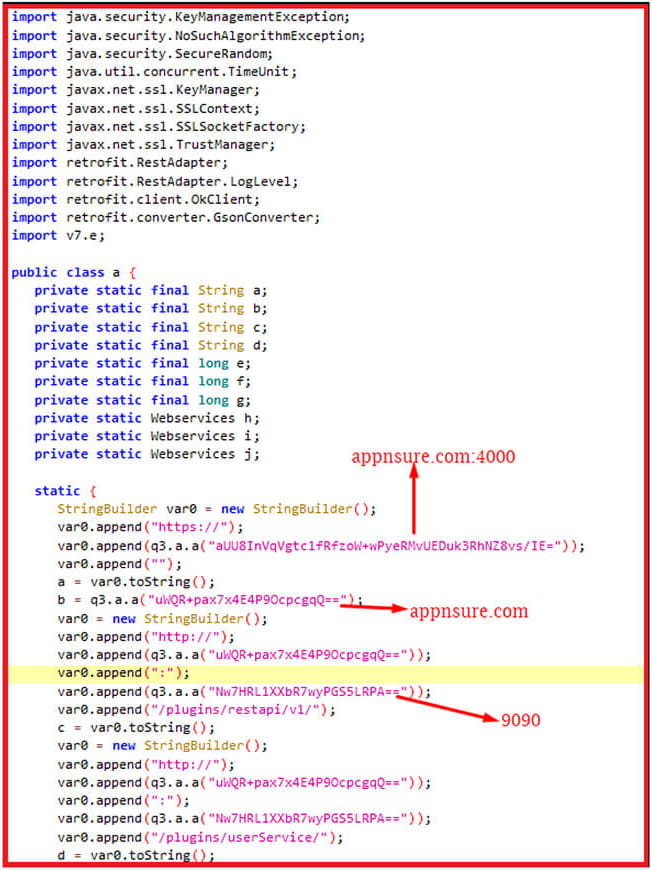

iKHfaa VPN アプリの C2 アドレスは、”https[:]ikhfaavpn[.]com” である。nSure Chat の C2 アドレスは、昨年の Cobalt Strike オペレーションの際に確認されているという。

Cyfirma のアナリストたちは、この悪意の VPN アプリのコードベースが、正規の製品である Liberty VPN から盗まれていることを発見した。

標的と手口と帰属

このキャンペーンを Cyfirma が、DoNot 脅威グループと結びつける根拠にしたのは、AES/CBC/PKCS5PADDING アルゴリズムで暗号化された文字列と、Proguard による難読化という、インドのハッカーに関連するテクニックを使用している点である。

さらに、悪意のあるアプリにより生成された特定のファイル名には、過去の DoNot キャンペーンに関連する、特異な一致点がいくつかある。

研究者たちが推測するのは、悪意のファイルを添付するフィッシング・メールという戦術を放棄した攻撃者が、WhatsApp/Telegram を介したスピア・メッセージング攻撃を選択したというシナリオである。

これらのアプリのダイレクトメッセージは、信頼できるプラットフォームである Google Play ストアへと被害者を誘導し、正当性を装っていた。そのため、被害者たちは簡単に騙されて、推奨されたアプリをダウンロードしていた。

DoNot の最新キャンペーンのターゲットについては、パキスタンを拠点としていること以外、ほとんど知られていない。

このブログに、インドの脅威アクターが登場するのは初めてのことです。大まかなところで地理的に重なるというだけですが、2023/03/28 には「中国の原子力エネルギー部門が標的:APT アクター Bitter は南アジアから攻撃する」という記事もありました。よろしければ、カテゴリ Asia も、ご利用ください。

You must be logged in to post a comment.