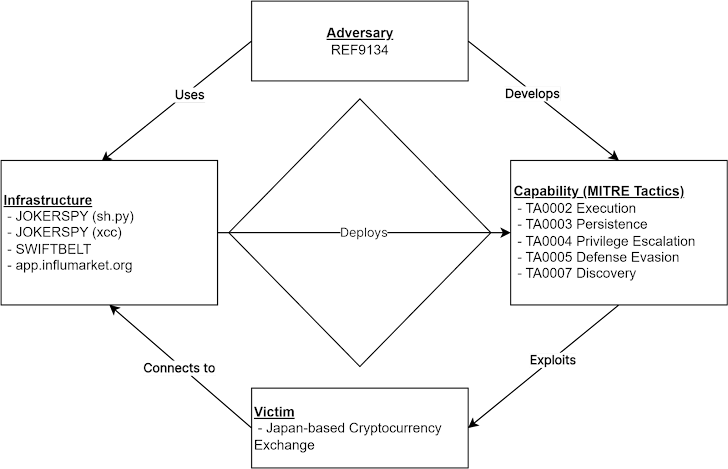

Japanese Cryptocurrency Exchange Falls Victim to JokerSpy macOS Backdoor Attack

2023/06/26 TheHackerNews — 6月の初めに、日本のある暗号通貨取引所が、JokerSpy と呼ばれる Apple macOS バックドアを展開する新たな攻撃の標的になった。Elastic Security Labs は、JokerSpy に関連する侵害行為を、REF9134 という名前で監視している。同社は、この攻撃により、SeatBelt というオープンソースのユーティリティにインスパイアされた、Swift ベースの列挙ツール Swiftbelt がインストールされたと述べている。先週に JokerSky は、Bitdefender により初めて文書化され、macOS マシンに侵入するために設計された、洗練されたツールキットであると報告されている。

Python と Swift で書かれた一連のプログラムを活用して、侵害したホスト上でのデータ収集および、任意のコマンドを実行の機能を備えていること以外に、この作戦の背後にいる脅威アクターについてはほとんど知られていない。

ツールキットの主要コンポーネントは、FullDiskAccess と ScreenRecording のパーミッションをチェックするように設計された、xcc としてという名の自己署名マルチアーキテクチャ・バイナリである。

このファイルは XProtectCheck として署名され、XProtect を装っている。XProtect とは、macOS に組み込まれているアンチウイルス技術で、シグネチャベースの検出ルールを利用して、すでに感染しているホストからマルウェアを除去する。

Elastic は分析したインシデントについて、「この脅威アクターは、xcc を作成するだけではなく、独自の TCC データベースも作成し、既存のものと置き換えることで、TCC パーミッションを迂回しようとしている」と説明している。

セキュリティ研究者である Colson Wilhoit/Salim Bitam/Seth Goodwin/Andrew Pease/Ricardo Ungureanu は、「6月1日に、新しい Python ベースのツールが、xcc と同じディレクトリから実行されるのが確認された。それは、Swiftbelt という名の、オープンソースの macOS ポスト・エクスプロイト列挙ツールを実行するために利用された」と述べている。

この攻撃は、Bitcoin や Ethereum などの、一般的な暗号通貨を取引するための資産交換を行う、日本に拠点を置く大手暗号通貨サービス・プロバイダーを標的としていた。ただし、会社名は公表されていない。

なお、xcc バイナリの一部は、IntelliJ IDEA/iTerm (macOS用のターミナル・エミュレータ) /Visual Studio Code といった 、3種類のアプリを経由して Bash により起動されている。つまり、ソフトウェア開発用アプリケーションのバックドア化されたバージョンが、最初のアクセスに使用された可能性が高いことを示している。

この攻撃の一部としてインストールされたもう1つの注目すべきモジュールは、Swiftbelt などのポスト・エクスプロイト・ツールを配信するための導線として使用される、Python インプラントである sh.py だ。

研究者たちは、「他の列挙手法とは異なり、Swiftbelt はコマンドライン・アーティファクトの作成を避けるために Swift コードを呼び出す。注目すべきは、xcc の亜種も Swift を使って書かれている点だ」と説明している。

攻撃の手法については、詳細まで説明されていますが、それが攻撃に使用された方式や、被害については、情報が止められているのでしょう。また、Visual Studio Code を経由して xcc バイナリの一部が忍び込んだという記載からすると、ある日本の暗号通貨取引所の開発環境が、侵入のルートになったとも予測されます。続報が出ることを期待しています。

You must be logged in to post a comment.