Major Security Flaw Discovered in Metabase BI Software – Urgent Update Required

2023/07/28 TheHackerNews — 人気の BI データ可視化ソフトウェア・パッケージである Metabase のユーザーは、新たに発見された深刻なリモートコード実行の脆弱性を修正するために、最新バージョンへとアップデートするよう勧告されている。その悪用に関しては、認証が不要だとされる。この脆弱性 CVE-2023-38646 は、OpenSource Edition の Ver 0.46.6.1 以前および、Enterprise Edition の Ver 1.46.6.1 以前に存在する。

先週にリリースされたアドバイザリで Metabase は、「この脆弱性の悪用に成功した未認証の攻撃者は、Metabase を実行しているサーバ上で、Metabase サーバと同じ権限で、任意のコマンドを実行できる」と述べている。

この問題は、以下の古いバージョンでも対処されている:

- 0.45.4.1 and 1.45.4.1

- 0.44.7.1 and 1.44.7.1, and

- 0.43.7.2 and 1.43.7.2

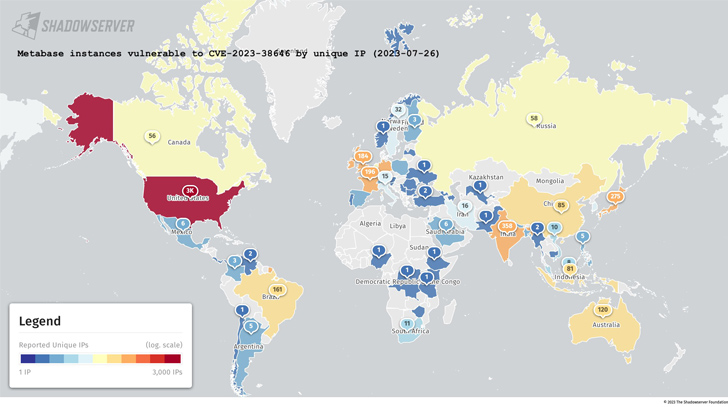

この問題が実際に悪用されたという証拠はないが、Shadowserver Foundation が収集したデータによると、2023年7月26日の時点において、総数 6,936件の Metabase インスタンスのうち、5,488件に脆弱性があるという。また、インスタンスの大半は、米国/英国/インド/ドイツ/フランス/ブラジル/オーストラリアにあるという。

このバグを発見し、Metabase に報告したと主張する Assetnote によると、この脆弱性は API エンドポイント “/api/setup/validate” における JDBC 接続の問題に起因するとのことだ。H2 データベース・ドライバの SQL インジェクションの欠陥を悪用する脅威アクターは。特別に細工されたリクエストを送信することで、システム上でリバースシェルを取得できるという。

直ちにパッチを適用できないユーザーは、”/api/setup” エンドポイントへのリクエストをブロックし、Metabase インスタンスをプロダクション・ネットワークから隔離し、問題のエンドポイントへの不審なリクエストを監視することが推奨される。

Metabase という BI ツールですが、ココに日本語の解説があります。そして、脆弱性 CVE-2023-38646 ですが、お隣のキュレーション・チームは CVE-2023-37470 の方を検知しており、有意義な情報交換となりました。

You must be logged in to post a comment.