AVRecon Botnet Leveraging Compromised Routers to Fuel Illegal Proxy Service

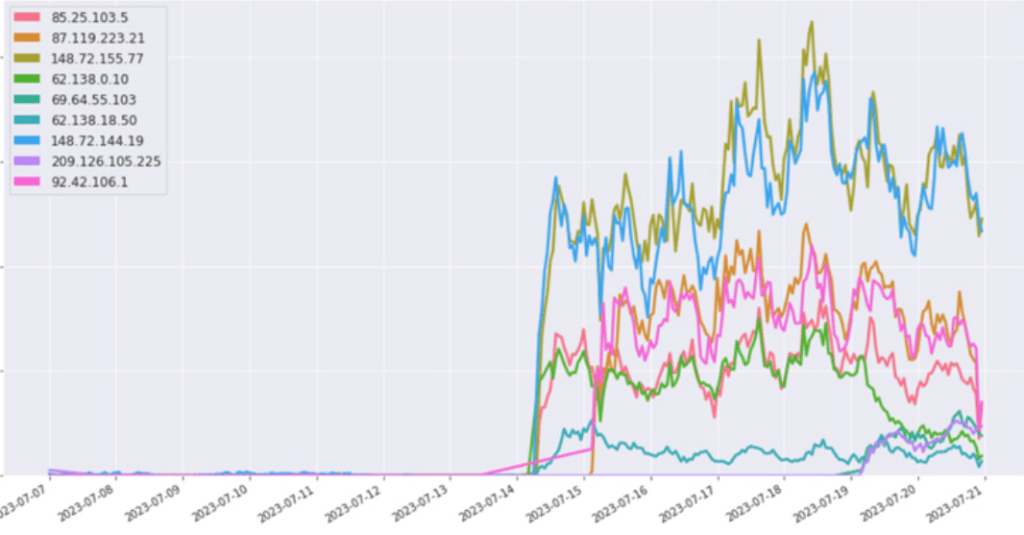

2023/07/31 TheHackerNews — AVReconと呼ばれるボットネットの詳細が明らかになった。このボットネットは、遅くとも 2021年5月以降における、複数年にわたるキャンペーンの一環として、侵害した SOHO ルーターを悪用していることが確認されている。7月の初めに AVRecon は、Lumen Black Lotus Labsにより公開されたマルウェアであり、追加コマンドを実行し、被害者の帯域幅を盗み、他の脅威アクターが利用できるようするという、違法なプロキシ・サービスだと思われる。また、その規模は QakBot を上回り、世界20カ国に存在する 41,000台を超えるノードに侵入していという。

研究者たちは、「このマルウェアは、パスワードの散布/Web トラフィックのプロキシ/広告詐欺といった悪意の活動を隠蔽するために、レジデンシャル・プロキシ・サービスを作成している」と述べている。

その活動は、先週に KrebsOnSecurity と Spur.us が明らかにした、最新調査でも裏付けられている。研究者たちは、「AVrecon は、SocksEscort と呼ばれる12年前のサービスを操るマルウェア・エンジンであり、ハッキングした住宅や中小企業のデバイスを、自身のロケーションを隠そうとするサイバー犯罪者たちに貸し出している」と指摘している。

接続の根拠は、SocksEscort と AVRecon の C2 サーバ間の、ダイレクトな相関関係から生じている。また、SocksEscort は、Apple Store で HideIPVPN というモバイル VPN ソリューションを提供している、Server Management LLC というモルドバの企業とも重複していると言われている。

Black Lotus Labs は The Hacker News に対して、このマルウェアに関連する、新たに特定されたインフラは、古い AVrecon の C2 と同じ特徴を示していると述べている。

Black Lotus は、「この脅威アクターは、私たちの公表に反応し、インフラを無効化し、ボットネットの制御を維持しようと施行している。つまり、いくつかのアクセスを維持する脅威アクターが、SocksEscort の Proxy as a Service にユーザーを登録し続けることで、このボットネットによる収益化を望んでいることが示唆される」と述べている。

ルーターなどのエッジ・アプライアンスは、セキュリティ問題に対するパッチが頻繁に適用されず、また、EDR ソリューションにサポートされていない。さらに、高帯域幅を処理するように設計されていることで、近年においては、有効な攻撃ベクターとなっている。

AVRecon の脅威が高まっているのは、侵害したマシン上にシェルを生成する機能を備えているため、脅威アクターが自身の悪質なトラフィックを難読化し、また、悪用後に追加のマルウェアを取得する可能性があるためだ。

Black Lotus Labs は、「これらのボットは、主に SocksEscort プロキシ・サービスに追加されているが、ファイル内にはリモートシェルを起動する機能が埋め込まれている。したがって、マネージド・セキュリティ・プロバイダーに対しては、自社のネットワーク内で、それらのデバイスを調査することが推奨される」と述べている。

AVRecon に関しては、すでに 2023/07/14 の「AVrecon という SOHO Router ボットネット:20カ国の 70,000 万台のデバイスを制御」でお伝えしています。こちらの記事でも、レジデンシャル・プロキシ・サービスを作成して、悪意の活動をロンダリングすると、簡単に触れられていました。いわゆる SOHO Router の脆弱性と悪用ですが、以下のような関連記事があります。

2023/07/26:MikroTik の深刻な脆弱性 CVE-2023-30799

2022/06/30:SOHO Router を標的とする ZuoRAT マルウェア

2023/06/19:ASUS ルーター群に緊急パッチ:WAN アクセス遮断を推奨

You must be logged in to post a comment.