New Python Variant of Chaes Malware Targets Banking and Logistics Industries

2023/09/05 TheHackerNews — 銀行や物流などの業界において、Chaes と呼ばれるマルウェア亜種が、猛攻撃を仕掛けている。Morphisec は、「Chaes は、Python で完全に書き直されたことで、従来の防御システムによる検出率を低下させた。包括的な再設計と強化された通信プロトコルに至るまで、大きなオーバーホールを受けている」と、The Hacker News に述べている。2020年に初めて出現した Chaes は、中南米において、特にブラジルの E コマース顧客をターゲットにして、機密性の高い金融情報を盗むことで知られている。

その後の 2022 年初頭に、Avast の分析により判明したのは、Lucifer と名乗るオペレーションを操る脅威アクターが、800 以上の WordPress Web サイトに侵入していたことである。それにより、Banco do Brasil/Loja Integrada/Mercado Bitcoin/Mercado Livre/Mercado Pago のユーザーたちに、Chaes を配信されていたという。

ブラジルのサイバー・セキュリティ Tempest Security Intelligence が発見したのは、このマルウェアが感染チェーンでは Windows Management Instrumentation (WMI) が悪用され、BIOS/プロセッサ/ディスクサイズ/メモリ情報などのシステム・メタデータが、容易に収集されていたことだ。

2022年12月に検出された、さらなるアップデートとは?

ソースコードに存在するデバッグ・ログ・メッセージにちなんで、このマルウェアの最新版は Chae$ 4 と名付けられている。そして、クレデンシャル窃取の対象とした大幅な変更点として、クリッパー機能が強化され、サービス・カタログが拡張されている。

このように、マルウェア・アーキテクチャが変更されているが、全体的な配信メカニズムは 2023年1月に確認された攻撃と変わっていないという。

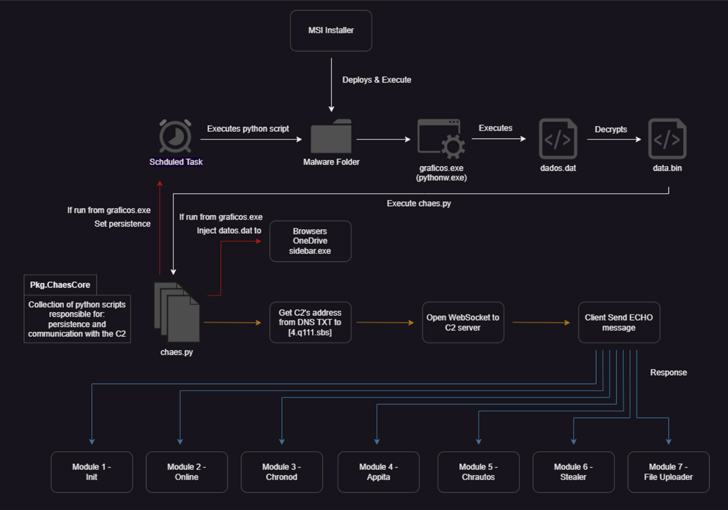

侵害された Web サイトにアクセスしたユーザーに対しては、ポップアップ・メッセージが表示され、Java Runtime やウイルス対策ソリューションのインストーラをダウンロードするよう求められる。その悪意のインストーラをダウンロードすると、悪意の MSI ファイルが展開され、ChaesCore プライマリ・オーケストレータ・モジュールが起動する。

このコンポーネントは、C2 サーバとの通信チャネルを確立し、そこから侵害後の活動やデータ窃取をサポートするための、追加モジュールを取得する。愚弟的に言うと、以下のものとなる:

- Init:システムに関する広範な情報を収集する。

- Online:ビーコンとして機能し、マルウェアがマシン上で実行されていることを攻撃者に伝える。

- Chronod:Web ブラウザに入力されたログイン認証情報を盗み出し、BTC/ETH/PIX の決済送金を傍受する。

- Appita:Chronod と同様の機能を持つモジュールだが、特に Itaú Unibanco のデスクトップ・アプリ (itauaplicativo.exe) を標的とするように設計されている。

- Chrautos:Chronod と Appita のアップデート版であり、Mercado Libre/Mercado Pago/WhatsApp からのデータ収集に特化している。

- Stealer:Chrolog の改良版で、クレジットカード・データ/クッキー/オートフィルなどの、Web ブラウザに保存されている情報を窃取する。

- File Uploader:MetaMask の Chrome エクステンションに関連するデータをアップロードする。

ホスト上の永続性はスケジュールされたタスクにより達成され、C2 通信は Web ソケットを用いて実現され、リモートサーバからの追加の指示を待つために、インプラントは無限ループで実行される。

ブラジルの PIX プラットフォームを介した、暗号通貨送金と即時決済をターゲットにしたことは、脅威アクターの金銭的動機を明確にする注目すべき事例だ。

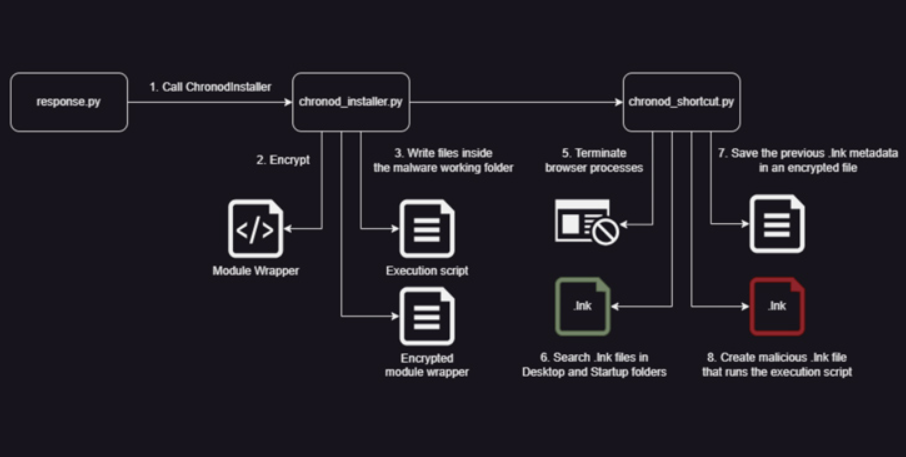

Morphisec は、「Chronod モジュールは、フレームワークで使われる別コンポーネントである、Module Packer と呼ばれるコンポーネントを取り入れている。このコンポーネントは、モジュールに独自の永続性とマイグレーション・メカニズムを提供し、ChaesCore のコンポーネントと同じように動作する」と述べている。

この方法により、Web ブラウザ (Google Chrome/Microsoft Edge/Brave/Avast Secure Browser など)に関連する、すべてのショートカットファイル (LNK) を変更し、実際のブラウザの代わりに Chronod モジュールを実行させる。

同社は、「このマルウェアは、Google の DevTools プ ロトコルを悪用して、その時に実行されているブラウザ・インスタンスに接続する。このプロトコルは、Web ソケットを介して、ブラウザの内部機能とのライレクトな通信を可能にする。このプロトコルにより公開される幅広い機能により攻撃者は、スクリプトの実行/ネットワーク・リクエストの傍受/暗号化される前の POST ボディの読み取りなどを実行できる」と述べている。

Lucifer という脅威アクターが、800 以上の WordPress Eコマース・サイトに侵入し、そこから Chaes が配信されたことが、このインシデントの発端のようです。そして、この攻撃は暗号通貨送金と即時決済をターゲットに、発展していったとのことです。南米のことですが、それが世界に広がらないとは限りません。よろしければ、カテゴリ Finance も、ご参照ください。

You must be logged in to post a comment.