Cloud to Blame for Almost all Security Vulnerabilities

2023/09/15 InfoSecurity — Palo Alto Networks の Unit 42 が、最新の攻撃サーフェス脅威リサーチで明らかにしたのは、あらゆる業種の組織で観測されるセキュリティ脆弱性の 80.3% が、クラウド環境に起因しているという状況である。この、2023年9月14日に発表されたレポートでは、最も一般的なクラウド・セキュリティの欠陥について概説しているが、Web フレームワークの乗っ取り (22.8%) および、リモートアクセスサービス (20.1%)、IT セキュリティとネットワークインフラ (17.1%) などが原因の上位を占めているという。

新たなサービスが生み出す大きな問題

また、クラウド・サービスの絶え間ない変化が、エンド・ユーザーに大きな影響を与えていることも浮き彫りにされている。

研究者たちが明らかにしたのは、1ヶ月間で発生した、ある組織における高リスク・クラウド・ホスティングでの暴露の 45% 以上が、その前月には、組織の攻撃対象範囲に存在していなかった新たなサービスで観測されたことだ。

クラウド・プロバイダーが、これほどに不安定でなければ、このような問題は生じないだろう。しかし、実際には、外部からアクセス可能なクラウド・サービスの、平均で 20% 以上が、毎月のように変更されていると、Unit 42 は推定している。

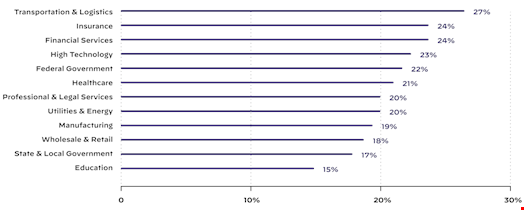

この変動性は、保険/金融/運輸/ロジスティクスのセ分野で深刻であり、ユーザー組織として対処せざるを得ないクラウド・サービスの変更は、毎月 24%〜27% に達するという。

クラウドの脆弱性を軽減する方法

このような脆弱性から保護するために、Unit 42 が提案するのは、攻撃サーフェス上の問題を継続的に探索し、優先順位を付け、修復するための、攻撃サーフェス管理プログラムの導入である。

また、Unit 42 の脅威調査チームは、緩和策に関する推奨事項のリストも提供している。以下はその一例である:

- クラウドベースのシステムやサービスを含めて、インターネットからアクセス可能な、すべての資産を包括的かつリアルタイムに把握する。

- セキュリティ・リスクを軽減するためのベスト・プラクティスに沿って、クラウド設定を定期的に見直し、更新する。

- セキュリティ・チームと DevOps チーム間のコラボレーションを促進し、クラウド ・ネイティブ・アプリケーションの開発とデプロイを安全に行う。

- サイバー攻撃が成功する可能性を低減するために、重要度を示す CVSS (Common Vulnerability Scoring System) や、可能性を示す EPSS (Exploit Prediction Scoring System) などを用いて、最も重要な脆弱性と暴露への対処に注力する。

クラウド・サービスの平均で 20% 以上が、毎月のように変更されているという現実があるなら、セキュリティ脆弱性の 80.3% が、クラウド環境に起因しているというもの真実なのでしょう。つい先日の 2023/09/14 にも、「クラウド関連の脆弱性 (CVE) は 632件:前年比で 194% 増 – IBM 調査」という記事がありましたが、論調としては同じ方向を向いていると思います。よろしければ、2023/04/14 の「Security-by-Design と Security-by-Default の原則:政府の調達力を用いて普及させる – CISA」も、ご参照ください。

You must be logged in to post a comment.