Malicious Notepad++ Google ads evade detection for months

2023/10/17 BleepingComputer — Google 検索に表示される新たな不正広告キャンペーンにより、人気のテキスト・エディタ Notepad++ をダウンロードしようとするユーザーが標的とされているが、そこでは検出や分析を回避するための高度なテクニックが使用されているという。マルウェアを配布するために作られた、偽ソフトウェアの Web サイトを宣伝する不正広告キャンペーンが盛んであり、Google 広告を悪用する脅威アクターが増加している。

Notepad++ の不正広告キャンペーンを発見した Malwarebytes によると、このキャンペーンは数カ月前から実施されていたが、これまでは監視の目を回避していたという。Malwarebytesによると、被害者に配信された最終的なペイロードは不明だが、きわめて有害なランサムウェア展開の導線として用いられる、Cobalt Strikeである可能性が高いという。

Google 広告の悪用

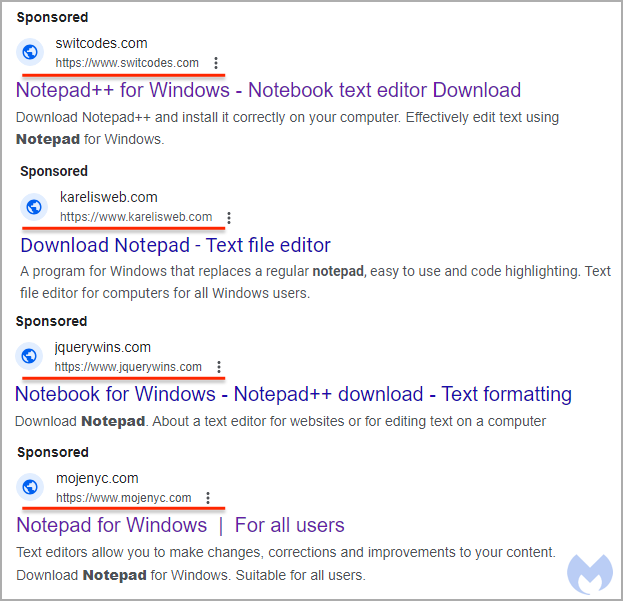

Notepad++ を悪用するキャンペーンは、正規のソフトウェア・プロジェクトとは無関係であることが明らかだが、Google 検索結果の広告に表示される、誤解を招くようなタイトルと URL が宣伝されている。

Source: Malwarebytes

この SEO 戦略が、今回のケースでも悪用されており、タイトルは URL よりも遥かに大きく目につきやすいため、この罠には多くの人々が騙されると思われる。

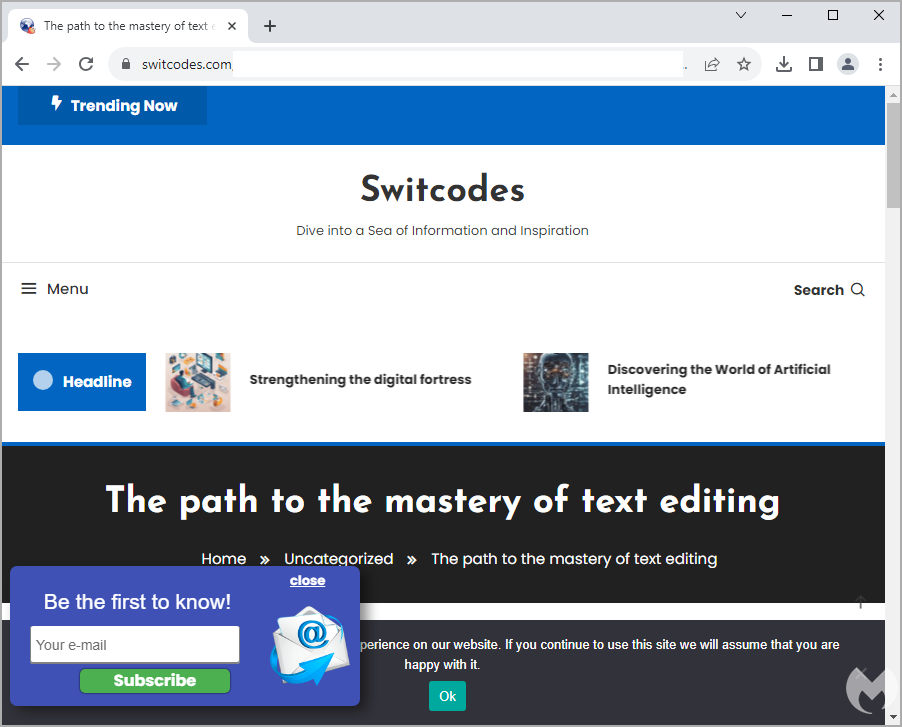

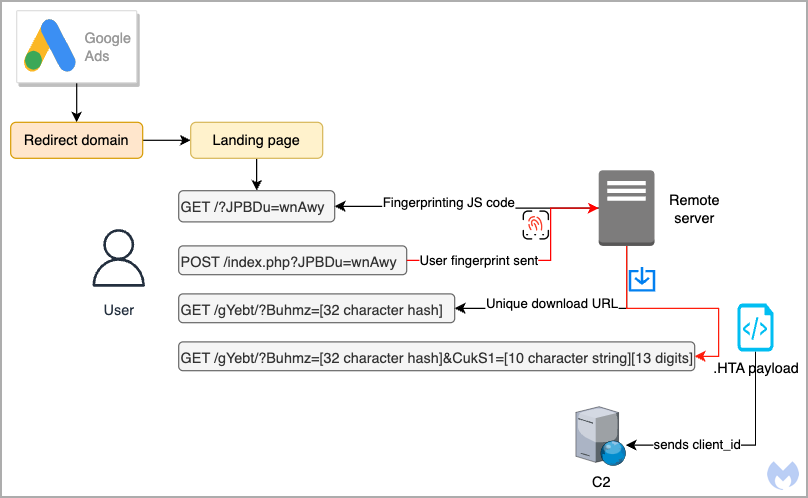

いずれかの広告をクリックした被害者に対して、リダイレクト・ステップが IP をチェックすることで、クローラー/VPN/ボットなどの可能性が高いユーザーがフィルタリングされ、標的として適切とされるものだけが囮サイトに誘導される。

Source: Malwarebytes

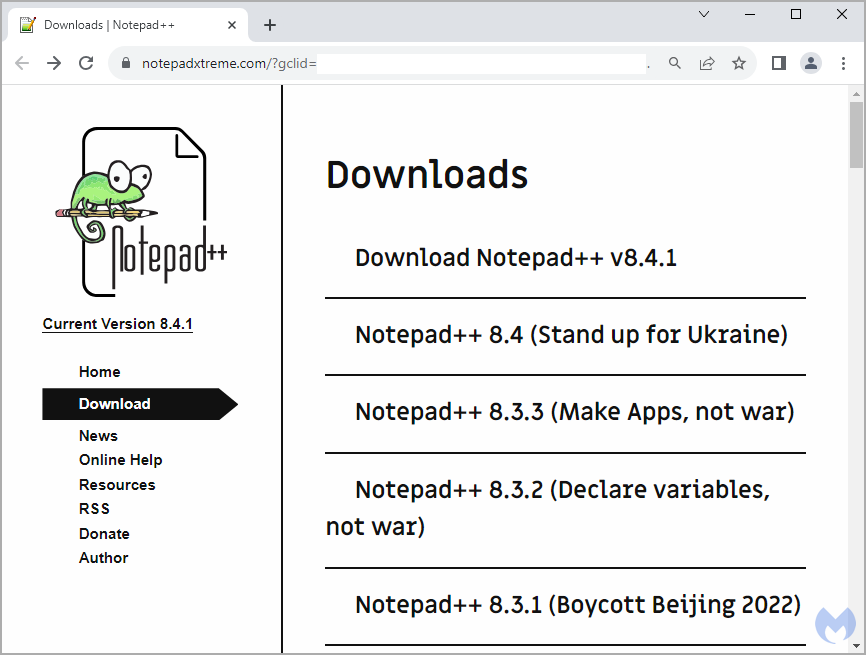

続いて、ターゲットにされた善意のユーザーは、本物の Notepad++ サイトを模倣した “notepadxtreme[.]com” にリダイレクトされ、さまざまなバージョンのテキスト・エディタのダウンロード・リンクを提供される。

Source: Malwarebytes

それらのリンクをクリックした訪問者に対しては、JavaScript スニペットによる2回目のシステム・フィンガープリント・チェックが実行され、サンドボックスを使用する訪問者を示す異常や兆候が確認される。

適切なターゲットとしてマークされた被害者に対して、続いて HTA スクリプトが提供されるが、そこには攻撃者が感染を追跡するための、一意の ID が割り当てられている。このペイロードは、被害者1人に対して1回しか提供されないため、2回目の訪問では 404 エラーが発生する仕組みになっている。

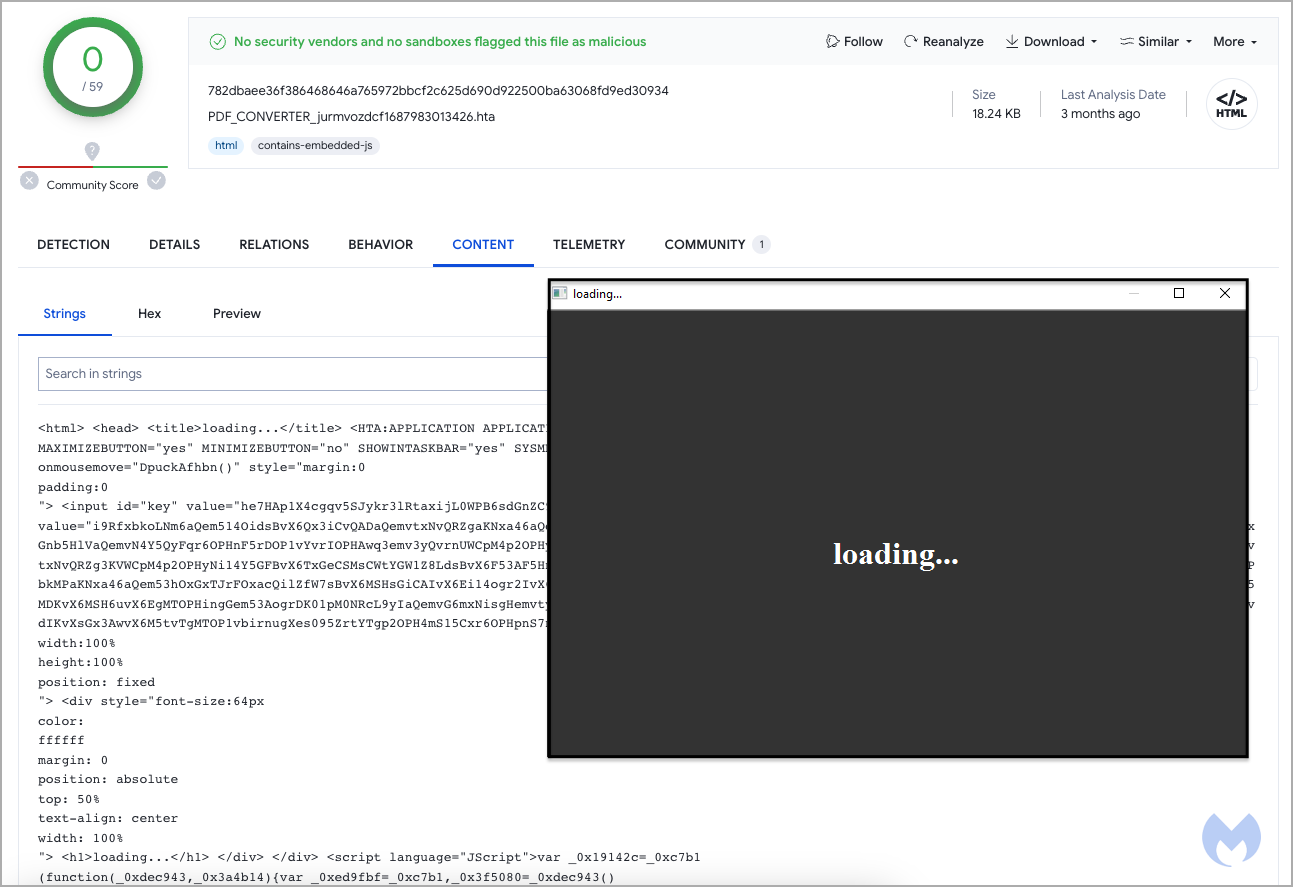

この HTA を Malwarebytes が調査したところ、その時点では兵器化されていなかったという。したがって、有益な情報は得られなかったが、7月にVirusTotal にアップロードされた同一のファイルを、アナリストたちは発見した。

Source: Malwarebytes

このファイルは、カスタム ポートでリモート・ドメインへの接続を試みており、Cobalt Strike の展開の一部である可能性が高いと研究者たちは捉えている。

Source: Malwarebytes

なんらかのソフトウェア・ツールを探しているときに、このようなマルウェアをダウンロードしないようにするためには、Google 検索で宣伝された結果をスキップして、公式ドメインに到達し、それを再確認すべきである。

また、対象となるプロジェクトの実際の Web サイトが不明な場合には、たとえば About ページ/ドキュメント/Wikipedia ページ/公式 SNS などを確認してほしい。

さきほども、「Chrome/Edge/Firefox の偽アップデート:狡猾なデス手口で誘う ClearFake マルウェア」という、AiTM フィッシングの記事をポストしました。そうしたら、今度は Notepad++ の偽広告で、マルウェアを流し込むという、Google 検索の偽広告キャンペーンの話です。なんというか、Google の広告を信じてはイケない時代になってきた感があります。

You must be logged in to post a comment.