Quasar RAT Leverages DLL Side-Loading to Fly Under the Radar

2023/10/23 TheHackerNews — Quasar RAT というオープンソースのリモート・アクセス型トロイの木馬は、DLL のサイドローディングを利用して感染させた Windows ホストから、水面下でデータを吸い上げることが確認されている。Uptycs の研究者である Tejaswini Sandapolla と Karthickkumar Kathiresan は、「この手法は、 Windows 環境内で ctfmon.exe/calc.exe ファイルが実行されるという、固有の信頼を利用している」と先週に発表した報告書で述べ、このマルウェアが攻撃チェーンの一部として、ctfmon.exe/calc.exe に依存していることを詳しく説明した。

CinaRAT や Yggdrasil という名前でも知られる Quasar RAT は、C#ベースのリモート管理ツールである。そして収集するものには、システム情報/実行アプリケーション・リスト/ファイル/キー・ストローク/スクリーン・ショットなどがあり、また、任意のシェル・コマンドを実行できる。

DLL サイドローディングとは、良性の実行型ファイルが依存する正規の DLL ファイルに替えて、同じ名前を持つ悪意の DLL ファイルを起動することで、独自のペイロードを実行するものである。そのために、多くの脅威アクターにより採用されるという、一般的な攻撃の手法である。

MITRE は「攻撃者は、アクションを隠す手段として、サイドローディングを使用する可能性が高い。それらは、正当で信頼できる、システムまたはソフトウェア・プロセスの下で、潜在的に昇格された権限で実行される」と指摘している。

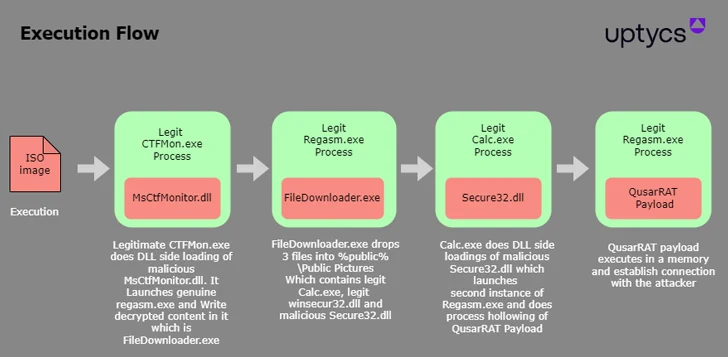

Uptycs により文書化された攻撃の出発点は、3つのファイルを含む ISO イメージ・ファイルである、eBill-997358806.exe とリネームされた ctfmon.exe という正規のバイナリ、および、monitor.ini とリネームされた MsCtfMonitor.dll ファイル、そして悪意のある MsCtfMonitor.dll で構成される。

研究者たちは、「バイナリファイル eBill-997358806.exe が実行されると、偽装された MsCtfMonitor.dll という名前のファイルが DLL サイドローディングされるが、その中には悪意のコードが隠されている」と述べている。

この隠されたコードである FileDownloader.exe が、Windows Assembly Registration Tool である Regasm.exe に注入され、次の段階の起動が準備される。そして、正規の calc.exe ファイルが起動されるたびに、DLL サイドローディングを通じて不正な Secure32.dll が再ロードされ、最終的な Quasar RAT ペイロードを起動する。

このトロイの木馬に組み込まれている機能には、システム情報を送信するためのリモート・サーバとの接続の確立および、エンド・ポイントへのリモート・アクセスのためのリバース・プロキシのセットアップもあるという。

この脅威アクターの正体について、また、攻撃を成功させるために使用された正確なイニシャル・アクセス・ベクターについては不明だが、フィッシング E メールにより拡散された可能性が高いという。したがってユーザーは、疑わしい E メール/リンク/添付ファイルに警戒する必要がある。

Windows の正規アプリ ctfmon/calc を悪用する、Quasar RAT という DLL-SideLoading マルウェアに関する記事です。このブログ内を検索したら、2022/10/21 の「Emotet の新たなマルスパム・キャンペーン:CoinMiner と Quasar RAT のドロップが始まった」と、2023/10/12 の「NuGet に悪意のパッケージ:.NET 開発者に SeroXen RAT を配信している」が関連記事として見つかりました。よろしければ、DLL Sideloading で検索も、ご利用ください。

You must be logged in to post a comment.