Hackers Using MSIX App Packages to Infect Windows PCs with GHOSTPULSE Malware

2023/10/30 TheHackerNews — Google Chrome/Microsoft Edge/Brave/Grammarly/Cisco Webex 用の偽の MSIX Windows アプリ・パッケージ・ファイルを使って、GHOSTPULSE という新種のマルウェア・ローダーを配布する、新たなサイバー攻撃キャンペーンが確認されている。Elastic Security Labs の研究者 Joe Desimone は、先週に発表した技術レポートの中で、「MSIX とは、開発者がアプリケーションをパッケージ化し、Windows ユーザーに配布することで、インストールを可能にするための、Windows app package format である」と説明している。

その一方で彼は、「MSIX は、購入したコード署名証明書へのアクセスを必要とする。それを盗み出すことも可能だが、この仕組みを悪用できるのは、平均以上のリソースを持つ脅威グループのみとなる」と述べている。

危険な Web サイト/検索エンジン最適化 (SEO) ポイズニング/不正広告などの既知の技術に騙され、MSIX パッケージをダウンロードするよう誘導されたターゲットは、偽のインストーラーを実行してしまう。

悪意の MSIX ファイルが起動すると、インストール・ボタンをクリックするよう促すウィンドウが開く。続いて、PowerShell スクリプトが起動して、リモートサーバ (manojsinghnegi[.]com) から侵害されたホスト上へと、GHOSTPULSE が密かにダウンロードされる。

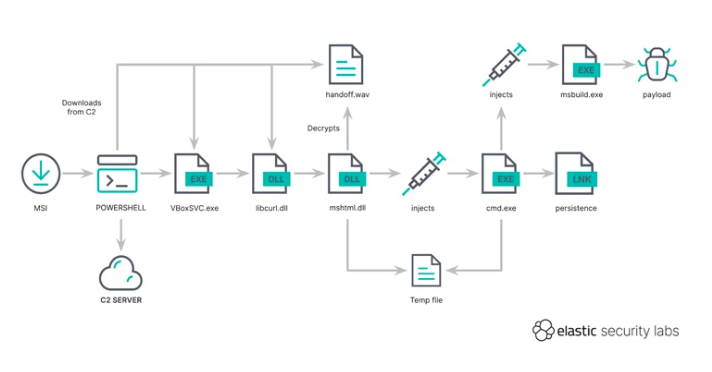

このプロセスは、複数の段階に分かれている。最初のペイロードは Oracle VM VirtualBox サービス (VBoxSVC.exe) を装う TAR アーカイブ・ファイルだ。そして、そこに取り込まれた実行ファイルの正体は、 Notepad++ (gup.exe) がバンドルされた正規のバイナリである。

また、この TAR アーカイブ内には、handoff.wav とトロイの木馬化されたバージョンの libcurl.dll が仕込まれている。そして、gup.exe が DLL のサイドローディングに対して脆弱なことを悪用してロードされ、感染プロセスを次の段階に進めていく。

Joe Desimone は、「PowerShell はバイナリ VBoxSVC.exe を実行し、カレントのディレクトリから悪意の DLL libcurl.dll をサイドロードする。さらに、暗号化された悪意のコードのフット・プリントを最小限に抑えることで、脅威アクターはファイル・ベースの AV/ ML スキャンを回避する」と述べている。

その後に、handoff.wav の解析により、改ざんされた DLL ファイルは暗号化されたペイロードをパックする。この方式は、モジュール・ストンピングという方法で、mshtml.dll をデコード/実行するものであり、最終的に GHOSTPULSE がロードされる。

GHOSTPULSE はローダーとして機能し、SectopRAT/Rhadamanthys/Vidar/Lumma/NetSupport RAT などの、最終的なマルウェアの実行を開始する。そこでは、process doppelgänging という名の、既知の手法を採用されている。

文中にもあるように、MSIX は Microsoft が提供する、最新のパッケージング・ツールであり、多くのベンダーが利用するものです。このブログの中を、MSIX で検索してみたところ、関連情報として 2023/10/19 の「KeePass の偽サイトに御用心:Google Ads と Punycode を用いる巧妙なトリック」と、2022/03/08 の「Emotet の追跡調査:2021年11月より着実に勢力を回復し 13万台に感染」が見つかりました。よろしければ、ご参照ください。

You must be logged in to post a comment.