Citrix Bleed: Mass exploitation in progress (CVE-2023-4966)

2023/10/30 HelpNetSecurity — Citrix NetScaler ADC/Gateway デバイスに影響を及ぼす、深刻な情報漏えいの脆弱性 CVE-2023-4966 (Citrix Bleed) が、脅威アクターたちにより積極的に悪用されている。セキュリティ研究者である Kevin Beaumont によると、あるランサムウェア・グループが、Citrix Bleed 攻撃チェーンを自動化するための Python スクリプトを配布し、また、その他のグループは、実用的なエクスプロイトを活用し始めているという。

CVE-2023-4966の悪用

これまでにも脅威アクターたちは、Citrix NetScaler ADC の脆弱性を素早く悪用してきたが、今回の脆弱性についても同様である。

脆弱性 CVE-2023-4966 は、インターネットに露出した脆弱な Netscaler デバイスのメモリから、攻撃者による有効なセッション・トークンの窃取を許すものである。侵害されたセッション・トークンは、アクティブなセッションをハイジャックするために、リモートから容易に悪用できる。つまり、多要素認証であっても効果的にバイパスし、アプライアンスへの自由なアクセスを得るために悪用されてしまう。

10月10日に Citrix は、脆弱性 CVE-2023-4966 に関連するセキュリティ・アドバイザリを発表し、顧客に対してアップデートを迅速に実施するよう促した。

しかし、その1週間後に Mandiant の研究者たちが、この脆弱性は 2023年8月下旬から、攻撃者たちにゼロデイとして悪用されており、その影響が各種のサービス/テクノロジーに及び、政府機関も攻撃されていることも判明した。

Mandiant の指摘は、脆弱性のあるデバイスをアップデートするだけでは、攻撃者を排除できないというものだ。つまり、アクティブなセッションを全て終了させ、攻撃者によるウェブシェルやバックドアが残されていないことを確認する必要がると、管理者たちに対してアドバイスしている。10月23日の Netscaler ブログでも、アクティブなセッションを停止する方法が説明されている。

デバイスへの侵害の有無を調べる

Mandiant の研究者たちは、「利用できるログがなく、悪用に関するアーティファクトが存在しないため、組織として予防措置を取るべきだ。脆弱な NetScaler ADC/Gateway アプライアンスを介して、リソース・アクセスのためにプロビジョニングされたアイデンティティの、認証情報のローテーションを検討する必要がある」と

指摘している。

その一方で、10月25日に Assetnote の研究者たちが、PoC エクスプロイト・スクリプトを公開し、攻撃が広範に及び始めたことで、この侵害に関するいくつかの指標が、Web のアクセス・ログに記録され始めているという。

Kevin Beaumont は、 「大半の脅威者は Python スクリプトを使用しており、盗まれたセッションキーを “/logon/LogonPoint/Authentication/GetUserName” に投稿している。したがって、そのトラフィックを確認することも可能だ」と述べている。

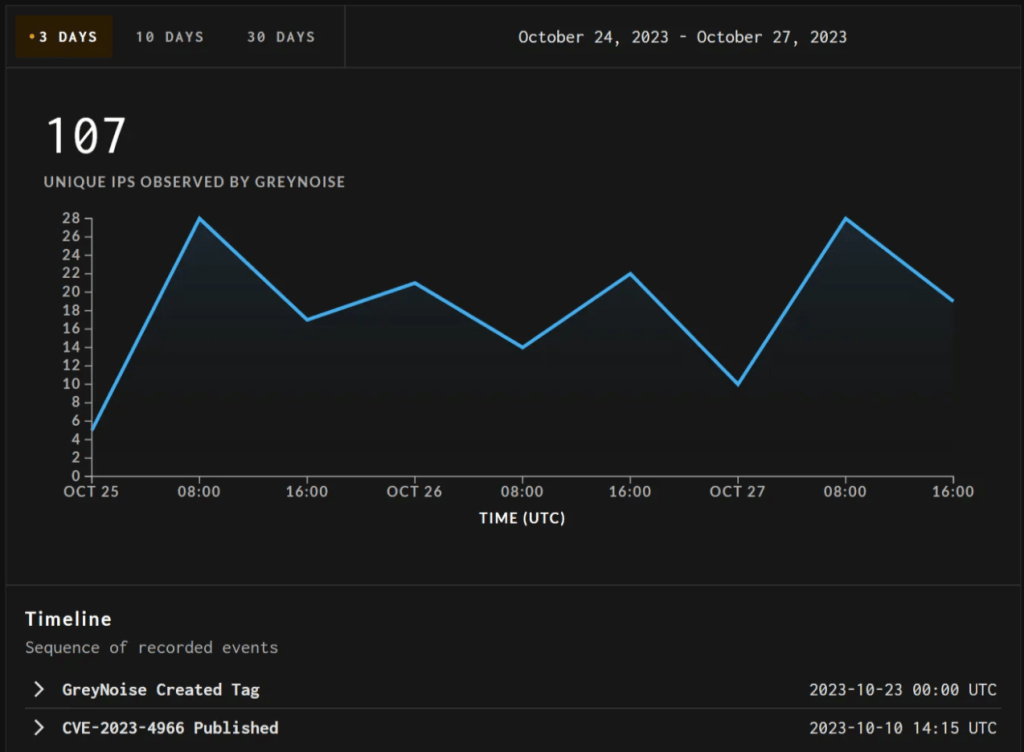

彼は、「GreyNoise により文書化された 120以上の攻撃 IP からのトラフィックを参照する限り、セッション・トークンを早急に無効化する方が適切かもしれない。また、User Agent フィールドにおける Python と GetUserName に組み合わせを探すこと、あるいは、実際のログイン・リクエストの前に置かれた GetUserName を探すことも有効だと思われる」と付け加えている。

この、Citrix Bleed と名付けられた NetScaler の脆弱性 CVE-2023-4966 ですが、脅威アクターによる積極的な悪用が進んでいるようです。これまでの報道は、以下のとおりです。よろしければ、ご参照ください。

10/23:CVE-2023-4966:いくつかの悪用の事例が確認されている

10/18:CVE-2023-4966:8月以降における積極的な悪用が判明

10/10:NetScaler の脆弱性 CVE-2023-4966 が FIX:機密情報の漏洩

You must be logged in to post a comment.