Confidence in File Upload Security is Alarmingly Low. Why?

2023/11/07 TheHackerNews — テクノロジー/金融サービス/エネルギー/ヘルスケア/政府機関など多くの業界が、クラウドベースやコンテナ化された Web アプリケーションの導入を急いでいる。そのメリットは否定できない。しかしこのシフトは、セキュリティ上の新たな課題をもたらす。OPSWAT の 2023 Web Application Security レポート では、次のことが明らかにされている:

- 75%の組織が、今年にインフラを最新化した。

- 78%がセキュリティ予算を増額している。

- その一方で、自社のセキュリティ態勢に信頼を寄せているのは、わずか2%である。

なぜ、セキュリティに対する自信が、インフラのアップグレードに遅れをとるのか?そして、どのように OPSWAT はギャップを埋めるのか?その理由を探ってみよう。

セキュリティのアップグレードを上回るインフラの進化

技術の進歩に、セキュリティ・アップグレードのペースが追いついていない。このギャップは、特にファイル・アップロードのセキュリティにおいて顕著である。それぞれの企業は、マイクロサービスやクラウド・ソリューションを活用した、分散型のスケーラブルなアプリケーションを採用することで、インフラを更新している。

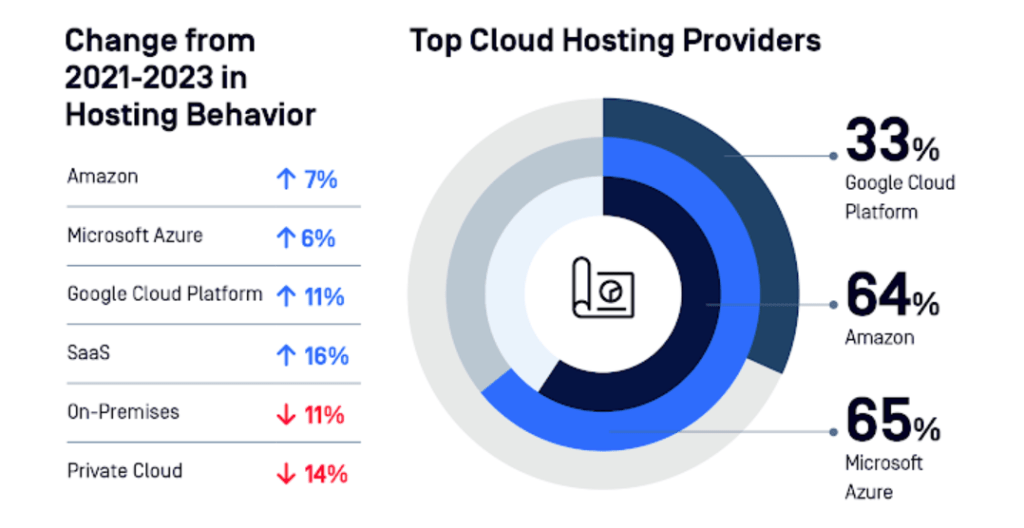

クラウド・ホスティング

企業はスケーラビリティと効率性を求めて、パブリック・クラウド・ホスティングに移行している。また、プライベート・クラウドやオンサイト・ホスティングが衰退する一方で、SaaS (Software as a Service) の採用が拡大している。データは複数のクラウド・ストレージ・プロバイダーに分散されている。残念ながら、それにより複雑さが増し、新たな攻撃ベクターが生み出されていく。

企業はコンテナへ移行しつつある

97% の組織が、Web ホスティング環境でコンテナを使用しているか、12ヶ月以内にコンテナを導入する予定であることが判った。利用されるコンテナの上位は、Azure Kubernetes/AWS Kubernetes/Docker が占めている。マイクロサービスにおける設定のミスやアップデートの増加は、脆弱で古いコンポーネントを活用したファイル・アップロード攻撃に扉を開く。

安全でないファイル・アップロードに関する懸念

我々の調査では、3つの主要な懸念事項が浮き彫りになっている:

データ漏えい

1番の懸念事項は、データ漏えいであり、その中でも風評被害/事業収益の損失/規制による罰金などが上位に挙げられている。攻撃者が機密データにアクセスすることで、被害者に金銭的損失/規制上の罰金/風評被害をもたらされる可能性がある。

コンプライアンス

GDPR (General Data Protection Regulation) が最も高い回答率でリードしている。GDPR は、セキュリティに関する意思決定の決め手となったと、56% の企業が回答している。

マルウェア

回答者の 98% が、ファイル・アップロードからのマルウェア攻撃を懸念している。

ファイル・アップロードのセキュリティには修正が必要

クラウド・ホスティングやコンテナ化された Web アプリケーションへの移行が進む中で、効果的なセキュリティ対策の必要性はさらに高まっている。サイバー犯罪者がファイル・アップロードの脆弱性を悪用して、安全なネットワークに不正アクセスを仕掛けるためだ。

我々は次のことを発見した:

- マルウェアに対してマルチエンジン・スキャンを使用しているのは、わずか 63%である。

- ゼロデイやエンベデッド型の脅威に対処するために、CDR (Content Disarm and Reconstruction) を介してファイルを無効化しているのは、わずか 32%である。

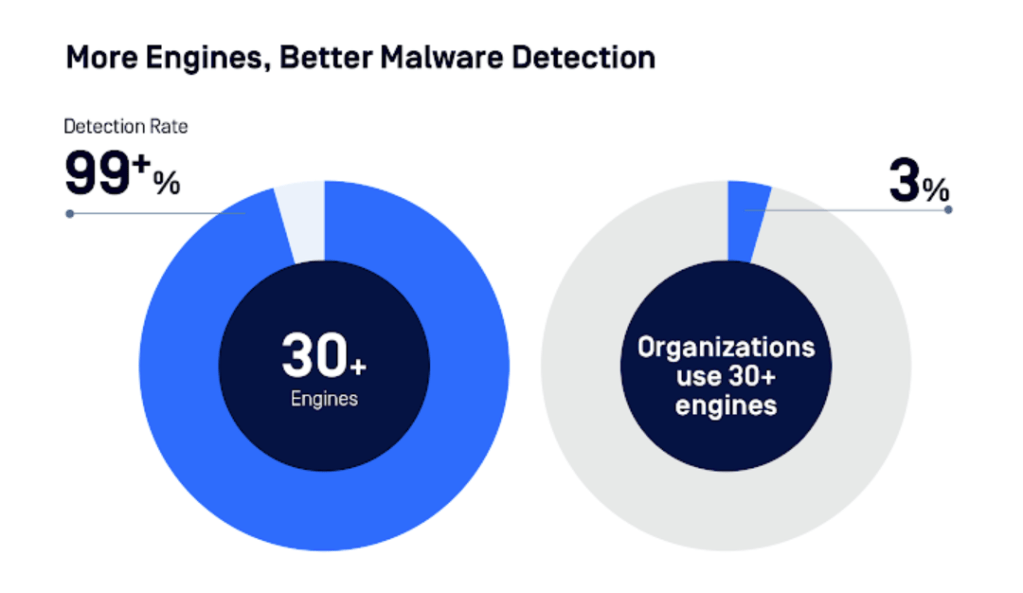

- 複数のマルウェア対策エンジンを採用することは、極めて重要である。30以上のエンジンでスキャンした場合、99% 以上の精度を達成している。

前進するために

進化するインフラと攻撃対象の増加に対応するため、企業は予防と検出をベースとするテクノロジーを活用した統合ソリューションを必要としている。

より多くのアンチウイルス・エンジン

悪意のファイルのアップロードやマルウェアに対抗するために、複数のアンチウイルス (AV:antivirus) エンジンを使用することで、保護レイヤーが追加され、検出率を高められる。それぞれのウイルス対策エンジンは、さまざまな脅威を検出するための独自のルールとアルゴリズムを持っている。

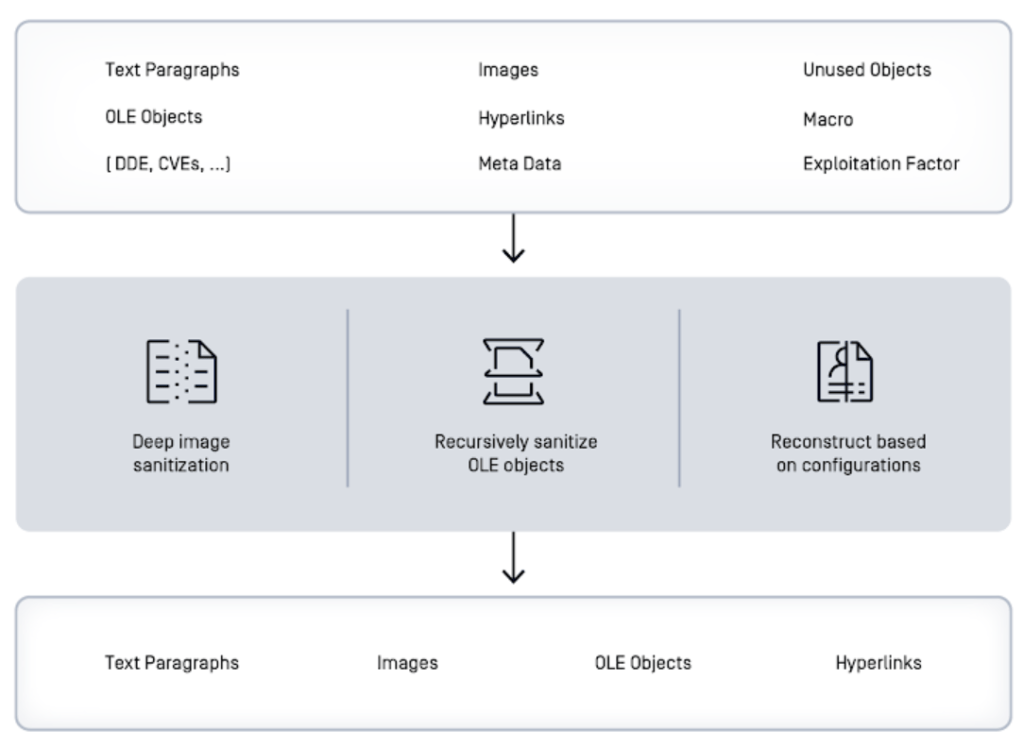

Deep CDR:アクティブなコンテンツを解除し、安全なファイルを再生成する

我々の調査によると、大企業では、Deep CDR によりアクティブなコンテンツを無効化し、安全なファイルを再生成している。その一方で、PDF やマクロ内の JavaScript などのオブジェクトが埋め込まれた、ポリシー外のファイルに対して警告を発し、ブロックすることで、ファイルから脅威の可能性を除去している。

10億のデータ・ポイント

Web アプリケーションを、脆弱性のない状態に保つことは必須である。File-Based Vulnerability Assessment 技術を導入し、インストール前にアプリケーションやファイル・ベースの脆弱性を検出し、ハッカーが悪用する可能性のある将来のバックドアを塞ぐことが強く推奨される。我々は、特許技術 (U.S. 9749349 B1) を使用して、実際のデバイスやユーザーで校正される、10億を超えるデータ・ポイントから収集した脆弱性を評価する。

AI によるマルウェア解析

OPSWAT Filescan は、ファイルに対して高速な適応型脅威分析を行い、ゼロデイ・マルウェアを検出し、ファイルや URL などの多様なソースから、侵害の兆候 (IOCS) を迅速に発見する。そして、機械学習によるファジー・ハッシュと類似性スコアを使用して、詳細な分析を実行する。

終わりに

Web アプリケーションのインフラがクラウド化するにつれ、攻撃対象は拡大している。OPSWAT MetaDefender は、悪意のファイルのアップロードやデータ損失から、組織を守るための手段のひとつだ。現在のインフラとシームレスに統合された、主要なファイル・アップロード・セキュリティ技術を組み合わせることで、進化する脅威の状況に対応できる。

今年は、GoAnywhere や MOVEit などの MFT (Managed File Transfer) にとって、とんだ災難の年になりました。この記事のベースになっている OPSWAT の 2023 Web Application Security は、ファイルのアップロードだけに特化してものではありませんが、そのような背景から、このような内容になっているのだろうと思います。OPSWAT からダウンロードが可能なレポートは、たくさんのグラグでデータを提供してくれているので、オススメです。よろしければ、File Transfer で検索も、ご利用ください。

You must be logged in to post a comment.