Booking.com Customers Scammed in Novel Social Engineering Campaign

2023/11/30 InfoSecurity — Secureworks の新しい調査によると、Booking.com の顧客が斬新なソーシャル・エンジニアリング・キャンペーンの標的となり、サイバー犯罪者にとって大きな利益をもたらしているという。研究者たちによると、このキャンペーンは遅くとも1年前から行われているようだ。最初に、Vidar infostealer を介して、パートナー・ホテルの Booking.com 認証情報にアクセスする。続いて、この情報を悪用して Booking.com の顧客にフィッシング・メールを送り、支払い情報を渡すように騙して、金銭を盗み出すというインシデントが多発している。

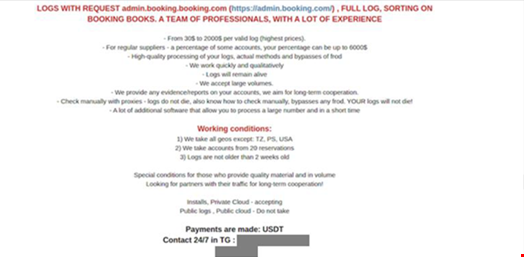

この詐欺の結果として、2つのサイバー犯罪フォーラムにおいて、Booking.com のポータル・サイトの認証情報が最高で $2,000 で販売されていると、研究者たちは指摘している。

詐欺の手口

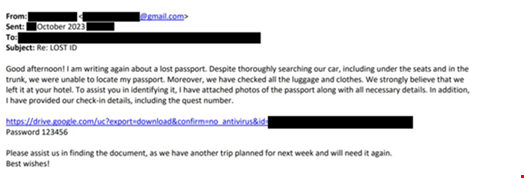

Secureworks が調査した、2023年10月の攻撃で脅威アクターは、ホテルの運営スタッフに電子メールを送り、身分証明書を紛失したので、それを探すための支援を要請していた。そのメッセージには、添付ファイルや悪意のリンクは含まれていない。

不審に思う理由もないため、従業員はメールに返信し、この偽顧客を支援するために必要な追加の情報を、脅威アクターに要求してしまった。

その週の後半に、脅威アクターは電子メールを返信し、その身分証明書はパスポートだと述べ、ホテルに置き忘れたと強く確信していると指摘した。そして、パスポートの写真と宿泊客のチェックインの詳細が保存されているとする、Google Drive の URL リンクを添付した。

ホテルの従業員がリンクをクリックすると、ZIP アーカイブがコンピュータのデスクトップにダウンロードされた。Microsoft Defender により、この ZIP は Vidar Infostealer だと識別されたが、複数回の試行失敗の後に、デバイス上で実行された。

このファイルの内容を分析した Secureworks は、パスワードのみを盗むように設定された、Vidar のサンプルであることを確認した。

公開されたレポートによると、このキャンペーンでは他の被害者に対しても、Google Drive の URL を含むほぼ同じ内容のメールが送信されていたという。

このマルウェアが実行された翌日に、ホテルの従業員が確認したのは、Booking.com アカウントからの複数のメッセージ送信であり、近日中に訪れる予定の宿泊客からのものであったという。しかし、その数時間後に顧客たちは、自分のアカウントから金銭が引き出されたと不満を漏らし始めたという。つまり、攻撃者は Vidar を展開し、ホテルの Booking.com 認証情報を盗み出し、それを悪用してアカウントにアクセスしたことが示唆される。

Secureworks によると、この種のアクティビティは、遅くとも1年前に始まった広範なキャンペーンの一環であり、Booking.com からの電子メールまたはアプリ内のメッセージを受信した顧客たちが、予定されている宿泊に対する支払い詳細の確認していたことが確認された。これらのメッセージには、引き出そうとする詳細情報を入力させるための悪意の URL が含まれており、そこで騙された被害者のアカウントから、攻撃者は現金を引き出していたという。

研究者たちの推測は、この脅威アクターが admin.booking.com プロパティ管理ポータルの認証情報を盗み出し、公式のアプリと電子メールアドレス (noreply@booking.com) を介して、正当性を装うメッセージをしていたというものだ。

不穏なねじれ

この Booking.com のキャンペーンのバリエーションとして、病気の子供を連れた客を装う攻撃者が、スコットランドのホテルに対してソーシャル・エンジニアリングを仕掛けたことが報告されている。

Cyber Fraud Centre Scotland の CEO である Jude McCorry によると、この詐欺は、脅迫者がホテルに電話をかけ、重篤なアレルギーを持つ子供を連れて宿泊する予定であり、それを伝えるための詳細が記載されたドキュメントを送るところから始まったという。そのメッセージを受け取った受付係が、ドキュメントを開いたことでマルウェアが動き出し、booking.com の全ての予約に、攻撃者はアクセスできるようになった。

その後に、すべての宿泊予定客に対して、予約の全額を支払うように要求するメッセージが送られた。

Jude McCorry は、「この例が示すのは、詐欺を成功させるために、あらゆるレベルへと進化したサイバー犯罪者がいるということだ。このような方法で、ソーシャル・エンジニアリングを仕掛けることは、必ずしも新しいことではない。また、病気の子供という手口は、犯罪者にとって容易いことだ。このようなことが起こっても、驚くべきことではないのだ。このようなインシデントに巻き込まれた被害者たちに同情する。今回の被害者は、さらなる配慮が必要なゲストだと捉えた受付係であり、でき得る限りの対応をしたはずだ」と述べている。

効果的なキャンペーン

Secureworks Counter Threat Unit の脅威インテリジェンス担当ディレクターである Rafe Pilling は、この詐欺は Booking.com の正規顧客をターゲットにしており、信頼できる情報源から発信されているように見えるため、成功率が高いと説明している。

Rafe Pilling は、「きわめて巧妙なソーシャル・エンジニアリングだ。まず、顧客を助けたいと思っているホテルの従業員を標的にすることで、迅速に行動できる。そして、高額な支払いが生じる休暇をターゲットにしている。信頼できる Booking.com というサプライヤーから、行動を起こさなければ宿泊がキャンセルされるというメールが届けば、誰もが瞬時に反応するのは理解できる」とコメントしている。

さらに、Secureworks の報告書によると、それらのメールの文言が、平均的なフィッシング・メールよりも洗練された英語だったという。

Rafe Pilling は、この攻撃は極めて標的を絞った大規模なものである。そして、パートナー・ホテルにおける効果的な管理体制と、従業員と顧客におけるフィッシング脅威への認識をも欺くため、この種の詐欺を撲滅するのは難しいと付け加えている。

この調査結果は、Booking.com の認証情報の要求から始まり、Vidar infostealer の展開、そして、被害者からの苦情に至るという、脅威アクティビティ全体の “キルチェーン” を示している。

Rafe Pilling は Infosecurity の取材に対して、「犯罪者向けフォーラムでは、他のサードパーティの予約サービスを標的とする、脅威アクティビティが議論されていることを、Secureworks が確認している。たとえば、Airbnb の認証情報にも関心が集まっている」と語っている。

このキャンペーンに対処する方法

Secureworks は、ホスピタリティ・セクターの組織や、Booking.com サービスを利用している顧客に対して、この種の詐欺から身を守るためのアドバイスを発表した。

ホスピタリティ企業

- 従業員に対して、この種のキャンペーンと受信メールの兆候を認識させる。

- Booking.com のアカウントに多要素認証 (MFA) を導入する。

- 利用可能なコントロールを使用して、システムへのアクセスを確認および制限する。

宿泊予定客

- 支払詳細を要求するメールやアプリのメッセージには、たとえそれが合法的な送信元からのものであったとしても注意すべきである。

- ユーザー名とパスワード、または、クレジットカード情報をフォームに入力するよう求められる際に、何らかの違和感を感じたときには、別のルートから連絡して要求について確認するべきである。

最近の Booking.com というと、宿泊事業者に対して入金が遅れるというニュースを聞きますが、この記事では全く触れられていません。そのことに関連するやり取りが、ソーシャル・エンジニアリングの入口になるのかと思って訳し始めましたが、まったく別の展開でした。だいぶ以前の 2021/07/13 に、「フィッシングに遭った夫婦が犯人を追跡:莫大な仮想通貨の在処を見つけたが」という記事をポストしていますので、よろしければ、ご参照ください。

You must be logged in to post a comment.