Google fixes 8th Chrome zero-day exploited in attacks this year

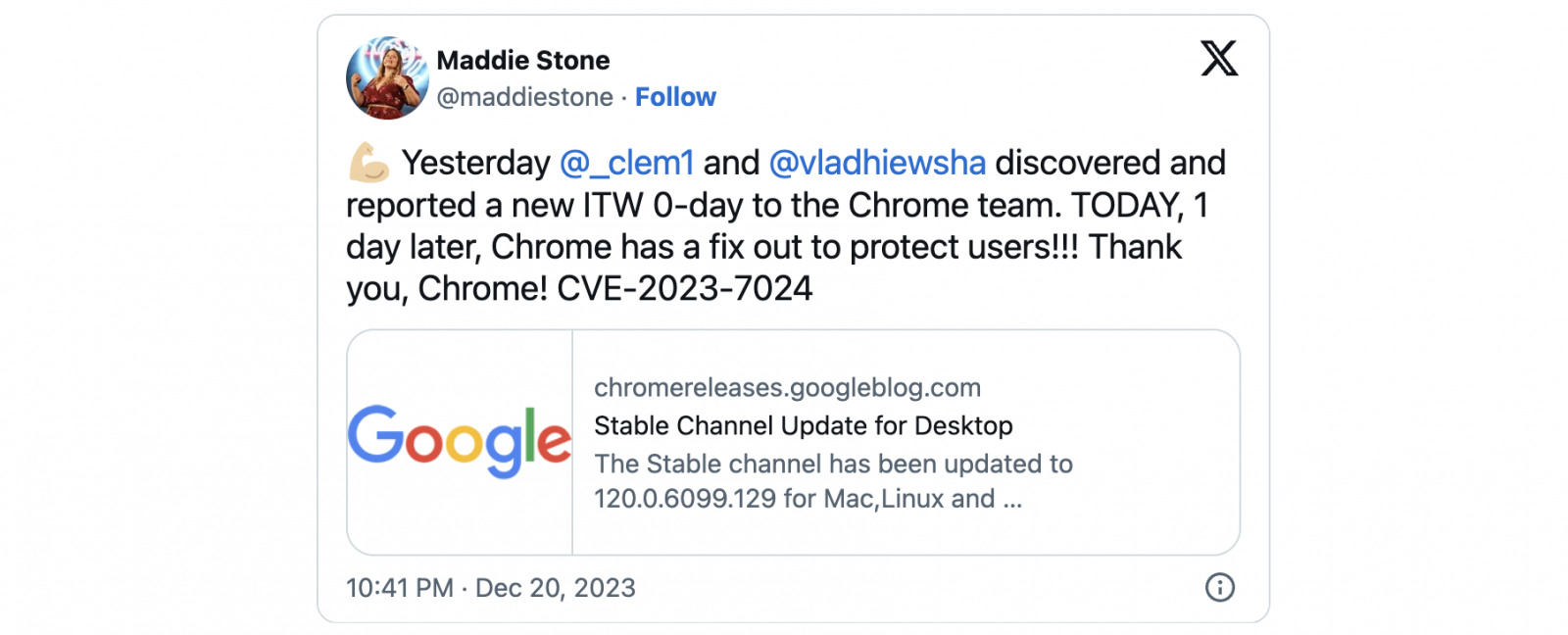

2023/12/20 BleepingComputer — Google Chrome のゼロデイ脆弱性を修正するための、緊急アップデートが公開された。Google は、「脆弱性 CVE-2023-7024 が、野放し状態で悪用されていることを認識している」と述べている。このゼロデイバグが Google に報告された翌日に、世界中の Stable Desktop チャンネル・ユーザー向けに修正版が提供された。Windows 版の 120.0.6099.129/130 と、Mac/Linux 版の120.0.6099.129 が、パッチ適用済のバージョンである。

このバグは、Google TAG の Clement Lecigne と Vlad Stolyarov により発見/報告された。Google TAG が発見するバグは、野党政治家/反体制派/ジャーナリストなどの、高リスクの個人の端末にスパイウェアを展開する標的型攻撃で、政府組織に支援された脅威行為者が悪用するケースが多い。

Google は、セキュリティ・アップデートが全てユーザーに配信されるまでには、数日から数週間かかる可能性があるとしているが、BleepingComputer が今日の未明にアップデートを確認したところ、すでに利用可能になっていた。

手動でのアップデートが行われない場合であっても、Chrome は自動的に新しいアップデートをチェックするため、次回の起動時にインストールされる。

今年8番目の Chrome ゼロデイ・パッチ

この、深刻度の高いゼロデイ脆弱性 CVE-2023-7024 は、オープンソースの WebRTC フレームワークに存在する、ヒープバッファ・オーバーフローの欠陥に起因している。Chrome の他にも、Firefox/Safari/Edge などの Web ブラウザにおいて、JavaScript API を介した RTC (Real-Time Communications)により、ビデオストリーミング/ファイル共有/VoIP などの機能が提供されている。

Google は、脆弱性 CVE-2023-7024 がゼロデイとして悪用されていることを把握しているが、インシデントの詳細については明らかにしていない。

同社は、「バグの詳細やリンクへのアクセスは、大多数のユーザーが修正プログラムでアップデートされるまで、制限される可能性がある。また、バグがサードパーティ・ライブラリに存在し、それに依存する他のプロジェクトにおいて、脆弱性が修正されていない場合にも制限が設けられる」と述べている。

それは、新たに公開された技術情報を悪用させないための配慮であり、脅威アクターによる独自の CVE-2023-7024 エクスプロイト開発を、抑制することを目的としている。

2023年の Google は、攻撃で悪用された7件のゼロデイ脆弱性である、CVE-2023-6345/CVE-2023-5217/CVE-2023-4863/CVE-2023-3079/CVE-2023-4762/CVE-2023-2136/CVE-2023-2033 にパッチを提供してきた。

そのうちのいくつかは、今回の CVE-2023-4762 のように、同社がパッチをリリースした数週間後に、スパイウェアを展開するために悪用されたゼロデイバグとしてタグ付けされた。

今年8番目の Chrome ゼロデイ・パッチとのことですが、これは多すぎるのでしょうか?それとも、少なすぎるのでしょうか? 文中には、Firefox/Safari/Edge などの名前が並んでいるので、きっと Chromium/WebKit の脆弱性なのでしょう。というわけで、2023年も暮れていきます。世界中の脅威アクターたちに狙われ続ける製品なだけに、来年も Google さんには頑張ってほしいところです。よろしければ、Chrome で検索も、ご利用ください。

You must be logged in to post a comment.