Ivanti Connect Secure zero-days exploited to deploy custom malware

2024/01/12 BleepingComputer — 今週に公開された Ivanti Connect Secure の2つのゼロデイ脆弱性だが、スパイ行為を目的とした複数のカスタム・マルウェア・ファミリーの展開において、2023年12月初旬から悪用されていたことが判明した。これらの脆弱性 CVE-2023-46805/CVE-2024-21887 の悪用に成功した攻撃者は、認証をバイパスして、脆弱なシステム上で任意のコマンド注入を可能にしていた。ただし Ivanti は、少数の顧客が標的にされていたに過ぎないと述べている。

このインシデントを Ivanti と共同で調査している Mandiant のレポートによると、この攻撃を操る脅威アクターは UNC5221 として追跡されており、スパイ活動に関与しているという。

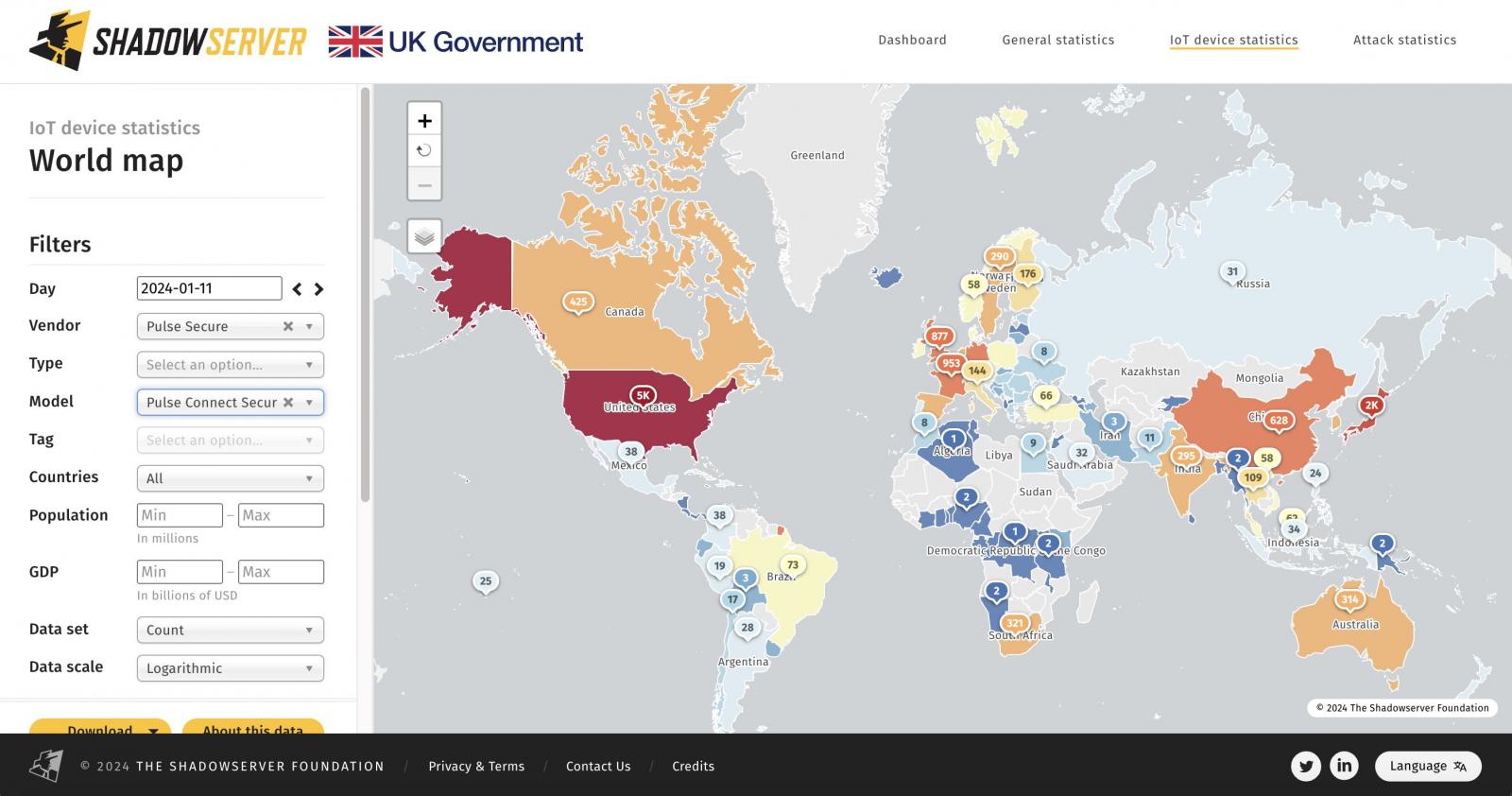

脅威モニタリング・サービス Shadowserver は、2024年1月12日の時点で 17,100台の Invanti CS アプライアンスを、同社のスキャナーがパブリック・ウェブ上で検出したとし、その大半が米国にあることを X に掲載した。しかし、そのうちの何台が脆弱であるのかは、現時点においては不明であるという。

展開されているマルウェア

UNC5221 による攻撃後のステップにおいて、5つのカスタム・マルウェアを含む各種のツールが使用され、Web シェルの設置/コマンドの実行/ペイロードの投下/認証情報の窃取などが実施されていることを、Mandiant は検出している。

攻撃に使用されたツールの概要は、以下の通りだ:

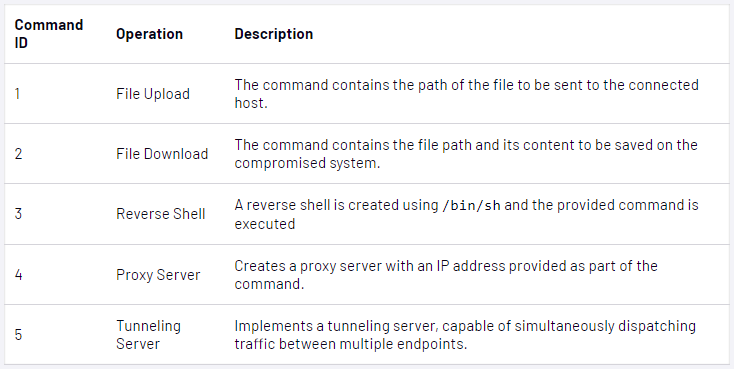

- Zipline Passive Backdoor:ネットワーク・トラフィックを傍受するカスタム・マルウェアであり、ファイルのアップロードとダウンロード/リバース・シェルの作成/プロキシ・サーバー/サーバー・トンネリングなどをサポートする。

- Thinspool Dropper:カスタムシェル・スクリプト・ドロッパーであり、LightwireWeb シェルを Ivanti CS に書き込む。

- Wirefire web shell:認証を必要としない任意のコマンドの実行とペイロードのドロップをサポートする、 Python ベースのカスタム Web シェル。

- Lightwire web shell:正規のファイルに埋め込まれた、Perl ベースのカスタム Web シェル。

- Warpwire harverster:ログイン時に認証情報を取得して、Command and Control (C2) サーバに送信する、JavaScript ベースのカスタムツール。

- PySoxy tunneler:ネットワーク・トラフィックのトンネリングを容易にし、ステルス性を高める。

- BusyBox:各種のシステム・タスクで使用される、多数の Unix ユーティリティを組み合わせたマルチコール・バイナリ。

- Thinspool utility (sessionserver.pl):マルウェアの展開を可能にするために、“read/write” としてファイル・システムを再マウントする。

Mandiant のセキュリティ研究者たちは X (旧 Twitter) で、「これらのファミリーの中で最も注目すべきなのは Zipline である。このツールは、libsecure\.so からエクスポートされた関数 accept() をハイジャックする、受動的なバックドアである。Zipline は受信ネットワーク・トラフィックを傍受し、ファイル転送/リバースシェル/トンネリング/プロキシなどをサポートする」と述べている。

さらに Mandiant が発見したのは、攻撃者が検出を回避するために、ターゲットと同じ地域に設定された C2 サーバとして、侵害された使用済み Cyberoam VPN アプライアンスを使用していることである。

以前に Volexity は、中国由来の脅威アクターにより、この攻撃が行われた形跡があると報告していた。しかし、Mandiant のレポートでは、この脅威アクターのアトリビューションについては情報を提供していない。

この件に関する Google の指摘は、UNC5221 の出所について確信を持って評価するのにはデータが不十分であり、以前に知られていた脅威グループとは関連性がないというものだ。

アトリビューションの追跡が達成されていないが、カスタム・マルウェアを使用することで、この脅威アクターは継続的なアクセスを実現している。Ivanti へのパッチが利用可能になった後においても、UNC5221 は意図どおりに、優先度の高いターゲットのサブセット上で、攻撃の足場を維持していることが示唆される。

Mandiant は、UNC5221 が優先順位の高いターゲットに照準を合わせた APT (Advanced Persistent Threat)であると疑っている。

現時点において、この2つのゼロデイに対処するセキュリティ・アップデートは提供されていないが、システム管理者が直ちに実施すべき緩和策を、Ivanti は提供している。

Ivanti の脆弱性 CVE-2023-46805/CVE-2024-21887 の悪用ですが、限定された範囲におけるごく少数の被害だと、同社は発言しています。その一方で、UNC5221 がカスタム・マルウェアを透過しているという、新たな情報が入ってきました。なんとなく、嫌な感じの展開ですね。よろしければ、Ivanti で検索も、ご利用ください。

You must be logged in to post a comment.