Ivanti Connect Secure zero-days now under mass exploitation

2024/01/15 BleepingComputer — Ivanti の Connect Secure VPN および Policy Secure Network Access Control (NAC) アプライアンスに影響を及ぼす、2つのゼロデイ脆弱性が大規模なレベルで悪用されている。脅威インテリジェンス企業 Volexity が発見した、このゼロデイ脆弱性は 2023年12月以降の攻撃で悪用されてきた。そして、2024年1月11日からは複数の脅威グループが、CVE-2023-46805 (認証バイパス) および CVE-2024-21887 (コマンド・インジェクション) 脆弱性を連鎖させ、広範な攻撃を行っている。

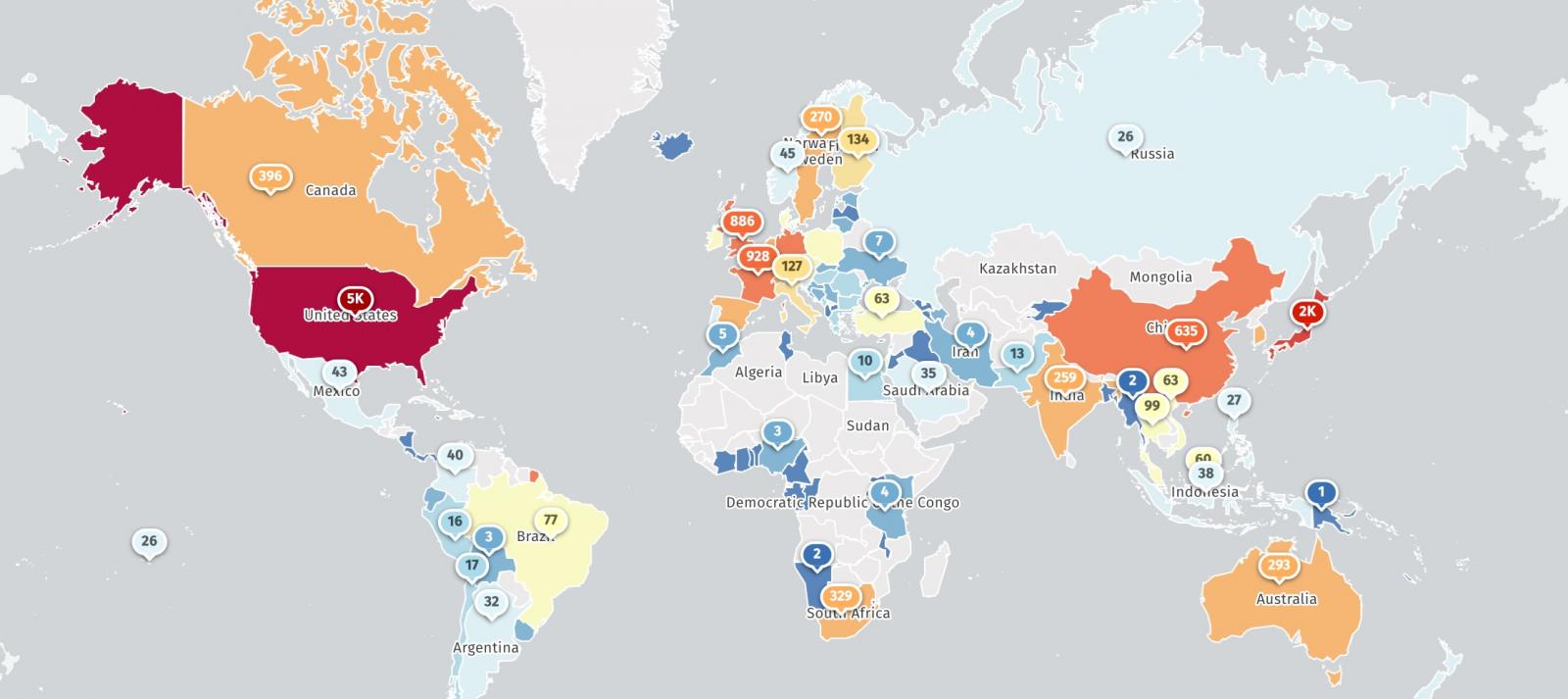

今日になって Volexity は、「被害者は世界各地に分散しており、その規模は中小企業から Fortune 500 を含む大手のグローバル組織にいたるまで、多種多様である」と警告している。攻撃者たちは、何百ものアプライアンスで発見された、GIFTEDVISITOR Web シェル亜種を使用して、ターゲットのシステムをバックドア化しているという。

Volexity は、「2024年1月14日 (日) 時点で、GIFFEDVISITOR Web シェルにより侵害された、1,700台以上の ICS VPN アプライアンスを確認した。これらのアプライアンスは無差別に狙われたようであり、被害者は世界中に分散している」と述べている。

これまでに、同社が発見した被害者のリストには、世中の政府/軍部/国営通信/防衛関連などの組織に加えて、世界的なコンサルティング/テクノロジー/エンジニアリング/航空宇宙/銀行/金融/会計などの企業が含まれているという

Ivanti は、積極的に悪用されている2つのゼロデイ脆弱性に対して、現時点ではパッチをリリースしていない。したがって、管理者たちに推奨されるのは、ネットワーク上の全 ICS VPN に対して、ベンダーが提供する緩和策を適用することである。

さらに、Ivanti の Integrity Checker Tool を実行して、侵害の兆候が見つかった場合には、Volexity の以前のブログ投稿の “侵害への対応” セクションを参照する必要がある。つまり、ICS VPN アプライアンス上の全データ (パスワードなどのシークレットを含む) が、侵害されたと疑う必要がある。

脅威モニタリング・サービス Shadowserver は、現時点においてオンラインに公開されている、16,800 台を超える ICS VPN アプライアンスを追跡しており、そのうちの約 5,000 台が米国にあるとしている。その一方で Shodan は、インターネットに公開された 15,000 台を超える Ivanti ICS VPN を確認している。

全集に Ivanti が公開したように、2つのゼロデイをうまく連鎖させた攻撃者は、すべてのバージョンの ICS VPN/IPS アプライアンス上で、任意のコマンドを実行できる。

現在、これらの脆弱性を悪用した攻撃により、影響を受けた被害者数はエスカレートしており、中国に支援される APT である UTA0178 および UNC5221 が、脅威アクターとして加わっているように思われるという。

さらに、1月12日 (金) に Mandiant のセキュリティ専門家たちが明らかにしたように、攻撃者たちは認証情報を盗むことを最終目的としている。そのために、Web シェルなどの悪意のペイロードをドロップし、侵入した顧客のシステム上に5つのカスタム・マルウェアを配備しているという。

攻撃に使用されたツールの概要は、以下の通りだ:

- Zipline Passive Backdoor:ネットワーク・トラフィックを傍受するカスタム・マルウェアであり、ファイルのアップロードとダウンロード/リバース・シェルの作成/プロキシ・サーバー/サーバー・トンネリングなどをサポートする。

- Thinspool Dropper:カスタムシェル・スクリプト・ドロッパーであり、LightwireWeb シェルを Ivanti CS に書き込む。

- Wirefire web shell:認証を必要としない任意のコマンドの実行とペイロードのドロップをサポートする、 Python ベースのカスタム Web シェル。

- Lightwire web shell:正規のファイルに埋め込まれた、Perl ベースのカスタム Web シェル。

- Warpwire harverster:ログイン時に認証情報を取得して、Command and Control (C2) サーバに送信する、JavaScript ベースのカスタムツール。

- PySoxy tunneler:ネットワーク・トラフィックのトンネリングを容易にし、ステルス性を高める。

- BusyBox:各種のシステム・タスクで使用される、多数の Unix ユーティリティを組み合わせたマルチコール・バイナリ。

- Thinspool utility (sessionserver.pl):マルウェアの展開を可能にするために、“read/write” としてファイル・システムを再マウントする。

最も注目すべきは Zipline パッシブ・バックドアであり、受信ネットワーク・トラフィックの傍受/ファイル転送/リバースシェル/トンネリング/プロキシなどの機能を提供している。

中国のハッキング・グループと疑われる集団は、2年前の時点で ICS のゼロデイ CVE-2021-22893 を悪用して、米国/欧州の政府/防衛/金融などの数十の組織に侵入した。

また、2023年4月以降においては、Ivanti の Endpoint Manager Mobile (EPMM) の2つのゼロデイ (CVE-2023-35078/CVE-2023-35081) が積極的に悪用され、ノルウェーの複数の政府組織への侵入で悪用されたという。

さらに、その1カ月後にハッカーたちは、Ivanti の Sentry ソフトウェアの3つ目のゼロデイ脆弱性 CVE-2023-38035 を悪用して、標的型攻撃で脆弱なデバイスの AP I認証をバイパスし始めた。

Ivanti の2つの脆弱性を悪用する攻撃ですが、2024/01/12 の「Ivanti Connect Secure のゼロデイ脆弱性:カスタム・マルウェアのデプロイを観測」でも、規模の拡大が懸念されていました。そして、このインシデントを追跡し続けている Volexity が、新たな情報を提供してきました。この件、まだまだ続報がありそうです。よろしければ、Ivanti で検索も、ご利用ください。

You must be logged in to post a comment.