Hackers Exploiting Ivanti VPN Flaws to Deploy KrustyLoader Malware

2024/01/31 TheHackerNews — 最近に公開された Ivanti Connect Secure (ICS) VPN (Virtual Private Network) デバイスの2つのゼロデイ脆弱性が、KrustyLoader というペイロードの配信に悪用されている。KrustyLoader とは、オープンソースの Sliver 攻撃シミュレーション・ツールを投下するために使用される、Rust ベースのツールのことである。悪用が確認されている脆弱性 CVE-2023-46805 (CVSS:8.2)/CVE-2024-21887 (CVSS:9.1) は、認証されていない攻撃者に対して、影響を受けやすいアプライアンス上でのリモート・コード実行を許す可能性があるものだ。

1月26日の時点では、この2つの脆弱性に対するパッチは公開されていないが、Ivanti は XML ファイルを通じて一時的な緩和策を公開している。

この脆弱性を最初に明らかにした Volexity によると、2023年12月3日以降から、中国の APT アクターである UTA0178 が、これらの脆弱性をゼロデイとして武器化しているという。Google 傘下の Mandiant は、このグループに UNC5221 という呼称を割り当てている。

他の攻撃者たちも、この脆弱性が 2024年1月の初めに公開された後から、XMRig 暗号通貨マイナーや Rust ベースのマルウェアの投下のために、随所で悪用している。

Synacktiv の分析によると、KrustyLoader と呼ばれる Rust マルウェアは、リモート・サーバから Sliver を取得するローダーとして機能し、それを侵害したホスト上で実行することが明らかになっている。

サイバー・セキュリティ企業 BishopFox により開発された Sliver は、Golang ベースのクロスプラットフォーム・ポスト・エクスプロイト・フレームワークである。このツールは、有名な Cobalt Strike などの手段と比較して、脅威アクターにとって有利なツールとして台頭している。

とは言え、Recorded Future が2024年 1月当初に発表したレポートによると、2023年に攻撃者のインフラで観測された攻撃用セキュリティ・ツールのトップは、今も Cobalt Strike となっており、それに続くのが Viper/Meterpreter であるという。

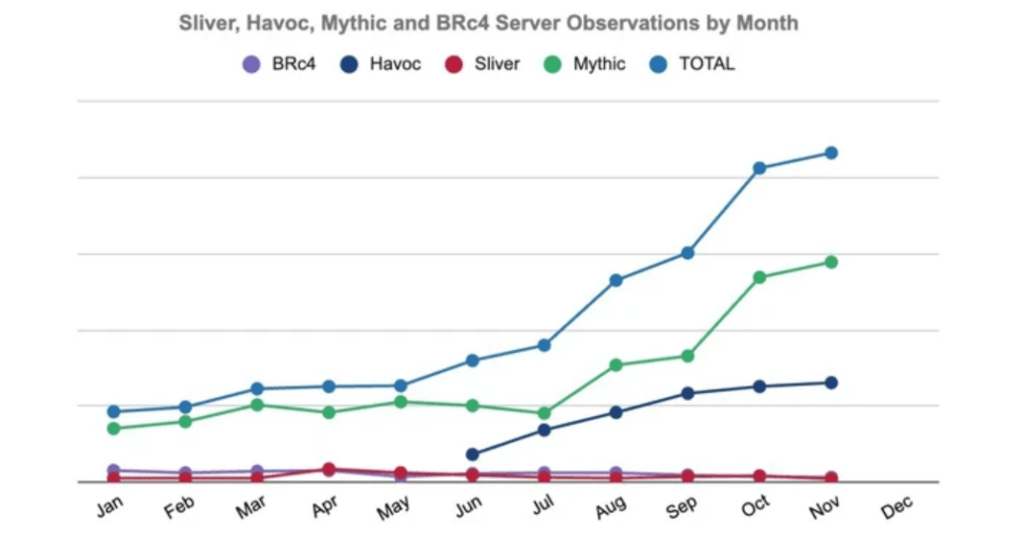

Recorded Future は、「Havoc と Mythic も比較的普及しているが、Cobalt Strike/Meterpreter/Viper に比べると、観測されている数はまだはるかに少ない。他に有名なフレームワークとしては、Sliver/Havoc/Brute Ratel (BRc4)/Mythic の4つが挙げられる」と述べている。

2024年に入って、最初の深刻な被害者は、Ivanto の顧客になってしまった感があります。それほど、厳しい状況にあると言えるでしょう。さらに言えるのは、一連の脆弱性に対する、悪用や武器化までの時間が、きわめて短いことです。この数年におけるランサムウェアの流行により、潤沢な資金を得た脅威アクター側は、選びぬかれた対象に攻撃を行うようになっています。つまり、資金とリソースが、集中的に投下されているのでしょう。こうした経済の循環を維持する上で、彼らにとっても ROI は重要であり、その点の Ivanti の脆弱性は、投資対象となり得るのでしょう。よろしければ、Ivanti で検索も、ご参照ください。

You must be logged in to post a comment.