Okta warns of “unprecedented” credential stuffing attacks on customers

2024/04/27 BleepingComputer — Okta は、同社の ID/Access 管理ソリューションを標的とするクレデンシャル・スタッフィング攻撃が、前例がないほど急増しており、一部の顧客アカウントが侵害されたと警告している。クレデンシャル・スタッフィング攻撃とは、ダークウェブなどで購入したユーザー名/パスワードのリストを悪用するサイバー犯罪者が、標的とするユーザー・アカウントへの自動ログイン要求を行い、侵害を試みるというものだ。

4月27日のアドバイザリで Okta は、以前に Cisco Talos から報告された、ブルートフォース/パスワードスプレー攻撃で使われたインフラから、この攻撃は発生しているようだと述べている。

Okta が観測した、すべての攻撃におけるリクエストは、TOR 匿名化ネットワークや、NSOCKS/Luminati/DataImpulse などの居住型プロキシを経由していたという。

影響と推奨事項

Okta によると、今回の攻撃で確認されたのは、Okta Classic Engine の悪用であり、ThreatInsight を Log and Enforce モードではなく、Audit only モードに設定している組織において、特に有効であったという。

さらに、匿名化プロキシからのアクセスを拒否していない組織においても、攻撃の成功率が高かったという。Okta によると、攻撃が成功したのは、ごく一部の顧客に対するものだったという。

Okta は、ネットワークのエッジで一連の攻撃をブロックするための、対応策を提供している:

- ThreatInsight を Log and Enforce モードで有効化し、クレデンシャル・スタッフィングに関与していることが判明している IP アドレスを、認証を試みる前にプロアクティブにブロックする。

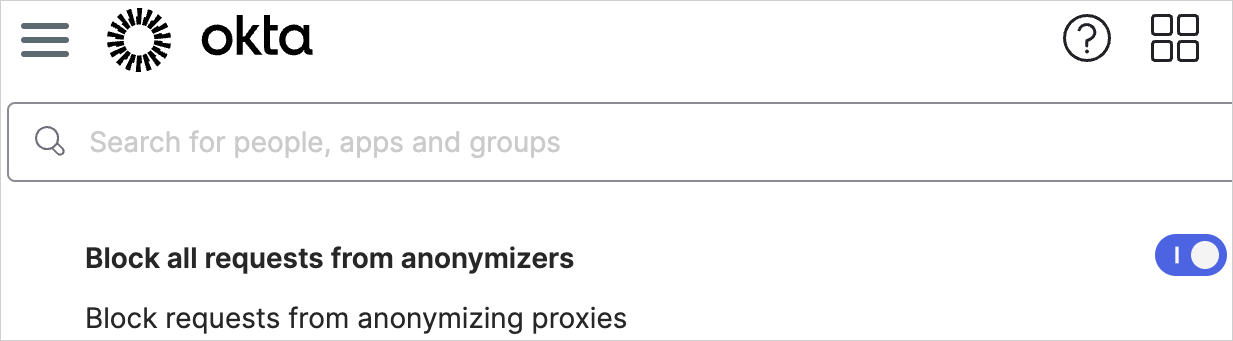

- 匿名化プロキシからのアクセスを拒否し、怪しい匿名化サービスを経由するリクエストを事前にブロックする。

Okta

- リスクの高いサインインに対する CAPTCHA チャレンジや、Okta FastPass のようなパスワードレス認証オプションといった、より強固なセキュリティ機能を提供する Okta Identity Engine に切り替える。

- Dynamic Zones の実装により、特定の IP を許可/拒否し、地理的な条件などに基づいてアクセスを管理する。

Okta がアドバイザリの中で提供するものには、アカウント乗っ取りリスクの軽減に役立つ、より一般的な推奨事項も含まれている。具体的に言うと、パスワードレス認証/多要素認証の実施/強力なパスワードの使用/社外からのリクエストの拒否/評判の悪い IP アドレスのブロック/異常なサインインの監視と対応などである。

BleepingComputer は Okta に対して、どれくらいの割合の顧客が攻撃を受け、どのような影響を受けたかを問い合わせているが、今のところ回答は得られていない。

クレデンシャル・スタッフィング攻撃を仕掛ける前提として、大量の ID/PW のセットが、脅威アクターの手元になければなりません。この数年の間に、たくさんのダークウェブなどが摘発されていますが、彼らの商売のネタは消えることなく、誰かから誰かへと引き継がれていくのでしょう。よろしければ、Credential Stuffing で検索も、ご利用ください。

You must be logged in to post a comment.