#RSAC: Log4J Still Among Top Exploited Vulnerabilities, Cato Finds

2024/05/07 InfoSecurity — Log4J の脆弱性 CVE-2021-44228 だが、発見から3年が経過した現在においても、最も悪用されるエクスプロイトの1つであることが、クラウド・セキュリティ・プロバイダーである Cato Networks の観測から判明している。Cato Cyber Threat Research Labs (CTRL) は、RSA Conference 2024 の会期中の 5月6日に、SASE Threat Report for Q1 2024 レポートを発表した。

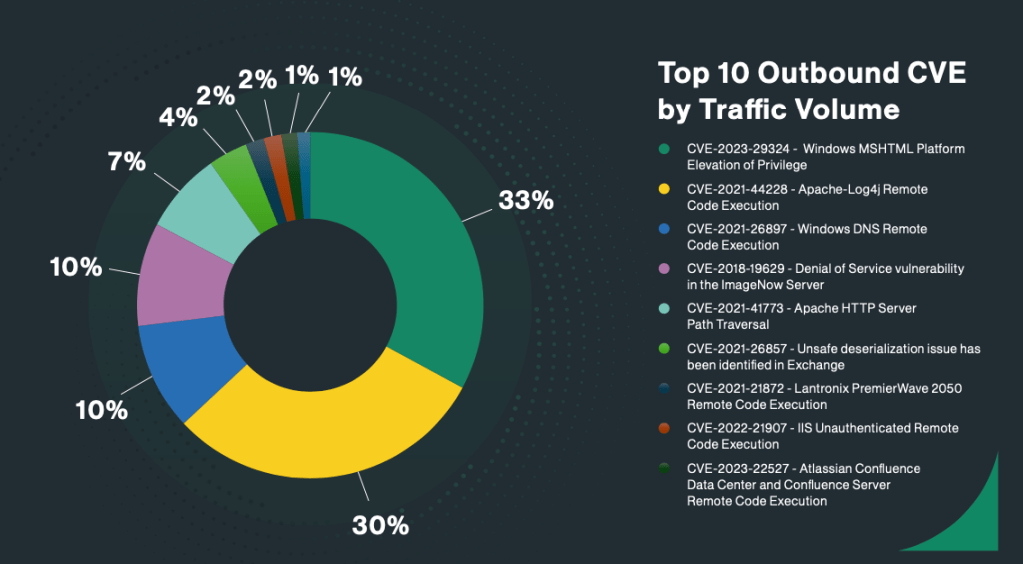

このレポートでは、Log4J エクスプロイトが、2024年 Q1 に検出されたアウトバウンド脆弱性エクスプロイトの 30% を、インバウンド脆弱性エクスプロイトの 18% を占めたことが確認されている。

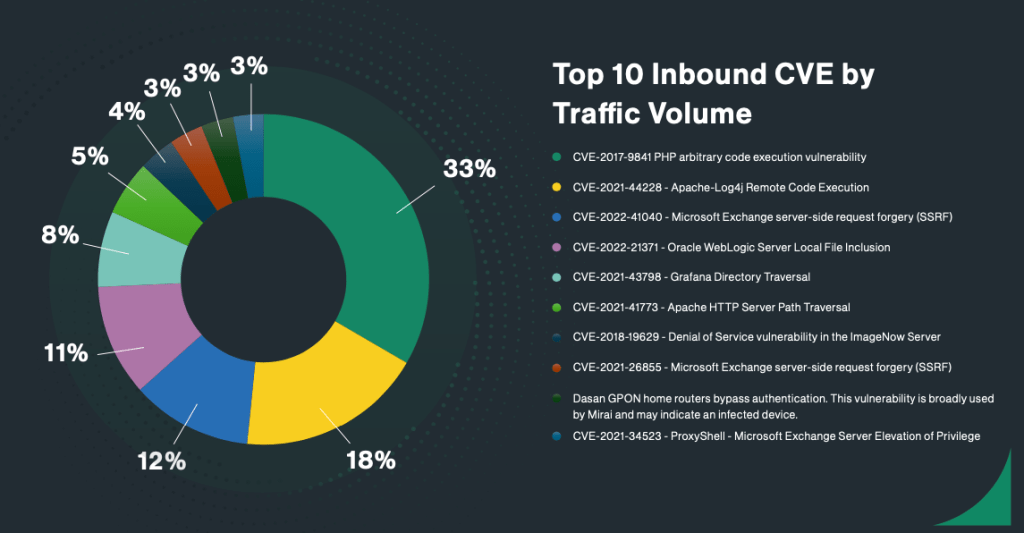

また、PHPUnit テスト・フレームワークを標的とする、CVE-2017-9841 という古い脆弱性の悪用が、最多として記録されている。Cato の統計によると、この期間中の全脆弱性悪用の 33% を占めたという。

このレポートには、「ゼロデイ脅威が業界で注目される一方で、脅威アクターたちは最新の脆弱性の利用を避け、その代わりとして、パッチが適用されていないシステムを悪用することが多い」と記されている。

安全ではないプロトコルが依然として蔓延

大半の組織において、依然として安全でないプロトコルが WAN で用いられているため、ネットワークに侵入した脅威アクターに、容易に横方向に移動される可能性が生じている。Cato によると、すべての Web アプリケーションの 62% が、暗号化されていない Web プロトコルである HTTP で実行されているという。

さらに、全 WAN トラフィックの 54% は、Telnet で実行されている。このクライアント/サーバー・アプリケーション・プロトコルは、LAN やインターネット上のリモート・システムの、仮想端末へのアクセスを提供する、そして、このプロトコルは、ネットワークベースのサイバー攻撃に対して脆弱であることで知られている。

最後になるが、観察された WAN トラフィックの 46% が、SMB (Server Message Block) のバージョン 1 を使用していることが、Cato により確認された。ネットワーク上のノード間で、ファイル/プリンター/シリアル ポートなどを共有するには、より安全なバージョン SMB 2/3 が利用可能であるが、依然として古い通信プロトコルが利用されている。

侵入後の脅威アクターたちによる、横方向への動きが数多く確認されたのは、農業/不動産/旅行/観光などの業界である。

業界特有の戦術的傾向

さらに、脅威アクターたちは標的とする業界に応じて、各種の TTP (techniques, tactics, and procedures) を使い分ける傾向にあることも、Cato は発見している。

非営利団体 MITRE が T1499 として追跡している Endpoint Denial of Service は、エンターテインメント/テレコミュニケーション/鉱業金属などの分野を標的とする、サイバー攻撃で特に目立っている。

しかし、サービス/ホスピタリティの分野では、MITRE が T1212 として追跡する Exploitation for Credential Access が利用される傾向にあるという。Cato によると、この業界を標的としたサイバー攻撃では、他の業界よりも3倍以上も頻繁に使用されているという。

Cato CTRL は、このレポートのために、1.26 兆のネットワーク・フローを分析した。

RSA Conference 2024 で、Cato が共有した SASE Threat Report for Q1 2024 レポートがベースとなる記事です。このレポートは、決して Log4j に特化したものではなく、以下のような構成になっているます。よろしければ、カテゴリ Statistics と併せて、ご参照ください。

Section 1 : General Statistics

Section 2 : Mitigated Vulnerabilities (CVEs)

Section 3 : Suspicious Activity Monitoring (SAM)

Section 4 : Enterprise Security Behavior

Section 5 : Hacking Communities

Section 6 : Recommended Actions

You must be logged in to post a comment.