PoC exploit released for RCE zero-day in D-Link EXO AX4800 routers

2024/05/14 BleepingComputer — D-Link EXO AX4800 (DIR-X4860) ルーターに存在する脆弱性により、リモートからの認証されていないコマンドが実行され、HNAP ポートにアクセス可能な攻撃者に、デバイスを完全に乗っ取られる可能性が生じている。D-Link DIR-X4860 ルーターは、最大で 4800 Mbps の速度に対応する高性能 Wi-Fi 6 ルーターであり、OFDMA/MU-MIMO/BSS Coloring などの高度な機能により、効率を高めて干渉を低減するという製品である。とりわけカナダでは、このデバイスは人気を誇っている。D-Link の Web サイトによると、この製品は世界市場で販売されており、同社も積極的にサポートしている。

5月14日 (火) に、研究者たちで構成される SSD Secure Disclosure チームが発表したのは、最新のファームウェア・バージョン DIRX4860A1_FWV1.04B03 を実行している DIR-X4860 デバイスに存在する、未認証によるリモート・コマンド実行 (RCE) の脆弱性の発見である。

SSD Secure Disclosure のリーダーは、「DIR-X4860 のセキュリティ脆弱性により、HNAP ポートにアクセスできるリモートの未認証の攻撃者は、昇格した特権を獲得し、root としてコマンドを実行できる。このコマンド実行を、認証バイパスと組み合わせることで、デバイスの完全な侵害にいたる可能性がある」と述べている。

D-Link DIR-X4860 ルーターの、Home Network Administration Protocol (HNAP) ポートへのアクセスは、ルーターのリモート管理インターフェイスからアクセス可能な、HTTP (ポート 80) または HTTPS (ポート 443) を介して行われるため、その悪用は簡単であるとされる。

悪用プロセス

すでに SSD Secure Disclosure のアナリストたちは、発見した脆弱性に対する Step-by-Step のエクスプロイト手順を共有し、PoC エクスプロイトも公開している。

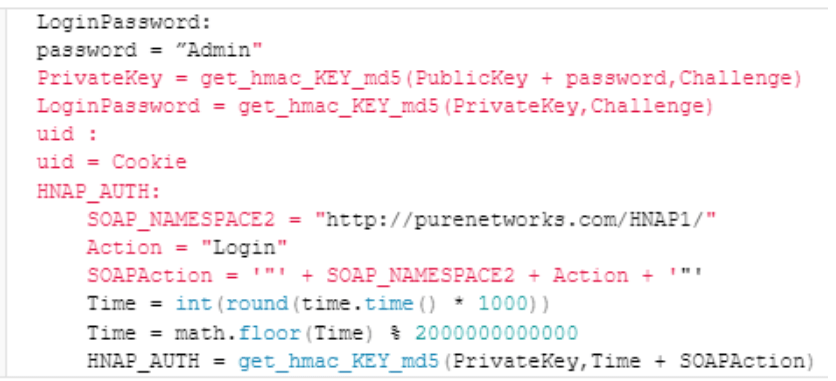

この攻撃は、Username に “PrivateLogin” というパラメータを設定し、ルーターの管理インターフェイスへの特別に細工された HNAP ログイン・リクエストに、”Admin” というユーザー名を取り込むところから始まる。

このルーターは、チャレンジ/クッキー/公開鍵で応答し、”Admin” アカウントの有効なログイン・パスワードを生成するために、それらの値が使用される。

HNAP_AUTH ヘッダーと、生成された LoginPassword を取り込んだフォローアップ・ログイン・リクエストがターゲットデバイスに送られ、実質的に認証がバイパスされる。

Source: SSD Secure Disclosure

この認証されたアクセスにより、攻撃者は特別に細工されたリクエストを経由して、”SetVirtualServerSettings” 関数のコマンド・インジェクションの脆弱性を悪用する。

“SetVirtualServerSettings” 関数の脆弱性により、適切なサニタイズ処理をバイパスして “LocalIPAddress” パラメータが処理されるため、ルーターのオペレーティング・システムのコンテキストで、注入されたコマンドが実行される可能性が生じる。

SSD Secure Disclosure によると、これまでの30日の間に、D-Link に3回ほど連絡をとり、調査結果を共有したが、すべての試みは失敗に終わり、この脆弱性は、いまも修正されていないという。

BleepingComputer も、D-Link に要請したが、現時点でコメントは得られていない。

DIR-X4860 のユーザーにとって必要なことは、ファームウェアのアップデートが提供されるまで、悪用を防ぐためにデバイスのリモート・アクセス管理インターフェイスを無効化することだ。

ゼロデイの RCE 脆弱性が発生し、アップデートが提供されず、PoC エクスプロイトが時登場するという、とても大変な状況の D-Link です。この脆弱性について調べてみましたが、5月18日の時点では、また、CVE が採番されていないようです。おそらく、何らかの続報があるはずだと思います。よろしければ、D-Link で検索も、ご利用ください。

You must be logged in to post a comment.